Bug é encontrado no CDN do Discord e é usado para fornecer 27 tipos exclusivos de malware

Discord, uma plataforma popular de distribuição digital, de mensagens instantâneas e VoIP usada por 140 milhões de pessoas em 2021, está sendo abusada por cibercriminosos para implantar arquivos de malware.

Os usuários podem organizar servidores Discord em canais baseados em tópicos nos quais podem compartilhar arquivos de texto ou voz. Eles podem anexar qualquer tipo de arquivo nos canais baseados em texto, incluindo imagens, arquivos de documentos e executáveis. Esses arquivos são armazenados nos servidores Content Delivery Network (CDN) da Discord.

No entanto, muitos arquivos enviados pela plataforma Discord são maliciosos, apontando para uma quantidade significativa de abuso de seu CDN auto-hospedado por atores, criando canais com o único propósito de entregar esses arquivos maliciosos.

Embora o Discord tenha sido inicialmente voltado para a comunidade de jogos, muitas organizações estão usando-o para comunicação no local de trabalho. Como resultado desses arquivos de código malicioso armazenados no CDN do Discord, muitas organizações podem estar permitindo esse tráfego ruim em sua rede.

Malware na mensagem

Os arquivos no CDN do Discord usam um domínio do Discord com o link no seguinte formato:

hxxps: //cdn.discordapp [.] com / attachments / {ChannelID} / {AttachmentID} / {filename}

Com a visão profunda e abrangente do RiskIQ da infraestrutura na web , nossa plataforma pode detectar esses links e consultar os IDs de canal do Discord usados nesses links. Esse processo nos permite identificar domínios que contêm páginas da web vinculadas a um link Discord CDN com um ID de canal específico.

Por exemplo, a plataforma RiskIQ pode consultar os IDs de canal associados a zoom-download [.] ml. Este domínio tenta enganar os usuários para que baixem um plug-in do Zoom para Microsoft Outlook e, em vez disso, forneça o ladrão de senha Dcstl hospedado no CDN do Discord.

Em outro exemplo, o ID do canal para um URL contendo um arquivo de ladrão de senhas da Raccoon retornou um domínio Taplink. O Taplink fornece aos usuários micro páginas de destino para direcionar os indivíduos para o Instagram e outras páginas de mídia social. Provavelmente, um usuário adicionou o link do Discord CDN à página do Taplink.

Consultar esses IDs permite que os usuários do RiskIQ entendam quais arquivos Discord e infraestrutura associada são preocupantes e onde eles estão na web.

Embora o RiskIQ não possa dizer a qual servidor Discord um canal está associado, podemos determinar a data e hora de quando um canal foi criado. Presume-se que os canais criados poucos dias antes da primeira observação de um arquivo no VirusTotal tenham o único propósito de distribuir arquivos de malware.

Essa técnica permitiu aos pesquisadores do RiskIQ descobrir e catalogar 27 tipos de malware exclusivos hospedados no CDN do Discord.

Você pode ler o artigo completo contendo a lista de IOCs no Portal RiskIQ Threat Intelligence aqui.

Conheça o Malware

O RiskIQ detectou URLs CDN do Discord contendo .exe, DLL e vários documentos e arquivos compactados. Depois de revisar os hashes no VirusTotal, determinamos que mais de 100 entregavam conteúdo malicioso. O RiskIQ detectou mais de oitenta arquivos de dezessete famílias de malware, mas o malware mais comum observado no CDN do Discord foram os cavalos de Tróia.

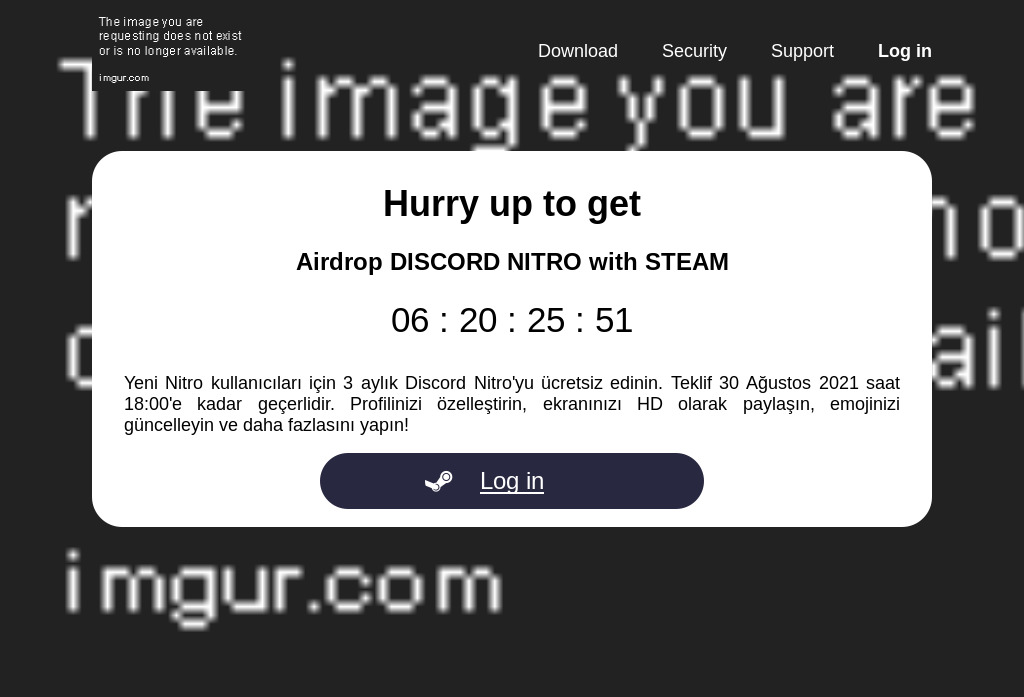

Captura de tela de uma página da web com links de menu que fazem o download do AsyncRAT hospedado no CDN do Discord.

O RiskIQ observou um único arquivo por ID de canal para a maioria dos malwares detectados no CDN do Discord. Com base na detecção da Microsoft dos arquivos que observamos, um total de 27 famílias de malware exclusivas, abrangendo quatro tipos:

- Backdoors, por exemplo, AsyncRat

- Ladrões de senha, por exemplo, DarkStealer

- Spyware, por exemplo, Raccoon Stealer

- Trojans, por exemplo, AgentTesla

Leia o artigo completo contendo cada uma dessas 27 famílias de malware Portal RiskIQ Threat Intelligence aqui .

Abuso de combate ao CDN

O abuso da infraestrutura do Discord ilumina o problema crescente de abuso de CDN por agentes de ameaças em toda a web. Aproveitar a visibilidade em toda a Internet para detectar sinais de malware na infraestrutura de CDN é crucial para minimizar o impacto que esses valiosos mecanismos de entrega de malware podem ter contra sua organização.

Todos os links do Discord CDN foram relatados ao Discord via https://support.discord.com/hc/en-us/requests/new.

Você pode ler o artigo completo contendo a lista de IOCs no Portal RiskIQ Threat Intelligence aqui.

Fonte: https://www.riskiq.com/