A “turma do vale-presente” extrai dinheiro de 100 mil caixas de entrada diariamente

Alguns dos golpes on-line mais bem-sucedidos e lucrativos empregam uma abordagem “lenta e lenta” – evitando a detecção ou a interferência de pesquisadores e agências de aplicação da lei, roubando pequenas quantias de dinheiro de muitas pessoas por um longo período.

Aqui está a história de um grupo de cibercrime que compromete até 100.000 caixas de entrada de e-mail por dia e, aparentemente, faz pouco mais com esse acesso, exceto sifão de cartão-presente e dados do programa de fidelidade do cliente que podem ser revendidos online.

Os dados desta história vêm de uma fonte confiável na indústria de segurança, que tem visibilidade de uma rede de máquinas hackeadas que os fraudadores em quase todos os cantos da Internet estão usando para anonimizar seu tráfego malicioso da Web. Nos últimos três anos, a fonte – vamos chamá-lo de “Bill” para preservar o anonimato solicitado – tem observado um grupo de agentes de ameaças que está testando em massa milhões de nomes de usuário e senhas contra os principais provedores de e-mail do mundo todos os dias.

Bill disse que não tem certeza de onde vêm as senhas, mas presume que elas estejam vinculadas a vários bancos de dados de sites comprometidos que são postados em fóruns de quebra de senha e hacking regularmente . Bill disse que esse grupo criminoso tem em média entre cinco e dez milhões de tentativas de autenticação de e-mail por dia e sai com algo entre 50.000 e 100.000 de credenciais de caixa de entrada funcionando.

Em cerca de metade dos casos, as credenciais são verificadas via “ IMAP ” , que é um padrão de e-mail usado por clientes de software de e-mail como o Thunderbird da Mozilla e o Microsoft Outlook . Com sua visibilidade na rede proxy, Bill pode ver se uma tentativa de autenticação foi bem-sucedida ou não com base na resposta da rede do provedor de e-mail (por exemplo, o servidor de e-mail responde “OK” = acesso bem-sucedido).

Você pode pensar que quem quer que esteja por trás de uma máquina de crime em expansão usaria seu acesso para explodir spam ou conduziria ataques de phishing direcionados contra os contatos de cada vítima . Mas, com base nas interações que Bill teve com vários grandes provedores de e-mail até agora, essa gangue do crime apenas usa scripts personalizados e automatizados que fazem login periodicamente e procuram em cada caixa de entrada itens digitais de valor que podem ser facilmente revendidos.

E eles parecem particularmente focados em roubar dados de cartões-presente.

“Às vezes, eles se conectam duas a três vezes por semana durante meses seguidos”, disse Bill. “Esses caras estão procurando por frutas mais fáceis – basicamente dinheiro na caixa de entrada. Quer se trate de prêmios em hotéis, companhias aéreas ou apenas vales-presente da Amazon, depois de fazerem login com sucesso na conta, seus scripts começam a roubar caixas de entrada em busca de coisas que poderiam ser de valor ”.

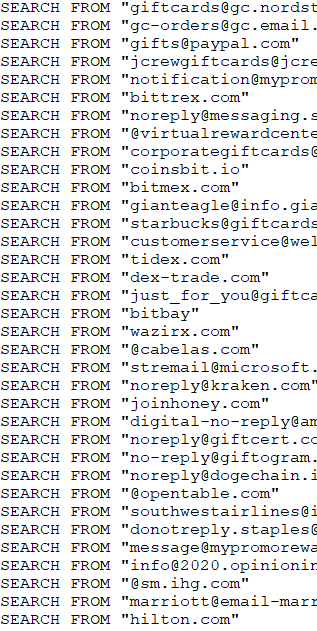

Uma amostra de algumas das consultas de pesquisa mais frequentes feitas em um único dia pela gangue de cartões-presente em mais de 50.000 caixas de entrada hackeadas.

De acordo com Bill, os fraudadores não estão baixando todos os e-mails de suas vítimas: isso rapidamente resultaria em uma quantidade monstruosa de dados. Em vez disso, eles estão usando sistemas automatizados para fazer login em cada caixa de entrada e pesquisar uma variedade de domínios e outros termos relacionados a empresas que mantêm programas de fidelidade e pontos e / ou emitem cartões-presente e lidam com seu cumprimento.

Por que ir atrás de recompensas em hotéis ou companhias aéreas? Porque essas contas podem ser limpas e depositadas em um número de cartão-presente que pode ser revendido rapidamente online por 80% de seu valor.

“Esses caras querem aquele ativo digital difícil – o dinheiro que está guardado na sua caixa de entrada”, disse Bill. “Você literalmente puxa o dinheiro das caixas de entrada das pessoas e tem todos esses mercados secundários onde pode vender essas coisas.”

Os dados de Bill também mostram que essa gangue está perseguindo de forma tão agressiva os dados do cartão-presente que rotineiramente buscará novos benefícios de cartão-presente em nome das vítimas, quando essa opção estiver disponível. Por exemplo, muitas empresas agora oferecem aos funcionários um “benefício de bem-estar” se eles puderem demonstrar que estão mantendo algum tipo de novo hábito saudável, como visitas diárias à academia, ioga ou parar de fumar.

Bill disse que esses criminosos descobriram uma maneira de aproveitar esses benefícios também.

“Várias seguradoras de saúde têm programas de bem-estar para incentivar os funcionários a se exercitarem mais, onde se você se inscrever e se comprometer a fazer 30 flexões por dia nos próximos meses ou algo assim, receberá cinco pontos de bem-estar para um presente de US $ 10 da Starbucks cartão, que requer 1000 pontos de bem-estar ”, explicou Bill. “Na verdade, eles estão automatizando o processo de resposta, dizendo que você concluiu esta atividade, para que possam aumentar seu saldo de pontos e receber seu cartão-presente.”

A pegada da gangue do vale-presente

Como as credenciais de email comprometidas se dividem em termos de ISPs e provedores de email? Há vítimas em quase todas as principais redes de e-mail, mas Bill disse que vários grandes provedores de serviços de Internet (ISPs) na Alemanha e na França estão fortemente representados nos dados da conta de e-mail comprometida.

“Com alguns desses provedores de e-mail internacionais, vemos algo como 25.000 a 50.000 contas de e-mail por dia serem hackeadas”, disse Bill. “Eu não sei por que eles estão sendo estourados tão fortemente.”

Isso pode soar como muitas caixas de entrada hackeadas, mas Bill disse que alguns dos maiores ISPs representados em seus dados têm dezenas ou centenas de milhões de clientes.

Medir quais ISPs e provedores de email têm o maior número de clientes comprometidos não é tão simples em muitos casos, nem identificar empresas com funcionários cujas contas de email foram hackeadas.

Esse tipo de mapeamento costuma ser mais difícil do que costumava ser porque muitas organizações agora terceirizam seus e-mails para serviços em nuvem como Gmail e Microsoft Office365 – onde os usuários podem acessar seus e-mails, arquivos e registros de bate-papo em um só lugar.

“É um pouco complicado com o Office 365 porque uma coisa é dizer ok quantas conexões do Hotmail você está vendo por dia em toda essa atividade de preenchimento de credenciais, e você pode ver o teste no site do Hotmail”, disse Bill. “Mas com o tráfego IMAP que estamos observando, os nomes de usuário registrados são qualquer um dos milhões ou mais de domínios hospedados no Office365, muitos dos quais dirão muito pouco sobre a organização vítima em si.”

Além disso, também é difícil saber quanta atividade você não está vendo.

Observando o pequeno conjunto de blocos de endereços da Internet que ele sabe que estão associados à infraestrutura de e-mail do Microsoft 365, Bill examinou o tráfego IMAP que flui desse grupo para esses blocos. Bill disse que na primeira semana de abril de 2021, ele identificou 15.000 contas comprometidas do Office365 acessadas por este grupo, espalhadas por 6.500 organizações diferentes que usam o Office365.

“Portanto, estou vendo esse tráfego para cerca de 10 blocos de rede vinculados à Microsoft, o que significa que estou olhando apenas cerca de 25% da infraestrutura da Microsoft”, explicou Bill. “E com nossa visibilidade insignificante em provavelmente menos de um por cento do tráfego geral de preenchimento de senhas voltado para a Microsoft, estamos vendo 600 contas do Office sendo violadas por dia. Portanto, se estou vendo apenas um por cento, isso significa que provavelmente estamos falando de dezenas de milhares de contas do Office365 comprometidas diariamente em todo o mundo. ”

Em uma postagem no blog de dezembro de 2020 sobre como a Microsoft está mudando de senhas para abordagens de autenticação mais robustas, a gigante do software disse que uma média de uma em cada 250 contas corporativas é comprometida a cada mês . No ano passado, a Microsoft tinha quase 240 milhões de usuários ativos, de acordo com esta análise .

“Para mim, esta é uma história importante porque durante anos as pessoas disseram, sim, sabemos que o e-mail não é muito seguro, mas esta declaração genérica não tem nenhum efeito nisso”, disse Bill. “Acho que ninguém conseguiu chamar a atenção para os números que mostram por que o e-mail é tão inseguro”.

Bill diz que, em geral, as empresas têm muito mais ferramentas disponíveis para proteger e analisar o tráfego de e-mail dos funcionários quando esse acesso é canalizado por meio de uma página da Web ou VPN, em comparação com quando esse acesso acontece via IMAP.

“É apenas mais difícil passar pela interface da Web porque em um site você tem uma infinidade de controles de autenticação avançados ao seu alcance, incluindo coisas como impressão digital do dispositivo, verificação de anomalias no cabeçalho http e assim por diante”, disse Bill. “Mas quais são as assinaturas de detecção que você tem disponíveis para detectar logins maliciosos via IMAP?”

A Microsoft se recusou a comentar especificamente sobre a pesquisa de Bill, mas disse que os clientes podem bloquear a esmagadora maioria dos esforços de tomada de conta habilitando a autenticação multifator.

“Para fins de contexto, nossa pesquisa indica que a autenticação multifator evita mais de 99,9% dos comprometimentos de contas”, diz um comunicado da Microsoft. “Além disso, para clientes corporativos, inovações como Security Defaults, que desabilita a autenticação básica e exige que os usuários inscrevam um segundo fator, já diminuíram significativamente a proporção de contas comprometidas. Além disso, para contas de consumidor, adicionar um segundo fator de autenticação é necessário em todas as contas. ”

Uma bagunça que provavelmente permanecerá assim

Bill disse que está frustrado por ter tanta visibilidade neste botnet de teste de credencial, embora não possa fazer muito a respeito. Ele compartilhou seus dados com alguns dos maiores ISPs da Europa, mas diz que meses depois ainda vê essas mesmas caixas de entrada sendo acessadas pela gangue de cartões-presente.

O problema, diz Bill, é que muitos grandes ISPs carecem de qualquer tipo de conhecimento básico ou de dados úteis sobre os clientes que acessam seu e-mail via IMAP. Ou seja, eles carecem de qualquer tipo de instrumentação para distinguir entre logins legítimos e suspeitos para seus clientes que leem suas mensagens usando um cliente de e-mail.

“Meu palpite é que em muitos casos os servidores IMAP, por padrão, não registram todas as solicitações de pesquisa, então [o ISP] não pode voltar e ver isso acontecendo”, disse Bill.

Para confundir o desafio, não há muita vantagem para os ISPs interessados em monitorar voluntariamente seu tráfego IMAP em busca de contas hackeadas.

“Digamos que você seja um ISP que tem a instrumentação para encontrar essa atividade e acabou de identificar 10.000 de seus clientes que foram hackeados. Mas você também sabe que eles estão acessando seu e-mail exclusivamente por meio de um cliente de e-mail. O que você faz? Você não pode sinalizar sua conta para uma redefinição de senha, porque não há mecanismo no cliente de e-mail para afetar uma alteração de senha. ”

O que significa que esses 10.000 clientes começarão a receber mensagens de erro sempre que tentarem acessar seu e-mail.

“Esses clientes provavelmente ficarão muito irritados e ligarão para o ISP como o inferno”, disse Bill. “E esse funcionário do serviço ao cliente vai ter que passar muito tempo explicando como usar o serviço de webmail. Como resultado, muito poucos ISPs farão algo a respeito ”.

Indicadores de compromisso (IoCs)

Não é sempre que o KrebsOnSecurity tem a oportunidade de publicar os chamados “indicadores de comprometimento” (IoC) s, mas espero que alguns ISPs possam achar as informações úteis aqui. Esse grupo automatiza a pesquisa nas caixas de entrada de domínios e marcas comerciais específicos associados à atividade de cartão-presente e outras contas com valor eletrônico armazenado, como pontos de recompensa e programas de milhagem.

Esse arquivo inclui os principais termos de pesquisa da caixa de entrada usados em um único período de 24 horas pela turma do cartão-presente. Os números à esquerda na planilha representam o número de vezes durante o período de 24 horas em que a gangue do vale-presente fez uma pesquisa por esse termo em uma caixa de entrada comprometida.

Alguns dos termos de pesquisa se concentram em marcas específicas – como cartões-presente da Amazon ou pontos Hilton Honors ; outros são para grandes redes de cartões-presente, como CashStar , que emite cartões com etiquetas brancas de dezenas de marcas como Target e Nordstrom . As caixas de entrada hackeadas por essa gangue provavelmente serão pesquisadas em muitos desses termos em apenas alguns dias.

Fonte: https://krebsonsecurity.com/