Novo exploit zero-click do iPhone usado para implantar spyware NSO

Os pesquisadores de ameaças digitais do Citizen Lab descobriram um novo exploit zero-click iMessage usado para implantar o spyware Pegasus do Grupo NSO em dispositivos pertencentes a ativistas do Bahrein.

No total, nove ativistas do Bahrein (incluindo membros do Bahrain Center for Human Rights , Waad , Al Wefaq ) tiveram seus iPhones hackeados em uma campanha parcialmente orquestrada por um operador Pegasus ligado com alta confiança ao governo do Bahrain pelo Citizen Lab.

O spyware foi implantado em seus dispositivos após ser comprometido por meio de dois exploits iMessage zero-click (que não requerem interação do usuário): o exploit 2020 KISMET e um novo exploit nunca antes visto chamado FORCEDENTRY (anteriormente rastreado pela Amnisty Tech como Megalodon) .

Novo exploit zero-click do iPhone em uso desde fevereiro de 2021

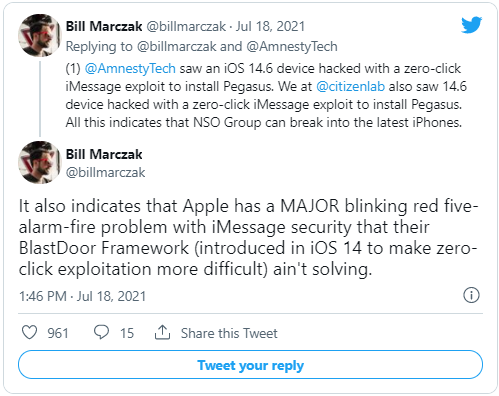

Os ataques do Grupo NSO usando o novo iMessage zero-click (que contorna o recurso iOS BlastDoor projetado para bloquear tais explorações) foram detectados pela primeira vez em fevereiro de 2021.

“Vimos o exploit FORCEDENTRY implantado com sucesso nas versões 14.4 e 14.6 do iOS como um dia zero”, disse Citizen Lab.

“Com o consentimento dos alvos, compartilhamos esses registros de travamento e alguns registros telefônicos adicionais relacionados ao KISMET e FORCEDENTRY com a Apple, Inc., que confirmou que eles estavam investigando.”

Enquanto a proteção contra exploits do iMessage exigiria apenas a desativação do iMessage e do FaceTime, o NSO Group também usou exploits para outros aplicativos de mensagens, incluindo o WhatsApp.

Além disso, a desativação do iMessage levará a outros problemas, incluindo o envio de mensagens não criptografadas que um agente de ameaça engenhoso poderia interceptar facilmente.

Infelizmente, até que a Apple emita atualizações de segurança para corrigir as falhas visadas pelo exploit FORCEDENTRY do NSO Group, a única coisa que os alvos em potencial podem fazer para se proteger é desabilitar todos os aplicativos que a empresa de vigilância israelense poderia ter como alvo.

Pegasus do Grupo NSO usado em ataques de alto perfil

Os ataques revelados pelo Citizen Lab no relatório de hoje são parte de apenas um de uma longa série de relatórios e documentos que documentam o spyware Pegasus do Grupo NSO usado para espionar jornalistas e defensores dos direitos humanos (HRDs) em todo o mundo.

Pegasus, uma ferramenta de spyware desenvolvida pela empresa de vigilância israelense NSO Group, é comercializada como um software de vigilância “licenciado para agências governamentais legítimas com o único propósito de investigar crimes e terror”.

Dois anos atrás, o Facebook processou a empresa israelense de vigilância cibernética NSO Group por criar e vender um exploit de dia zero do WhatsApp usado para infectar os dispositivos de alvos de alto perfil, como funcionários do governo, diplomatas e jornalistas com spyware.

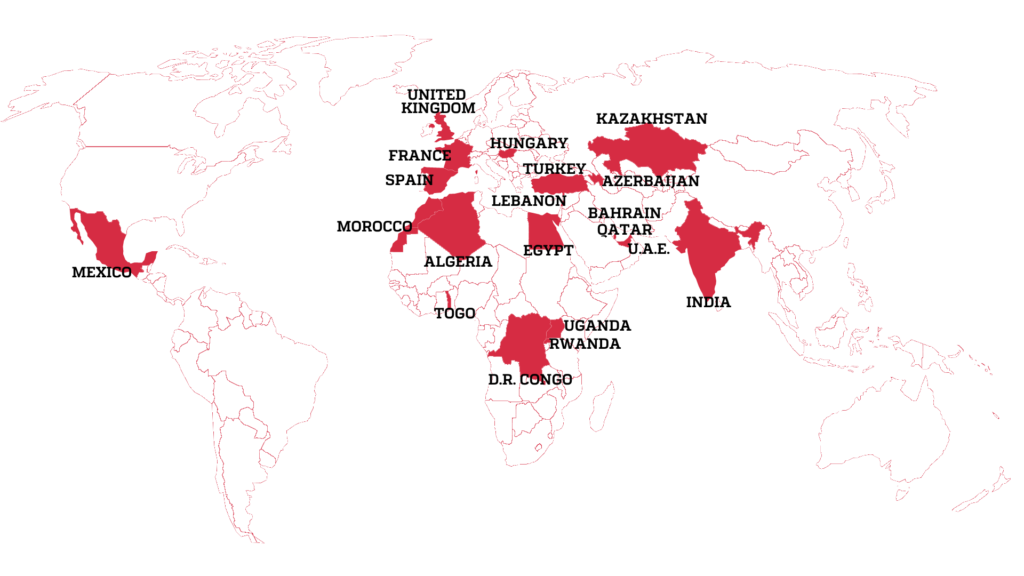

O Citizen Lab revelou em 2018 que descobriu alguns licenciados Pegasus usando-o para vigilância transfronteiriça em países com serviços de segurança do estado que tinham um histórico de comportamento abusivo.

Por último, mas não menos importante, a organização não-governamental de direitos humanos Amnistia Internacional e o projeto sem fins lucrativos Forbidden Stories revelaram em um relatório separado de julho que o spyware feito pelo NSO Group foi implantado em iPhones que executam o lançamento mais recente do iOS da Apple usando exploits iMessage de zero clique direcionados a múltiplos iOS zero day.

Citizen Lab observou independentemente Pegasus implantado em um iPhone 12 Pro Max rodando iOS 14.6 (o lançamento mais recente do sistema operacional), hackeado usando um exploit iMessage zero-day zero-click, que não exigia interação dos alvos.

“A mecânica do exploit zero-click para iOS 14.x parece ser substancialmente diferente do exploit KISMET para iOS 13.5.1 e iOS 13.7, sugerindo que é de fato um exploit zero-click iMessage diferente”, disse Citizen Lab no momento.

“Essas descobertas mais recentes indicam que os clientes do NSO Group podem comprometer remotamente todos os modelos e versões recentes do iOS do iPhone”, acrescentaram a Amnesty International e a Forbidden Stories.

Um porta-voz da Apple não estava disponível para comentar quando contatado pela BleepingComputer hoje cedo.