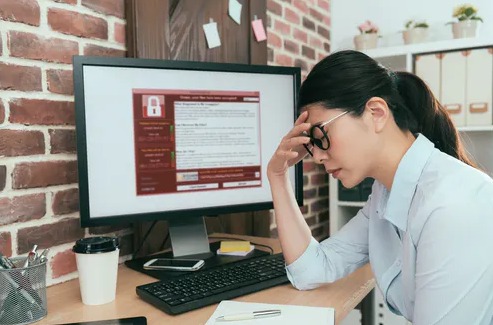

Prometheus e Grief – duas novas gangues de ransomware emergentes visando empresas. Dados do governo mexicano são publicados para venda.

No mundo de hoje, informações e dados significam dinheiro e as pessoas que as roubam agora atingiram novos níveis de sofisticação. O número de casos relatados explodiu nos últimos anos e continua crescendo rapidamente.

“Prometheus” e “Grief” – um mercado de ransomware de bilhões de dólares obteve dois novos participantes emergentes.

Prometheus é um novo grupo emergente de ransomware que extorquia empresas em vários setores em todo o mundo. Recentemente, o grupo publicou dados roubados supostamente pertencentes ao governo mexicano que ainda estão disponíveis para venda hoje, e possivelmente se tornando o primeiro grupo cibercriminoso a atingir um grande estado da América Latina em tal nível.

De acordo com a Resecurity, uma empresa de segurança cibernética de Los Angeles, os dados vazados foram provavelmente roubados de várias contas de e-mail como resultado de ATO / BEC e comprometimento de recursos de rede pertencentes a várias agências governamentais mexicanas. É difícil determinar a sensibilidade e o impacto final no resultado de tais vazamentos, mas é um dos elementos de um jogo de extorsão usado pelos malfeitores. O México é o principal parceiro comercial dos Estados Unidos, a segunda maior economia da América Latina e o 17º maior exportador do mundo. O número de ataques cibernéticos na região está crescendo significativamente. Em 2020, o México foi um dos países com mais ataques cibernéticos na América Latina.

Para hoje, o Prometheus publicou dados de 27 vítimas e parece apenas o início de sua “carreira”. As vítimas também incluem Gana Nacional de Gana, Centro de Excelência Cardiovascular de Tulsa (Oklahoma, EUA), Hotel Nyack (Nova York, EUA) e empresas na França, Noruega, Suíça, Holanda, Brasil, Malásia e Emirados Árabes Unidos.

Em seu logotipo atualizado, o grupo ilustrou laços com outro grupo de ransomware underground notório – REvil .

Enquanto os atores de REVil não confirmaram nenhum relacionamento direto com o novo grupo e tal ligação permanece obscura. É possível que o grupo use o ransomware REVil e seja um de seus afiliados trabalhando de forma independente. Curiosamente, quase metade de todas as vítimas afetadas por Prometheus – pagamento de resgate pago ou seus dados foram vendidos a outras partes interessadas nele.

De acordo com a Resecurity, no estágio inicial da atividade, o grupo aproveitou o Sonar, uma ferramenta de transferência de dados segura implantada na rede Tor que fornece API ( http://sonarmsniko2lvfu.onion/?a=docs-api ).

Naquela época, o grupo tinha uma marca diferente e se autodenominava – Grupo Prometheus :

Posteriormente, o grupo mudou para um sistema automatizado baseado em tíquetes, onde a vítima pode fornecer a ID e enviar o pagamento em criptomoeda BTC ou XMR para posterior processo de descriptografia automaticamente.

A vulnerabilidade de injeção de SQL no site de vazamento “Prometheus” no TOR permitiu revelar o endereço de e-mail da operadora. Mais tarde, a vulnerabilidade foi identificada e corrigida por atores de ameaças.

Curiosamente, algumas das amostras relacionadas à atividade do Prometheus ou Prom (nome alternativo) são detectáveis como ransomware Thanos pelos principais mecanismos antivírus. O ransomware Thanos (também conhecido como Hakbit ransomware ) foi desenvolvido por Nosophoros , um ator underground que o disponibiliza para venda em várias comunidades da Dark Web. Ele também anunciou o ransomware Jigsaw e colaborou com vários atores vendendo acesso RDP e VPN comprometido a várias redes, incluindo drumrlu, conforme confirmado por Resecurity e KELA, que divulgou um relatório abrangente sobre a atividade de corretores de acesso inicial clandestino emDark Web .

O vírus Prom foi originalmente descoberto pelo analista de vírus xiaopao da Qihoo 360 e pertence à família de ransomware Hakbit . Fonte: https://howtofix.guide/prom-virus/https://platform.twitter.com/embed/Tweet.html?creatorScreenName=securityaffairs&dnt=true&embedId=twitter-widget-0&features=eyJ0ZndfZXhwZXJpbWVudHNfY29va2llX2V4cGlyYXRpb24iOnsiYnVja2V0IjoxMjA5NjAwLCJ2ZXJzaW9uIjpudWxsfSwidGZ3X2hvcml6b25fdHdlZXRfZW1iZWRfOTU1NSI6eyJidWNrZXQiOiJodGUiLCJ2ZXJzaW9uIjpudWxsfSwidGZ3X3R3ZWV0X2VtYmVkX2NsaWNrYWJpbGl0eV8xMjEwMiI6eyJidWNrZXQiOiJjb250cm9sIiwidmVyc2lvbiI6bnVsbH19&frame=false&hideCard=false&hideThread=false&id=1372144791719342082&lang=en&origin=https%3A%2F%2Fsecurityaffairs.co%2Fwordpress%2F118446%2Fcyber-crime%2Fprometheus-grief-ransomware.html&sessionId=bb0b68c883f4b3a99f7f447f746cd04c50e80cca&siteScreenName=securityaffairs&theme=light&widgetsVersion=82e1070%3A1619632193066&width=500px

Grief é um grupo de ransomware menos conhecido, que afirma ter dados roubados de 5 organizações, incluindo 1 no México. Curiosamente, o site Grief na rede TOR tem uma proteção “anti-crawl” que impede os pesquisadores de segurança cibernética de indexar automaticamente seu conteúdo por várias plataformas de inteligência de ameaças cibernéticas e seus bots.

Em sua página de destino, há uma referência cativante aos regulamentos do GDPR: “ O GDPR no Artigo 33 exige que, em caso de violação de dados pessoais, os controladores de dados devem notificar a autoridade supervisora apropriada sem atrasos indevidos e, quando viável, o mais tardar 72 horas após ter tomado conhecimento disso. ”

É óbvio que os atores estão tentando motivar as vítimas a pagá-los mais cedo ou mais tarde para evitar possíveis problemas com os reguladores europeus, o que é uma das táticas de extorsão. O GDPR permite que as autoridades de proteção de dados da UE emitam multas de até € 20 milhões (US $ 24,1 milhões) ou 4% do faturamento global anual (o que for mais alto), o que será definitivamente um preço mais alto em comparação com um possível pagamento de resgate a um submundo ator.

As vítimas mais recentes adicionadas apenas alguns dias atrás incluem redes de Mobile County, Alabama (EUA) e Comune di Porto Sant’Elpidio (Itália).

“O ransomware continua sendo um dos problemas de crescimento mais rápido que afeta vários setores em todo o mundo. Os agentes de ameaças estão praticando operações de ‘hackear e vazar’ cada vez com mais frequência, entendendo como a redução do risco de uma violação de dados pode ser para as empresas. Está se tornando uma tendência e um método fundamental de extorsão. Alguns atores projetam várias páginas de destino no TOR para confundir a atribuição agindo como novos grupos. Na verdade, eles estão fortemente interconectados com outros jogadores bem estabelecidos no underground. ”- disse Saraj Pant, analista de inteligência contra ameaças cibernéticas da Resecurity, Inc.

Em 2020, ela estima que $ 350 milhões em resgate foram pagos aos atacantes – um aumento de mais de 300 por cento em relação ao ano anterior – com um pagamento médio de mais de $ 300.000.

De acordo com estatísticas de especialistas, o maior número de vítimas em 2020 por indústria foi na manufatura, serviços profissionais e jurídicos e construção. Negócios de manufatura, educação e saúde experimentaram especificamente aumentos significativos, especialmente durante a pandemia COVID-19, quando as empresas quase totalmente mudaram para o modo de trabalho remoto, deixando muitas lacunas de segurança usadas pelos agentes de ameaça.

A Força-Tarefa de Ransomware coordenada pelo Instituto de Segurança e Tecnologia exige que o ransomware seja visto como muito mais do que apenas um crime financeiro, tornando seu combate uma prioridade global.

Fonte: https://securityaffairs.co/