O que é malware? Tudo o que você precisa saber sobre vírus, cavalos de Troia e software malicioso

Ataques cibernéticos e malware são uma das maiores ameaças da Internet. Aprenda sobre os diferentes tipos de malware – e como evitar ser vítima de ataques.

O que é malware?

Malware é uma abreviatura de software malicioso. É um software desenvolvido por atacantes cibernéticos com a intenção de obter acesso ou causar danos a um computador ou rede, muitas vezes enquanto a vítima permanece alheia ao fato de que houve um comprometimento. Uma descrição alternativa comum de malware é ‘vírus de computador’ – embora haja grandes diferenças entre esses tipos de programas maliciosos.

Qual foi o primeiro vírus de computador?

A origem do primeiro vírus de computador é muito debatida. Para alguns, a primeira instância de um vírus de computador – software que se move de um host para outro sem a entrada de um usuário ativo – foi o Creeper, que apareceu pela primeira vez no início dos anos 1970, 10 anos antes de o termo “vírus de computador” ser cunhado pelo cientista da computação americano Professor Leonard M. Adleman.

Creeper era executado no sistema operacional Tenex usado em toda a ARPANET – a Rede de Agências de Projetos de Pesquisa Avançada – e saltava de um sistema para outro, exibindo a mensagem “SOU O CREEPER: PEGUE-ME SE VOCÊ PODER!” em máquinas infectadas, antes de se transferir para outra máquina. Na maior parte, quando encontrou uma nova máquina, removeu-se do computador anterior, o que significa que não era capaz de se espalhar para vários computadores ao mesmo tempo.

Embora o Creeper não tenha sido criado para fins maliciosos ou para realizar qualquer atividade além de causar um leve incômodo, ele foi indiscutivelmente o primeiro exemplo de software operando dessa forma.

Pouco depois, uma nova forma de software foi criada para operar de forma semelhante – mas com o objetivo de remover o Creeper. Era chamado de Reaper.

Alternativamente, alguns acreditam que o título do primeiro vírus de computador deveria ir para um chamado Brain , porque ao contrário do Creeper, ele poderia se auto-replicar sem a necessidade de se remover primeiro de um sistema anterior – algo que muitas formas de código malicioso agora fazem.

The Morris Worm

O worm Morris detém a notória distinção de primeiro worm de computador a ganhar a atenção da mídia convencional – porque, poucas horas depois de ser conectado à Internet, já havia infectado milhares de computadores. Estima-se que o dano da perda de produtividade tenha custado entre $ 100.000 e $ 10.000.000.

Como Brain e Creeper antes dele, o worm Morris não é classificado como malware, porque é outro exemplo de um experimento que deu errado.

O software foi projetado para tentar descobrir o tamanho da crescente Internet com uma série de varreduras em 1988, mas erros no código o levaram a executar operações de negação de serviço não intencionais – às vezes várias vezes na mesma máquina, renderizando alguns computadores tão lentos que se tornaram inúteis.

Como resultado do worm Morris, a Internet foi segmentada brevemente por vários dias para evitar a propagação e limpeza das redes.

Qual é a história do malware?

Embora Creeper, Brain e Morris sejam os primeiros exemplos de vírus, eles nunca foram malware no sentido mais verdadeiro.

O malware e o código malicioso por trás dele são projetados especificamente para causar danos e problemas nos sistemas de computador, enquanto os descritos acima causam problemas acidentalmente – embora os resultados ainda sejam prejudiciais.

Com o nascimento da web e a capacidade de se conectar a computadores em todo o mundo, o início dos anos 90 viu as empresas de internet decolarem, à medida que as pessoas procuravam fornecer bens e serviços usando essa nova tecnologia.

No entanto, como acontece com qualquer outra forma de nova tecnologia, houve quem quisesse abusar dela com o objetivo de ganhar dinheiro – ou, em muitos casos, apenas para causar problemas.

Além de ser capaz de se espalhar por meio de discos – variedades de disquete e CD-Rom – a crescente proliferação de e-mail pessoal permitiu que invasores espalhem malware e vírus por meio de anexos de e-mail, o que tem sido especialmente potente contra aqueles sem qualquer tipo de proteção contra malware .

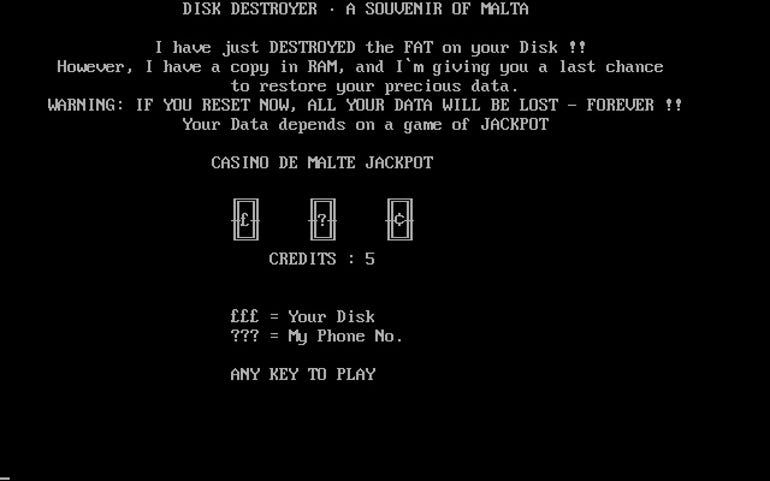

Várias formas de software malicioso causaram problemas para os usuários de computador da década de 1990, realizando ações que vão desde a exclusão de dados e corrompendo discos rígidos, até apenas irritar as vítimas ao reproduzir sons ou colocar mensagens ridículas em suas máquinas.

Muitos agora podem ser vistos – no modo de segurança com o malware real removido – no Museu do Malware no Arquivo da Internet .

Alguns dos ataques podem ter parecido simples, mas foram eles que estabeleceram as bases para o malware como o conhecemos hoje – e todos os danos que ele causou em todo o mundo.

Quais são os diferentes tipos de malware?

Como o software legítimo, o malware evoluiu ao longo dos anos e vem equipado com diferentes funções, dependendo dos objetivos do desenvolvedor

Os autores de malware às vezes combinam os recursos de diferentes formas de malware para tornar um ataque mais potente – como o uso de ransomware como uma distração para destruir evidências de um ataque de trojan .

O que é um vírus de computador?

Basicamente, um vírus de computador é uma forma de software ou código capaz de se copiar nos computadores. O nome tornou-se associado à execução adicional de tarefas maliciosas, como corromper ou destruir dados.

Embora o software malicioso tenha evoluído para se tornar muito mais diverso do que apenas vírus de computador, ainda existem algumas formas de vírus tradicionais – como o worm Conficker de 15 anos – que ainda podem causar problemas para sistemas mais antigos. O malware, por outro lado, é projetado para fornecer aos invasores muito mais ferramentas maliciosas.

O que é malware trojan?

Uma das formas mais comuns de malware – o cavalo de Tróia – é uma forma de software malicioso que muitas vezes se disfarça como uma ferramenta legítima que engana o usuário para que o instale para que possa realizar seus objetivos maliciosos.

Seu nome, é claro, vem do conto da antiga Tróia, com os gregos escondidos dentro de um cavalo de madeira gigante, que eles afirmavam ser um presente para a cidade de Tróia. Uma vez que o cavalo estava dentro das muralhas da cidade, uma pequena equipe de gregos emergiu de dentro do cavalo de madeira gigante e tomou a cidade.

O malware Trojan opera da mesma maneira, entrando sorrateiramente em seu sistema – muitas vezes disfarçado como uma ferramenta legítima, como uma atualização ou um download de Flash – então, uma vez dentro do sistema, ele começa seus ataques.

Uma vez instalado no sistema, dependendo de suas capacidades, um cavalo de Troia pode acessar e capturar tudo potencialmente – logins e senhas , pressionamentos de tecla, capturas de tela, informações do sistema, dados bancários e muito mais – e enviar tudo secretamente aos invasores. Às vezes, um Trojan pode até permitir que invasores modifiquem dados ou desliguem a proteção antimalware.

O poder dos cavalos de Tróia o torna uma ferramenta útil para todos, desde hackers solitários até gangues de criminosos e operações patrocinadas pelo estado envolvendo espionagem em larga escala.

O que é spyware?

Spyware é um software que monitora as ações realizadas em um PC e outros dispositivos. Isso pode incluir histórico de navegação na web, aplicativos usados ou mensagens enviadas. O spyware pode chegar como um malware trojan ou pode ser baixado para os dispositivos de outras maneiras.

Por exemplo, alguém que faz o download de uma barra de ferramentas para o navegador da web pode descobrir que ela vem com spyware para fins de monitoramento da atividade na Internet e do uso do computador, ou anúncios maliciosos podem secretamente colocar o código em um computador por meio de um download drive-by.

Em alguns casos, o spyware é vendido ativamente como software projetado para fins, como pais monitorando o uso da Internet de seus filhos, e é projetado para ser explicitamente ignorado por antivírus e software de segurança. No entanto, existem vários exemplos de tais ferramentas sendo usadas por empregadores para espionar a atividade de funcionários e pessoas que usam spyware para espionar seus cônjuges.

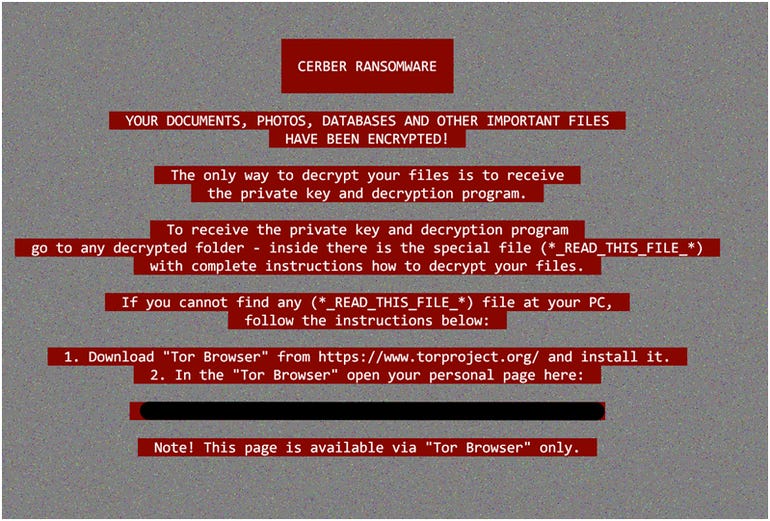

O que é ransomware?

Embora algumas formas de malware sejam sutis e permaneçam ocultas pelo maior tempo possível, esse não é o caso do ransomware.

Freqüentemente entregue através de um anexo malicioso ou link em um e-mail de phishing, o ransomware criptografa o sistema infectado, bloqueando o usuário até que ele pague um resgate – entregue em bitcoin ou outra criptomoeda , para obter seus dados de volta.

O que é malware de limpeza?

O malware Wiper tem um objetivo simples: destruir ou apagar completamente todos os dados do computador ou rede de destino. A limpeza pode ocorrer depois que os invasores removerem secretamente os dados do alvo da rede para si próprios, ou pode ser iniciada com a intenção pura de sabotar o alvo.

Uma das primeiras formas principais de malware wiper foi o Shamoon , que tinha como alvo empresas de energia sauditas com o objetivo de roubar dados e, em seguida, apagá-los da máquina infectada. Instâncias mais recentes de ataques wiper incluem StoneDrill e Mamba , o último dos quais não apenas exclui arquivos, mas torna o driver de disco rígido inutilizável.

Um dos limpadores de mais alto perfil dos últimos tempos foi o Petya ransomware . O malware foi inicialmente considerado um ransomware. No entanto, os pesquisadores descobriram que não apenas não havia maneira de as vítimas recuperarem seus dados por meio do pagamento do resgate, mas também que o objetivo do Petya era destruir irrecuperavelmente os dados .

O que é um worm de computador?

Um worm é uma forma de malware projetado para se espalhar de sistema para sistema sem ações dos usuários desses sistemas.

Os worms frequentemente exploram vulnerabilidades em sistemas operacionais ou software, mas também são capazes de se distribuir por meio de anexos de e-mail nos casos em que o worm pode obter acesso ao catálogo de contatos de uma máquina infectada.

Pode parecer um conceito básico, mas os worms são algumas das formas de malware mais bem-sucedidas e duradouras que existem. O worm SQL slammer de 15 anos ainda está causando problemas ao impulsionar ataques DDoS , enquanto o worm Conficker de 10 anos ainda está entre as infecções cibernéticas mais comuns .

O surto de ransomware Wannacry do ano passado infectou mais de 300.000 computadores em todo o mundo – algo que aconteceu graças ao sucesso dos recursos de worm que o ajudaram a se espalhar rapidamente através de redes infectadas e em sistemas sem patch.

O que é adware?

O objetivo final de muitos cibercriminosos é ganhar dinheiro – e para alguns, o adware é apenas a maneira de fazer isso. O adware faz exatamente o que diz na lata – é projetado para enviar anúncios maliciosamente para o usuário, geralmente de forma que a única maneira de se livrar deles seja clicar no anúncio. Para os cibercriminosos, cada clique traz uma receita adicional.

Na maioria dos casos, os anúncios maliciosos não existem para roubar dados da vítima ou causar danos ao dispositivo, apenas irritantes o suficiente para levar o usuário a clicar repetidamente em janelas pop-up. No entanto, no caso de dispositivos móveis , isso pode facilmente levar a um dreno extremo da bateria ou inutilizar o dispositivo devido ao influxo de janelas pop-up ocupando toda a tela .

O que é um botnet?

Um botnet – abreviação de rede de robô – envolve cibercriminosos usando malware para sequestrar secretamente uma rede de máquinas em números, que podem variar de um punhado a milhões de dispositivos comprometidos . Embora não seja um malware em si, essas redes geralmente são construídas infectando dispositivos vulneráveis.

Cada uma das máquinas fica sob o controle de uma única operação de ataque, que pode emitir comandos remotamente para todas as máquinas infectadas a partir de um único ponto .

Ao emitir comandos para todos os computadores infectados na rede zumbi, os invasores podem realizar campanhas coordenadas em grande escala, incluindo ataques DDoS , que aproveitam o poder do exército de dispositivos para inundar uma vítima com tráfego, sobrecarregando seu site ou serviço para tal até certo ponto, fica offline.

Outros ataques comuns realizados por botnets incluem campanhas de anexo de e-mail de spam – que também podem ser usadas para recrutar mais máquinas para a rede – e tentativas de roubar dados financeiros, enquanto botnets menores também têm sido usados em tentativas de comprometer alvos específicos .

Os botnets são projetados para permanecerem silenciosos para garantir que o usuário não perceba que sua máquina está sob o controle de um invasor.

À medida que mais dispositivos se conectam à Internet, mais dispositivos se tornam alvos de botnets. O infame botnet Mirai – que desacelerou os serviços de Internet no final de 2016 – era parcialmente alimentado por dispositivos da Internet das Coisas , que podiam ser facilmente conectados à rede graças à sua segurança inerentemente fraca e à falta de ferramentas de remoção de malware.

O que é malware para minerador de criptomoedas?

O aumento de destaque do bitcoin ajudou a levar a criptomoeda aos olhos do público. Em muitos casos, as pessoas nem mesmo estão comprando, mas dedicando uma parte do poder de computação de sua rede de computadores ou site à mineração.

Embora haja muitos casos de usuários da Internet envolvidos ativamente nessa atividade em seus termos – é tão popular que a demanda ajudou a elevar o preço das placas de vídeo para jogos de PC – a mineração de criptomoedas também está sendo abusada por invasores cibernéticos .

Não há nada dissimulado ou ilegal sobre a mineração de criptomoedas em si, mas para adquirir o máximo de moeda possível – seja bitcoin, Monero, Etherium ou qualquer outra coisa – alguns cibercriminosos estão usando malware para capturar PCs secretamente e colocá-los para trabalhar um botnet, tudo sem que a vítima saiba que seu PC foi comprometido.

Acredita-se que uma das maiores redes de criptomoedas cibercriminosas, o botnet Smominru, consista em mais de 500.000 sistemas e tenha rendido aos seus operadores pelo menos US $ 3,6 milhões .

Normalmente, um minerador de criptomoeda entrega código malicioso a uma máquina de destino com o objetivo de aproveitar a capacidade de processamento do computador para executar operações de mineração em segundo plano.

O problema para o usuário do sistema infectado é que seu sistema pode ser desacelerado até quase uma parada completa pelo minerador, usando grande parte de seu poder de processamento – que para a vítima parece que está acontecendo sem motivo.

PCs e servidores Windows podem ser usados para mineração de criptomoedas, mas os dispositivos da Internet das Coisas também são alvos populares de comprometimento com o objetivo de adquirir fundos ilicitamente. A falta de segurança e a natureza inerentemente conectada de muitos dispositivos IoT os torna alvos atraentes para mineradores de criptomoedas – especialmente porque o dispositivo em questão provavelmente foi instalado e talvez esquecido.

A análise da Cisco Talos sugere que um único sistema comprometido com um minerador de criptomoedas pode ganhar 0,28 Monero por dia. Pode parecer uma quantia minúscula, mas uma rede escravizada de 2.000 sistemas poderia adicionar os fundos até US $ 568 por dia – ou mais de US $ 200.000 por ano.

Como o malware é entregue?

No passado, antes da disseminação generalizada da World Wide Web, malware e vírus precisariam ser manualmente, fisicamente, entregues via disquete ou CD Rom.

Em muitos casos, o malware ainda é entregue por meio de um dispositivo externo, embora hoje em dia seja mais provável que seja entregue por uma unidade flash ou pendrive USB. Existem casos de pen drives deixados em estacionamentos fora das organizações visadas , na esperança de que alguém pegue um por curiosidade e o conecte a um computador conectado à rede.

No entanto, mais comum agora é o malware entregue em um e – mail de phishing com cargas distribuídas como um anexo de e-mail.

A qualidade das tentativas de e-mail de spam varia amplamente – alguns esforços para entregar malware envolverão os invasores com esforço mínimo, talvez até mesmo enviando um e-mail contendo nada além de um anexo nomeado aleatoriamente.

Nesse caso, os invasores esperam arriscar alguém ingênuo o suficiente para simplesmente seguir em frente e clicar em anexos de e-mail ou links sem pensar nisso – e que eles não tenham nenhum tipo de proteção contra malware instalada.

Uma forma um pouco mais sofisticada de entrega de malware por e-mail de phishing é quando os invasores enviam grandes faixas de mensagens, alegando que um usuário ganhou um concurso, precisa verificar sua conta bancária online , perdeu uma entrega, precisa pagar impostos ou até mesmo é obrigatório para comparecer ao tribunal – e várias outras mensagens que, ao serem vistas pela primeira vez, podem fazer com que o alvo reaja instantaneamente.

Por exemplo, se a mensagem contém um anexo explicando (falsamente) que um usuário está sendo intimado ao tribunal, o usuário pode clicar nele devido ao choque, abrindo o anexo do e-mail – ou clicando em um link – para obter mais informações. Isso ativa o malware, com ransomware e trojans geralmente entregues dessa forma.

Se os invasores tiverem um alvo específico em mente, o e-mail de phishing pode ser adaptado especificamente para atrair pessoas dentro de uma organização , ou mesmo apenas um indivíduo . É esse meio de entrega de malware que geralmente está associado às campanhas de malware mais sofisticadas .

No entanto, existem muitas outras maneiras de o malware se espalhar que não exigem ação do usuário final – por meio de redes e outras vulnerabilidades de software.

O que é malware sem arquivo?

Como os ataques de malware tradicionais estão sendo retardados por táticas de prevenção, incluindo o uso de sistemas antivírus ou antimalware robustos, e os usuários estão se tornando cautelosos com emails inesperados e anexos estranhos, os invasores são forçados a encontrar outras maneiras de descartar suas cargas maliciosas.

Um meio cada vez mais comum para isso é o uso de malware sem arquivo . Em vez de depender de um método tradicional de comprometimento, como baixar e executar arquivos maliciosos em um computador – que muitas vezes podem ser detectados por soluções de software antivírus – os ataques são executados de uma maneira diferente.

Em vez de exigir a execução de um arquivo descartado, os ataques de malware sem arquivo contam com o aproveitamento de exploits de dia zero ou com o lançamento de scripts da memória , técnicas que podem ser usadas para infectar endpoints sem deixar um rastro revelador para trás.

Isso é conseguido porque os ataques usam arquivos de sistema e serviços confiáveis do próprio sistema para obter acesso a dispositivos e iniciar atividades nefastas – tudo isso sem ser detectado porque o antivírus não registra irregularidades.

Explorar a infraestrutura do sistema dessa forma permite que os invasores criem arquivos e pastas ocultos ou criem scripts que podem ser usados para comprometer sistemas, conectar-se a redes e, eventualmente, comandar e controlar servidores, fornecendo um meio de conduzir atividades furtivamente.

A própria natureza do malware sem arquivo significa que não é apenas difícil de detectar, mas também difícil de ser protegido por algumas formas de software antivírus. Mas garantir que os sistemas sejam corrigidos, atualizados e que os usuários restrinjam a adoção de privilégios de administrador pode ajudar.

Apenas PCs com Windows obtêm malware?

Houve um tempo em que muitos ingenuamente acreditavam que apenas os sistemas Microsoft Windows poderiam ser vítimas de malware. Afinal, malware e vírus concentraram-se nesses, os sistemas de computador mais comuns, enquanto aqueles que usavam outros sistemas operacionais estavam livres de seu controle. Mas, embora o malware ainda seja um desafio para os sistemas Windows – especialmente aqueles que executam versões mais antigas e até obsoletas do sistema operacional – o malware está longe de ser exclusivo dos PCs da Microsoft

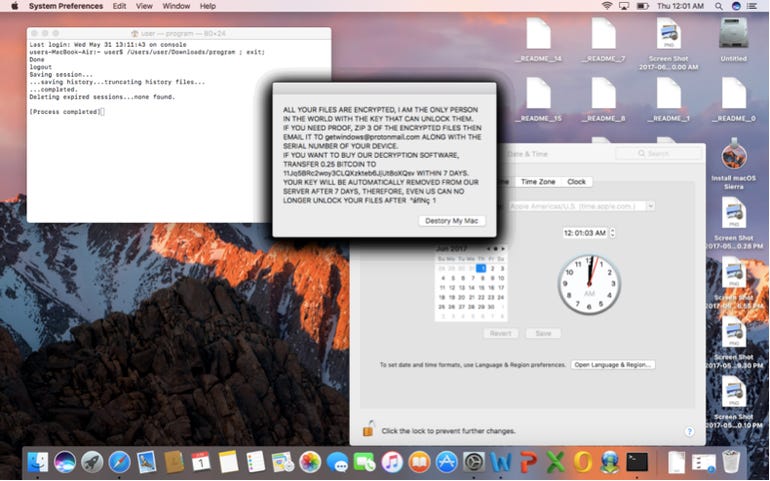

Malware Mac

Por muitos anos, persistiu o mito de que os Macs eram completamente imunes a infecções maliciosas. Ao longo dos anos 90, algumas formas de malware infectaram Macs, apesar de terem sido projetadas principalmente para sistemas Windows. Gente como Concept e Laroux estavam prestes a infectar Macs usando programas do Microsoft Office.

No entanto, em meados da década de 2000, os invasores começaram a construir formas de malware especificamente projetadas para visar Macs da Apple e, agora, enquanto as máquinas Windows suportam o peso dos ataques de malware baseados em computadores e laptops, os Macs são agora alvos regulares para o crime cibernético.

Agora é normal que trojans de backdoors , downloads de software comprometidos e ataques de ransomware direcionados a sistemas Mac sejam descobertos por pesquisadores de segurança cibernética.

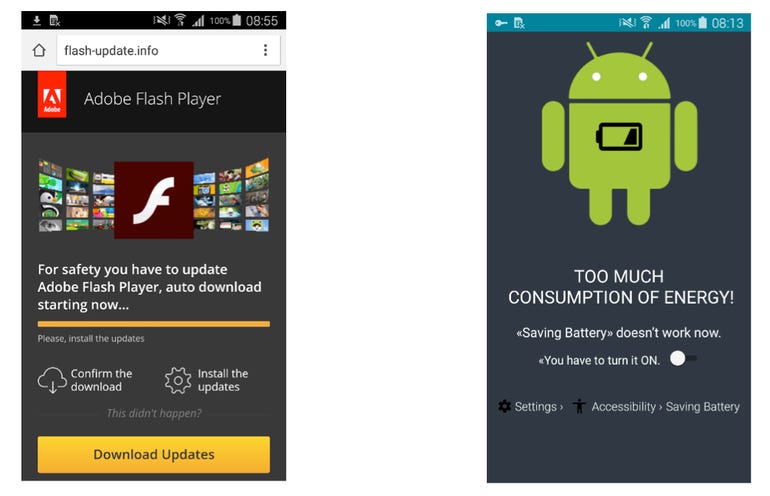

O que é malware móvel?

A ascensão dos smartphones e tablets na última década mudou fundamentalmente nossa relação com a internet e a tecnologia. Mas, como qualquer forma de nova tecnologia, os criminosos logo perceberam que poderiam explorar smartphones para seu próprio ganho ilícito – e esses dispositivos móveis não apenas contêm grandes quantidades de informações pessoais , eles podem até permitir que hackers monitorem nossa localização .

Se houver um tipo de malware que pode infectar computadores – seja um trojan, ransomware, ladrão de informações ou adware pop-up – então os criminosos têm trabalhado em ameaças de malware que podem realizar as mesmas tarefas em smartphones.

A quantidade de dados transportados em dispositivos móveis os torna um alvo ainda mais valioso para os hackers, especialmente se um grupo de hackers sofisticado ou uma operação de espionagem apoiada pelo estado está procurando comprometer um alvo específico para fins de espionagem.

As habilidades inerentes de um smartphone significam que, em última análise, é possível, com o uso do malware certo, para esses grupos localizar alvos fisicamente ou mesmo ouvir conversas e tirar fotos deles usando os recursos de microfone e câmera embutidos nos telefones.

Infelizmente, muitas pessoas ainda não percebem que seu telefone móvel é algo que pode ser vítima de ataques cibernéticos – embora possam ser protegidos por boas práticas de usuário e software antivírus móvel.

O que é malware para Android?

Os telefones Android sofrem a maioria dos ataques de malware em smartphones, com a maior participação do Google no mercado móvel e a natureza aberta do ecossistema tornando-o um alvo atraente para criminosos cibernéticos.

Os invasores podem infectar seus alvos, enganando-os para fazer o download de aplicativos maliciosos de lojas de terceiros e o malware costuma entrar no mercado oficial de aplicativos do Google Play .

Esses aplicativos maliciosos costumam ser projetados para se parecerem com jogos ou ferramentas úteis originais ou, em alguns casos, imitam os aplicativos legítimos – como demonstrado por uma versão falsa do WhatsApp que foi baixada mais de um milhão de vezes .

No entanto, embora a Google Play Store tenha sido usada por hackers para distribuir malware para Android, campanhas mais sofisticadas irão criar socialmente alvos selecionados para baixar malware para fins de espionagem em seus dispositivos.

Meu iPhone pode ser infectado por malware?

Quando se trata do iPhone, o ecossistema está muito mais protegido contra malware devido à abordagem de jardim fechado da Apple para os aplicativos.

No entanto, embora o malware em iPhones seja raro, não é uma entidade desconhecida – gangues de hackers encontraram maneiras de comprometer os dispositivos de alvos selecionados em campanhas de espionagem, como aqueles que exploraram as vulnerabilidades do Trident para instalar spyware Pegasus para espionar humanos ativistas de direitos humanos no Oriente Médio.

O que é malware da Internet das coisas?

Como o aumento do malware em dispositivos móveis demonstrou, se algo estiver conectado à Internet, é uma via potencial para ataques cibernéticos.

Portanto, embora o surgimento dos dispositivos conectados à Internet das Coisas tenha trazido uma série de benefícios para os usuários – na indústria, no local de trabalho e em casa – também abriu portas para novos esquemas cibercriminosos .

A pressa em entrar no movimento da IoT significa que alguns dispositivos são eliminados sem muita preocupação com a segurança cibernética, o que significa que permanece relativamente simples para os hackers infectarem dispositivos conectados, que vão desde sistemas de controle industrial a produtos domésticos e até mesmo brinquedos infantis .

Um dos meios mais comuns em que a insegurança dos dispositivos IoT é explorada é com ataques de malware que infectam produtos secretamente e os prendem em um botnet.

Dispositivos como roteadores, sistemas de iluminação inteligentes, videocassetes e câmeras de vigilância podem ser facilmente infectados e os eventuais danos podem ser espetaculares – como demonstrado pelo caos online causado pelo ataque DDoS do botnet Mirai .

A rede de dispositivos infectados por Mirai consistia em grande parte em produtos IoT e era tão poderosa que interrompeu grande parte da operação da Internet, desacelerando ou impedindo totalmente o acesso a vários serviços populares.

Embora os dispositivos infectados com Mirai continuassem operando normalmente, esse não era o caso para aqueles que encontraram seus produtos IoT infectados com BrickerBot, uma forma de malware de IoT que resultou na emissão de novos avisos pela Equipe de Resposta de Emergência Cibernética (CERT) da Homeland Security . Dispositivos infectados com BrickerBot têm seu armazenamento corrompido, tornando-os completamente inutilizáveis e irrecuperáveis.

Assim como os telefones celulares podem ser transformados em dispositivos de vigilância por hackers, o mesmo pode ser dito das câmeras domésticas conectadas à Internet. Já houve vários casos em que a segurança da câmera IoT foi considerada tão básica que o malware infectou um grande número de dispositivos.

Ao contrário dos telefones celulares, os dispositivos IoT são frequentemente conectados e esquecidos, com o risco de que a câmera IoT que você configurou se torne facilmente acessível a estranhos – que poderiam usá-la para espionar suas ações, seja em seu local de trabalho ou em sua casa.

Essa é a extensão da preocupação de segurança com a IoT, a polícia alertou sobre as ameaças representadas por dispositivos conectados, enquanto os órgãos governamentais estão trabalhando em formas de legislar dispositivos IoT mais cedo ou mais tarde , então não ficamos com um legado tóxico de bilhões de dispositivos que podem ser facilmente infectados com malware.

Malware como ferramenta para guerra cibernética internacional

Com os recursos ofensivos do malware evidentes, não é de se admirar que ele tenha se tornado uma ferramenta comum no mundo obscuro da espionagem internacional e da guerra cibernética .

É especialmente útil para os envolvidos no jogo da geopolítica porque atualmente, ao contrário do caso com as armas convencionais, ainda não existem regras ou acordos detalhando quem pode ou não ser alvo de armas cibernéticas.

Essa atribuição de ataques continua tão difícil que também torna a espionagem cibernética uma ferramenta crucial para os países que desejam manter suas atividades em segredo.

O Stuxnet é geralmente considerado como a primeira instância de malware projetado para espionar e subverter sistemas industriais e, em 2010, se infiltrou no programa nuclear do Irã , infectando centrífugas de urânio e danificando sistemas irreparavelmente. O ataque desacelerou as ambições nucleares do Irã por anos.

Embora nenhum estado tenha oficialmente assumido o crédito pelos ataques, acredita-se que o Stuxnet foi obra das forças cibernéticas dos EUA e de Israel.

Desde aquela primeira instância de ataques de malware relatados publicamente por estados nacionais, a guerra cibernética se tornou uma ferramenta usada por governos em todo o mundo. É amplamente suspeito que atores estatais estavam por trás de ataques contra uma usina de energia ucraniana , mas não são apenas os sistemas físicos e a infraestrutura que são alvos da guerra cibernética.

Enquanto isso, atores de todos os lados das divisões diplomáticas continuam a realizar campanhas de espionagem cibernética contra alvos potencialmente úteis .

Como você se protege contra malware?

Algumas das práticas de segurança cibernética mais básicas podem ajudar muito a proteger os sistemas – e seus usuários – de vítimas a malware.

A simples garantia de que o software está corrigido e atualizado, e que todas as atualizações do sistema operacional são aplicadas o mais rápido possível após o lançamento, ajudará a proteger os usuários de serem vítimas de ataques que usam exploits conhecidos.

Repetidamente, atrasos no patching levaram as organizações a serem vítimas de ataques cibernéticos, o que poderia ter sido evitado se os patches tivessem sido aplicados assim que fossem lançados.

Uma das razões pelas quais o Serviço Nacional de Saúde do Reino Unido foi tão afetado pelo surto de WannaCry foi porque, apesar dos avisos de que eles deveriam ser aplicados, vastas faixas de sistemas não tinham sido corrigidas semanas depois que uma atualização de segurança para proteção contra o exploit EternalBlue estava disponível .

Também é comum que as campanhas de espionagem cibernética aproveitem exploits para os quais as correções existem há muito tempo e ainda comprometem os alvos com sucesso – porque ninguém se preocupou em aplicar as correções. A lição a ser aprendida aqui é que às vezes pode parecer demorado e inconveniente aplicar patches – especialmente em uma rede inteira – mas pode ser uma barreira eficaz contra malware.

A instalação de algum tipo de software de segurança cibernética também é um meio útil de proteção contra muitas formas de ataque. Muitos fornecedores atualizarão seus programas com uma nova inteligência de ameaças, que é aplicada para verificar e detectar novos malwares semanalmente ou mesmo diariamente, fornecendo o máximo de proteção possível contra malware, caso algo tente invadir o sistema.

Por exemplo, os visitantes de sites watering hole devem ser protegidos de ataques, enquanto arquivos suspeitos ou perigosos recebidos por e-mail podem ser colocados em quarentena.

O treinamento do usuário também deve ser oferecido para garantir que todos os usuários de sua rede estejam cientes das ameaças cibernéticas que podem enfrentar na Internet .

Ensinar os usuários sobre navegação segura e os perigos de e-mails de phishing, ou sobre o que eles baixam e clicam, pode ajudar a evitar que as ameaças cheguem ao ponto de até mesmo serem baixados. Os usuários recebem muitas críticas de alguns como um ponto fraco da segurança cibernética, mas também podem formar a primeira linha de defesa contra ataques de malware.

Fonte: https://www.zdnet.com/