Malware para Mac usa AppleScripts ‘run-only’ para evitar a análise

Uma campanha de mineração de criptomoedas visando o macOS está usando malware que evoluiu para uma variante complexa, dando aos pesquisadores muitos problemas para analisá-lo.

O malware é rastreado como OSAMiner e está à solta desde pelo menos 2015. No entanto, é difícil analisá-lo porque as cargas úteis são exportadas como arquivos AppleScript somente de execução, o que torna sua descompilação em código-fonte uma tarefa difícil.

Uma variante observada recentemente torna a análise ainda mais difícil, pois incorpora um AppleScript somente de execução em outros scripts e usa URLs em páginas públicas da web para baixar o minerador Monero real.

Revertendo AppleScript somente de execução

O OSAMiner normalmente se espalha por meio de cópias piratas de jogos e software, e League of Legends e Microsoft Office para macOS estão entre os exemplos mais populares.

O malware foi pesquisado no passado [ 1 , 2 ], mas o arquivo AppleScript de execução apenas dificultou a análise completa, limitando-se a observar o comportamento da amostra.

Os arquivos AppleScript incluem o código-fonte e o código compilado, mas a ativação de “somente execução” salva apenas a versão compilada, de forma que o código legível por humanos não está mais disponível, removendo assim a possibilidade de engenharia reversa.

Os pesquisadores de segurança do SentinelOne descobriram no final de 2020 uma nova amostra do OSAMiner que complicou “o já difícil processo de análise”.

No entanto, eles conseguiram fazer a engenharia reversa de algumas amostras coletadas usando um desmontador AppleScript menos conhecido ( applecript-disassembler da Jinmo ) e uma ferramenta descompiladora desenvolvida internamente chamada aevt_decompile.

Ações de evasão

As campanhas recentes do OSAMiner usam três arquivos AppleScript apenas de execução para implantar o processo de mineração na máquina macOS infectada, o SentinelOne descobriu:

- um script pai que é executado a partir do aplicativo trojanizado

- um script embutido

- a configuração do minerador AppleScript

A principal função do script pai é escrever o AppleScript embutido em ~ / Library / k.plist usando um comando “do shell script” e executá-lo. Ele também verifica se a máquina tem espaço livre suficiente e sai se não houver armazenamento suficiente.

Outras tarefas que ele executa incluem coletar o número de série do dispositivo, reiniciar o trabalho ‘launchctl’ responsável por carregar e descarregar daemons ou agentes e encerrar o aplicativo Terminal.

Os pesquisadores dizem que o script principal também configura um agente de persistência e baixa o primeiro estágio do minerador de um URL definido em uma página pública.

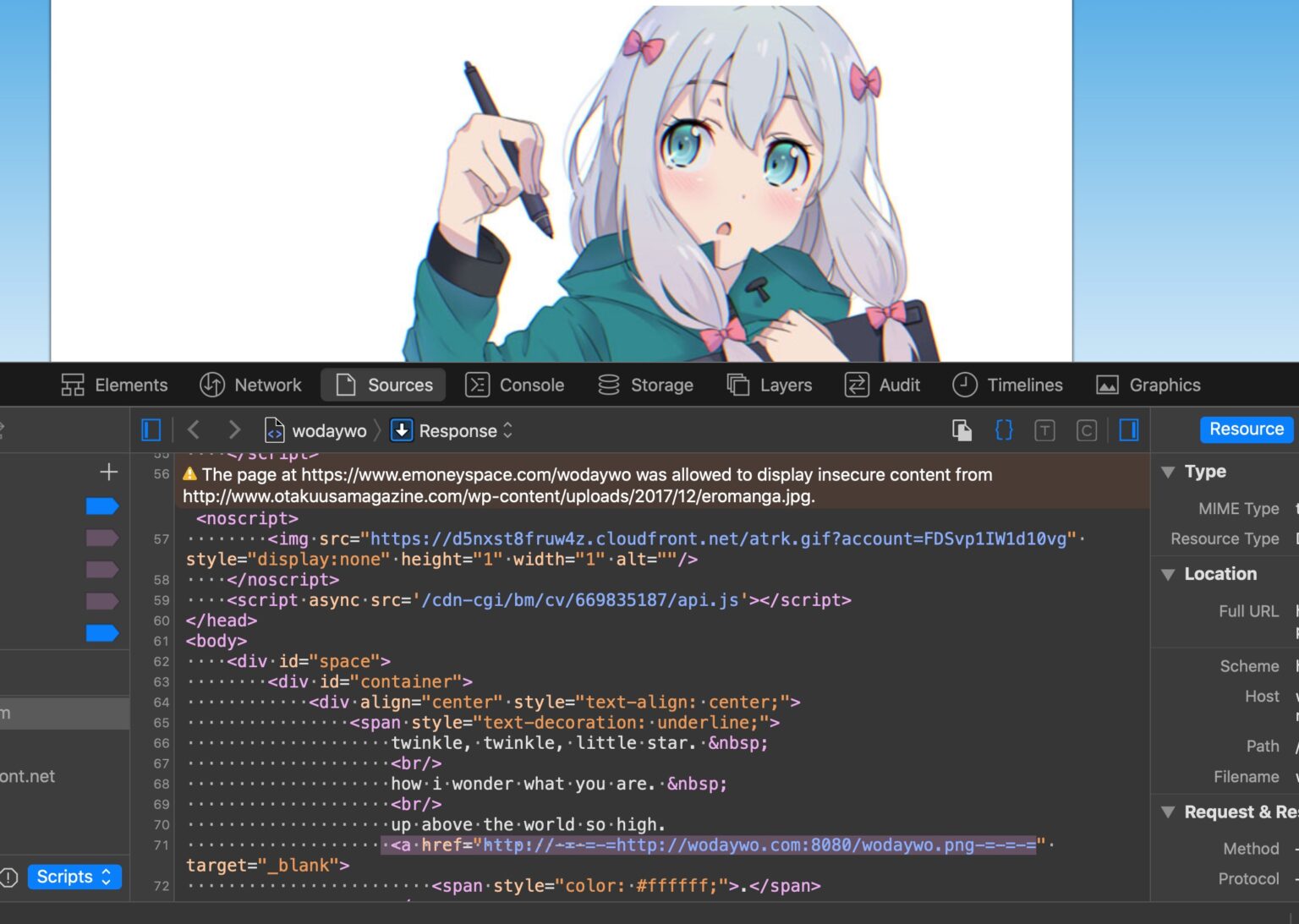

Algumas amostras podem não levar a um URL ativo. No entanto, o SentinelOne conseguiu encontrar um ativo ( https: // www [.] Emoneyspace [.] Com / wodaywo ) e percebeu que o malware analisou um link no código-fonte da página que apontava para uma imagem PNG.

Este foi o terceiro AppleScript de execução somente, baixado em ~ / Library / 11.PNG. Seu objetivo é fazer o download do minerador XMR-Stak Monero de código aberto que funciona em Linux, Windows e macOS.

“O script de configuração inclui o endereço do pool, senha e outras informações de configuração, mas não o endereço da carteira”, dizem os pesquisadores em um relatório hoje, acrescentando que também usa a ferramenta “cafeína” para evitar que a máquina entre no modo de hibernação.

Detecção de evasão

De acordo com o SentinelOne, o segundo script tem como objetivo evitar a análise e evitar a detecção. Apoiar essa conclusão é eliminar o Activity Monitor, que é o equivalente ao Task Manager do Windows, provavelmente para evitar que os usuários verifiquem o uso de recursos do sistema.

Além disso, o script foi projetado para eliminar processos pertencentes a ferramentas populares de monitoramento e limpeza do sistema. Ele os encontra verificando uma lista codificada.

SentinelOne diz que embora o AppleScript incorpore recursos mais poderosos [ 1 , 2 ], os autores do OSAMiner não estão tirando proveito. Isso provavelmente ocorre porque a configuração atual permitiu que eles executassem suas campanhas de mineração de criptomoedas com pouca resistência da comunidade de segurança.

No entanto, como o SentinelOne provou, a técnica não é infalível e os pesquisadores têm os meios para analisá-la e preparar defesas contra outro malware que possa optar por usá-la.

Fonte: https://www.bleepingcomputer.com/