Europol distribui código anti-malware através do botnet Emotet

Os federais parecem ter estado dentro da Emotet por mais tempo do que se pensava – e distribuíram uma carga útil benevolente.

É sem dúvida a mais impressionante vitória da polícia no século 21 para a segurança cibernética. Mas a invasão daqueles por trás do botnet Emotet, que há anos distribui trojans bancários TrickBot e Qbot por meio de mensagens de spam, trazendo sofrimento para milhões de vítimas em potencial, tem uma reviravolta incomum na história. Não apenas o botnet foi derrubado, mas a Europol aparentemente usou o fato de agora ter controle sobre o botnet para neutralizá-lo, de uma vez por todas.

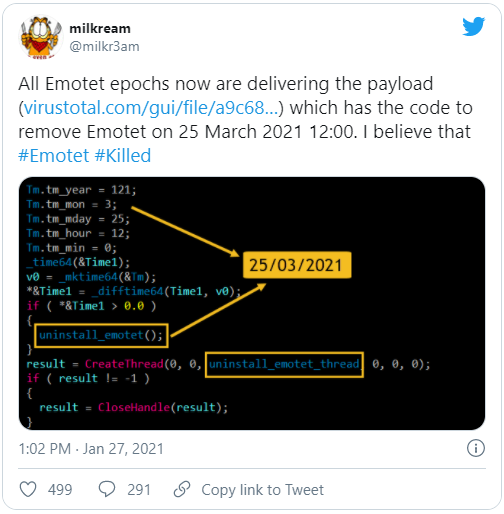

Os pesquisadores de segurança cibernética descobriram que todas as três épocas do Emotet agora entregam uma carga útil que atua essencialmente como um botão de autodestruição para o botnet venenoso, anulando seu impacto a partir de 25 de abril de 2021.

O kill switch essencialmente tornaria o código usado para controlar o botnet inútil e removeria a capacidade de arrastar vítimas involuntárias para lançar o ataque, espalhando-o pela Internet.

A razão pela qual a data de morte foi definida para três meses, em vez de imediatamente, é um enigma interessante – mas aqueles que estão olhando para o incidente incomum acreditam que podem ter uma resposta. Quando o ataque ao Emotet foi anunciado, ele veio com uma sugestão da Europol: pesquisar e eliminar o malware dos sistemas de computador.

Ganhando tempo para garantir que seja totalmente removido

Embora pressionar o botão de autodestruição imediatamente seja a opção mais fácil, pode deixar muitas pessoas sem saber que seus sistemas foram comprometidos. Ao dar às pessoas três meses – e dizer-lhes especificamente para caçarem os vestígios do botnet em suas redes – a Europol parece estar tentando se certificar de que, embora o botnet esteja sob seu controle, e não nas mãos de cibercriminosos, as pessoas verificam se eles podem ver vestígios disso em seus sistemas.

Os riscos são mínimos, uma vez que a Europol acredita que tem controle total sobre o Emotet – mas as recompensas em ajudar aqueles que foram inadvertidamente vítimas e não têm nenhuma ideia são enormes.

“O que tornou o Emotet tão perigoso é que o malware foi oferecido para aluguel a outros cibercriminosos para instalar outros tipos de malware, como cavalos de Troia bancários ou ransomwares, no computador da vítima”, disse a Europol em um comunicado .

E ao esperar um pouco antes de apertar o botão de matar, a esperança é que não apenas o Emotet seja encontrado, mas os trojans ou ransomware que podem estar escondidos dentro dos sistemas também possam ser erradicados e exterminados. “Esta é uma abordagem única e nova para interromper efetivamente as atividades dos facilitadores do crime cibernético”, afirmou a Europol.

Polícia holandesa dá mais detalhes

A força policial holandesa, que foi uma das várias forças que se uniram para trabalhar na invasão de Emotet, incluindo o Federal Bureau of Investigation dos EUA, a Royal Canadian Mounted Police, a Agência Nacional do Crime do Reino Unido, a Polícia Nacional da França, o Crime Federal da Alemanha A polícia, o Departamento de Polícia Criminal da Lituânia e a Polícia Nacional da Ucrânia deram mais informações sobre o motivo disso.

“Todos os sistemas de computador infectados irão recuperar automaticamente a atualização lá, após o que a infecção Emotet será colocada em quarentena”, disseram eles em um comunicado.

“Foi necessária uma ação simultânea em todos os países envolvidos para poder desmantelar efetivamente a rede e impedir qualquer reconstrução.”

A criação e ativação de um kill switch como este já aconteceu antes com o Emotet: em agosto de 2020, a Binary Defense, uma empresa de pesquisa de segurança cibernética, disse ter detectado uma falha na codificação do botnet e conseguiu inserir algo que o desativou temporariamente, retardando seu espalhou-se pelo globo por um período de seis meses. Mas o patch foi corrigido pela gangue criminosa por trás do malware e se espalhou mais uma vez até o ataque gigantesco deste mês.

Fonte: https://cybernews.com/