Cobalt Strike e Metasploit foram responsáveis por um quarto de todos os servidores C&C de malware em 2020

A empresa de segurança Recorded Future disse que rastreou mais de 10.000 servidores de comando e controle de malware no ano passado, usados em mais de 80 famílias de malware.

Cobalt Strike e Metasploit, dois kits de ferramentas de teste de penetração normalmente empregados por pesquisadores de segurança, foram usados para hospedar mais de um quarto de todos os servidores de comando e controle (C&C) de malware implantados em 2020, disse a empresa de inteligência de ameaças Recorded Future em um relatório hoje.

A empresa de segurança disse que rastreou mais de 10.000 servidores C&C de malware no ano passado, em mais de 80 cepas de malware.

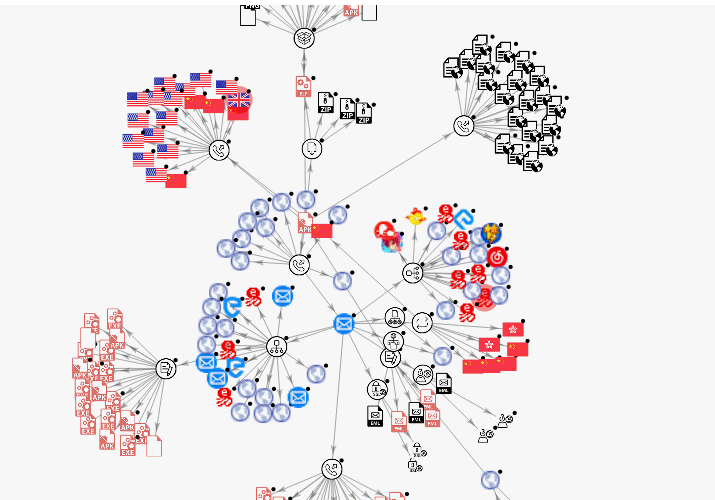

As operações de malware foram o trabalho de grupos de hackers patrocinados pelo estado e financeiramente motivados.

Esses grupos implantaram malware usando vários métodos. Se o malware conseguisse infectar os dispositivos das vítimas, ele se reportaria a um servidor de comando e controle de onde solicitaria novos comandos ou carregaria informações roubadas.

Sob o capô, esses servidores C&C podem ser personalizados para uma família de malware específica ou podem usar tecnologias bem conhecidas, sejam projetos fechados ou de código aberto.

Ao longo dos anos, a indústria de infosec notou uma tendência crescente no uso de ferramentas de segurança de código aberto como parte de operações de malware e, especialmente, o aumento do uso de “ferramentas de segurança ofensivas”, também conhecidas como OST, red-team tools ou penetração kits de ferramentas de teste.

A mais complexa dessas ferramentas funciona simulando as ações de um invasor, incluindo a capacidade de hospedar um C&C de malware para testar se as defesas de uma empresa podem detectar o tráfego da Web de hosts infectados para o servidor C&C de malware “falso”.

Mas os operadores de malware também perceberam rapidamente que também poderiam adotar essas ferramentas de “mocinho” como se fossem suas e, em seguida, ocultar o tráfego de malware real dentro do que as empresas e empresas de segurança podem rotular como um “teste de penetração” de rotina.

De acordo com a Recorded Future, dois desses kits de ferramentas de teste de penetração agora se tornaram as duas tecnologias mais amplamente usadas para hospedar servidores C&C de malware – a saber, Cobalt Strike (13,5% de todos os servidores C&C de malware de 2020) e Metasploit (com 10,5%).

O primeiro é o Cobalt Strike , um kit de ferramentas de “emulação de adversário” de código fechado que os autores de malware crackearam e abusaram durante anos , localizado em 1.441 servidores no ano passado.

O segundo é o Metasploit , um kit de ferramentas de teste de penetração de código aberto desenvolvido pela empresa de segurança Rapid7, que foi amplamente adotado por autores de malware devido ao fato de ter recebido atualizações constantemente ao longo dos anos.

Em terceiro lugar na lista dos servidores C&C de malware mais populares estava o PupyRAT, um trojan de administração remota. Embora não seja uma ferramenta de segurança, o PupyRAT ficou em terceiro lugar porque sua base de código foi aberta no GitHub em 2018, levando a um aumento na adoção entre as operações de cibercrime.

No entanto, além do Cobalt Strike e do Metasploit, muitas outras ferramentas de segurança ofensivas também foram abusadas por operações de malware, embora em menor grau.

Mesmo assim, os grupos que abusaram dessas ferramentas incluíam muitos grupos de hackers patrocinados pelo estado envolvidos em operações de espionagem cibernética, disse o Recorded Future.

Mas o relatório Recorded Future também examinou outras facetas das operações de um servidor C&C de malware. Outras observações incluem:

- Em média, os servidores de comando e controle tiveram uma vida útil (ou seja, a quantidade de tempo que o servidor hospedou a infraestrutura maliciosa) de 54,8 dias.

- Monitorar apenas provedores de hospedagem “suspeitos” pode deixar pontos cegos, já que 33% dos servidores C&C eram hospedados nos Estados Unidos, muitos em provedores de renome.

- Os provedores de hospedagem que tinham mais servidores de comando e controle em sua infraestrutura eram todos baseados nos Estados Unidos: Amazon, Digital Ocean e Choopa.

Fonte: https://www.zdnet.com/