Dados da Panasonic Índia são divulgados em conspiração de extorsão

Em meados de outubro, uma nova postagem, escrita em russo, apareceu em um fórum cibercriminoso. Ele anunciava o acesso à rede de um grande fabricante de eletrônicos, incluindo backups de e-mail corporativo e gigabytes de dados.

O post avisou que, se a empresa não identificada não pagasse um resgate de US $ 500.000 em sete dias, os dados seriam divulgados publicamente. Ele também disse que uma nota de resgate foi enviada para os endereços de e-mail corporativos da empresa. A postagem também ofereceu os dados e o acesso à rede da empresa a quem estivesse disposto a pagar US $ 40 mil na moeda virtual bitcoin.

“A empresa é acionista e fabricante de eletrodomésticos e equipamentos elétricos”, disse o post do fórum. “Pelo menos cada cinco pessoas conhecem esta empresa.”

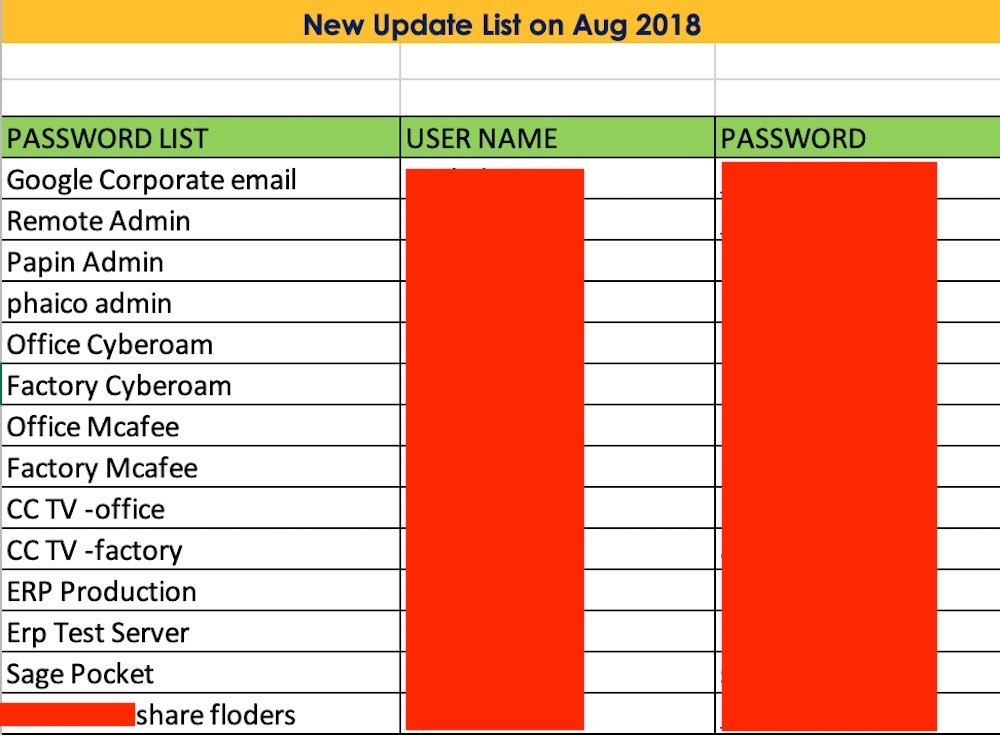

Em 3 de novembro, os invasores liberaram um arquivo de dados de 4 GB que pertence à Panasonic Índia. Os dados são um grande acervo de materiais confidenciais, incluindo saldos de contas pendentes com fornecedores, números de contas bancárias, planilhas contábeis, listas de senhas para sistemas de software confidenciais, endereços de e-mail e muito mais.

A Panasonic Índia armazenou senhas para sistemas confidenciais em planilhas, que foram comprometidas em um ataque cibernético.

O que aconteceu com a Panasonic Índia é um caso clássico do ambiente de segurança cibernética cada vez mais hostil que as empresas estão enfrentando. Depois que os invasores ganham acesso aos sistemas, várias jogadas são possíveis, incluindo o roubo discreto de propriedade intelectual, a venda do acesso ilícito a outros fraudadores e a extorsão da empresa ou a instalação de ransomware de criptografia de arquivos. Em alguns casos, os invasores fazem tudo isso.

A Panasonic India reconheceu na quinta-feira em um comunicado fornecido ao Information Security Media Group que está ciente do despejo de dados.

“Nenhuma informação altamente confidencial, como informações pessoais de clientes ou fornecedores, foi revelada”, disse Ying Han, porta-voz do Escritório de Comunicações Globais da Panasonic no Japão. “A segurança da subsidiária indiana foi reforçada. Também estamos confirmando e reforçando as contramedidas de segurança da informação em empresas relacionadas em todo o mundo.”

Atividades aparentes do hacker

A empresa de segurança Resecurity, sediada em Los Angeles, tem se comunicado com a pessoa que afirma ter feito concessões e tentou vender os dados da Panasonic India. A Hunter Unit do Resecurity é especializada em iniciar conversas com invasores por meio de mensagens instantâneas e fóruns da dark web, obtendo inteligência sobre seus métodos e motivos.

O invasor aparente fala russo e é altamente técnico, diz Gene Yoo, CEO da Resecurity. Normalmente, depois que o invasor compromete uma empresa, ele tenta extorquir, diz Yoo, e quanto maior a empresa, maior o resgate. Se a extorsão direta falhar, o invasor vende o acesso a outros criminosos, que montam um ataque de ransomware, diz Yoo.

Yoo diz que este invasor assumiu a responsabilidade por violar a Foxconn e suas subsidiárias, que Bleeping Computer relata ter sido atingida por um ataque de ransomware por volta de 29 de novembro.

Depois de obter acesso à Foxconn, o invasor vendeu esse acesso a outros atores, que instalaram um ransomware de criptografia de arquivos, diz Yoo. Os preços que o hacker cobra pelo acesso à rede de uma organização variam de US $ 1.000 a US $ 10.000, dependendo de quão permissivo é o acesso, acrescenta.

“Infelizmente, vemos mais e mais atores estabelecendo operações próximas com grupos de ransomware ao se tornarem seus afiliados”, diz Yoo.

A Panasonic Índia disse que não responderá a mais perguntas sobre a tentativa de resgate. Não está claro como o invasor violou os sistemas da Panasonic India, mas o invasor alegou que tinha acesso de administrador a dois dos domínios internos da empresa. Isso provavelmente significa acesso ao Active Directory. Active Directory é um software da Microsoft que intermedia o acesso a contas de usuários e aplicativos (consulte: Por que os hackers abusam do Active Directory ). É altamente valioso para os invasores porque pode permitir o acesso a outros sistemas conectados a ele.

Dados sensíveis

Um exame dos dados divulgados sugere que a Panasonic India pode ter subestimado a importância da violação e o risco que os dados expostos representam, disse Alex Holden, CISO da Hold Security, uma consultoria de segurança com sede em Milwaukee. Ele examinou os dados e disse que sua divulgação é “muito significativa”. Alex Holden

Alex Holden

“De uma perspectiva geral, parece ruim”, diz Holden. “Não existem apenas senhas, mas registros de clientes, provedores e vendedores, e também informações sobre funcionários.”

Uma planilha contém uma lista de 58 subcontratados e ex-subcontratados da Panasonic Índia. As planilhas contêm o banco usado pelo contratante, o tipo de conta que ele possui no banco e seus números de conta.

Outro PDF exposto, criado em agosto de 2017, contém uma lista de 197 fornecedores, principalmente na Índia, mas também em Cingapura, Malásia, Hong Kong, Tailândia e Japão, diz Holden. A lista contém os nomes dos pontos de contato desses fornecedores, seus endereços de e-mail e números de telefone.

Uma planilha exposta listava subcontratados da Panasonic Índia e seus números de contas bancárias.

Ainda outro documento, marcado em vermelho como “Relatório Estritamente Confidencial” e datado de 31 de março de 2020, contém saldos de contas pendentes de empresas como fornecedores de fixadores, fabricantes de plásticos e fornecedores de molas e adesivos, entre muitos outros.

Os dados divulgados seriam úteis para exploits de comprometimento de e-mail comercial, o termo geral para uma variedade de golpes que procuram fazer com que as empresas paguem faturas fraudulentas, diz Yoo. Se as empresas pagam em uma conta errada, o dinheiro pode ser difícil de recuperar (consulte: FBI: Perdas de BEC totalizaram US $ 1,7 bilhão em 2019 ).

Arquivos não criptografados

O que é particularmente interessante sobre essa violação é que o invasor agrupou os documentos mais confidenciais em pastas que dizem “Panasonic Índia” em russo, diz Holden. Freqüentemente, os invasores simplesmente descartam o que roubaram dos sistemas.

“Definitivamente, há evidências de que os bandidos classificaram os dados para torná-los mais apresentáveis”, diz Holden.

Uma pasta contém planilhas de senhas. Uma planilha contém os nomes de usuário e as senhas do que é rotulado como “E-mail corporativo do Google”, “Admin Remoto”, “Office McAfee”, “CC TV – office”, “Produção ERP” e muito mais.

“Esses são componentes críticos”, diz Holden. “Eles os colocaram em um lugar inseguro.”

Também vazou o conselho interno da Panasonic Índia sobre como criar senhas exclusivas. Uma captura de tela de cerca de 2013 avisa os funcionários da Panasonic sobre a criação de senhas como “123.”

Outros documentos vazados incluem aqueles que descrevem as políticas de segurança de computador da Panasonic Índia, incluindo segurança de senha.

Mas algumas das planilhas de senha contêm aquelas que eram sequências de números e outras senhas simples. Os especialistas em segurança de computadores aconselham que as senhas devem ser complexas para evitar a chance de invasores adivinhá-las. Além disso, as senhas complexas são mais resistentes às tentativas de quebra de senha.

Holden diz que a Panasonic India distribuiu os conselhos corretos sobre senhas internamente, mas aparentemente pode não ter seguido seus próprios conselhos. Além disso, as senhas não devem ser armazenadas sem criptografia em diferentes sistemas em planilhas.

“Posso dizer com base no que vi neste lixão, o conceito de segurança está lá, mas a prática não está no grau do que é necessário”, diz ele.

Yoo diz que está claro que a Panasonic India armazenou muitos dados não criptografados, o que é problemático. A criptografia de e-mails e arquivos os tornaria inúteis para os invasores sem as chaves de descriptografia.

É difícil avaliar se a violação da subsidiária da Panasonic na Índia representou uma violação para toda a corporação Panasonic, diz Yoo. Ele diz que é um desafio para grandes empresas com subsidiárias controlar todos os aspectos de segurança.

E é isso que oferece oportunidades para os invasores. “Às vezes, essas ramificações podem ser usadas como pontos de comprometimento da infraestrutura [mais ampla], para direcionar funcionários, arquivos confidenciais e assim por diante”, diz Yoo.