Agências dos EUA e FireEye foram invadidas usando backdoor do software SolarWinds

Atores patrocinados pelo Estado que supostamente trabalham para a Rússia têm como alvo o Tesouro dos Estados Unidos, a Administração Nacional de Telecomunicações e Informações (NTIA) do Departamento de Comércio e outras agências governamentais para monitorar o tráfego interno de e-mail como parte de uma ampla campanha de espionagem cibernética.

O Washington Post, citando fontes não identificadas, disse que os últimos ataques foram obra do APT29 ou Cozy Bear, o mesmo grupo de hackers que se acredita ter orquestrado uma violação da firma de segurança cibernética FireEye, dos Estados Unidos, alguns dias atrás, levando ao roubo de seu Red Ferramentas de teste de penetração da equipe.

O motivo e o escopo completo de qual inteligência foi comprometida permanece obscuro, mas os sinais são de que os adversários adulteraram uma atualização de software lançada pelo provedor de infraestrutura de TI com sede no Texas SolarWinds no início deste ano para se infiltrar nos sistemas de agências governamentais, bem como na FireEye e montar um ataque altamente sofisticado à cadeia de suprimentos.

“O comprometimento dos produtos de gerenciamento de rede Orion da SolarWinds apresenta riscos inaceitáveis para a segurança das redes federais”, disse Brandon Wales, diretor interino da Agência de Segurança de Infraestrutura e Cibersegurança dos EUA (CISA), que lançou uma diretiva de emergência, instando as agências civis federais para revisar suas redes em busca de atividades suspeitas e desconectar ou desligar os produtos SolarWinds Orion imediatamente.

Os produtos de rede e segurança da SolarWinds são usados por mais de 300.000 clientes em todo o mundo , incluindo empresas Fortune 500, agências governamentais e instituições educacionais.

Também atende às principais empresas de telecomunicações dos EUA, todos os cinco ramos das Forças Armadas dos EUA e outras organizações governamentais proeminentes, como o Pentágono, Departamento de Estado, NASA, Agência de Segurança Nacional (NSA), Serviço Postal, NOAA, Departamento de Justiça e o Escritório do Presidente dos Estados Unidos.

Uma campanha evasiva para distribuir backdoor SUNBURST

A FireEye, que está monitorando a campanha de intrusão em andamento sob o nome de ” UNC2452 ” , disse que o ataque à cadeia de suprimentos aproveita as atualizações do software de negócios SolarWinds Orion por trojan para distribuir um backdoor chamado SUNBURST.

“Esta campanha pode ter começado já na primavera de 2020 e está em andamento”, disse FireEye em uma análise de domingo. “A atividade pós-comprometimento após este comprometimento da cadeia de abastecimento incluiu movimento lateral e roubo de dados. A campanha é obra de um ator altamente qualificado e a operação foi conduzida com segurança operacional significativa.”

Esta versão desonesta do plug-in SolarWinds Orion, além de mascarar seu tráfego de rede como o protocolo Orion Improvement Program ( OIP ), se comunica via HTTP com servidores remotos para recuperar e executar comandos maliciosos (“Jobs”) que cobrem o gama de spyware, incluindo aqueles para transferência de arquivos, execução de arquivos, criação de perfil e reinicialização do sistema de destino e desativação de serviços do sistema.

O Orion Improvement Program ou OIP é usado principalmente para coletar dados de desempenho e estatísticas de uso dos usuários do SolarWinds para fins de melhoria do produto.

Além disso, os endereços IP usados para a campanha foram ofuscados por servidores VPN localizados no mesmo país da vítima para evitar a detecção.

A Microsoft também corroborou as descobertas em uma análise separada, afirmando que o ataque (que ela chama de ” Solorigate “) alavancou a confiança associada ao software SolarWinds para inserir código malicioso como parte de uma campanha maior.

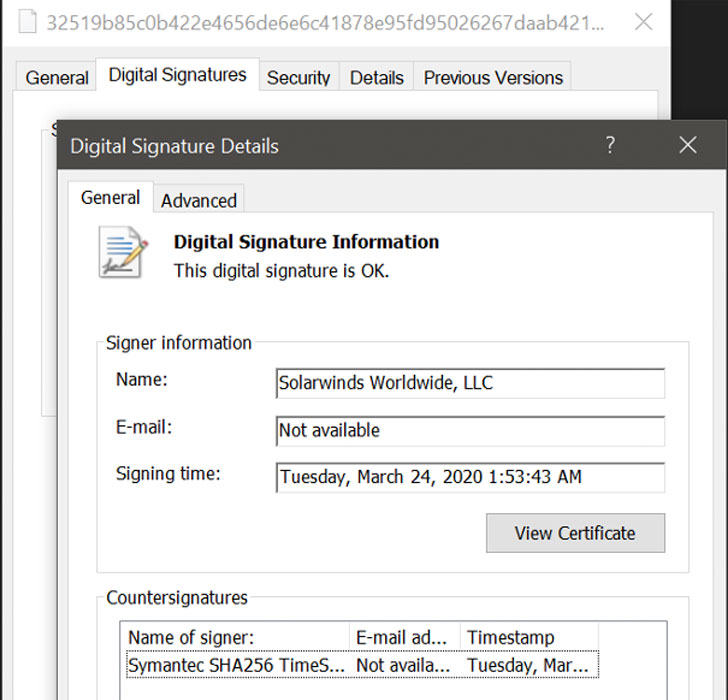

“Uma classe de software malicioso foi incluída entre muitas outras classes legítimas e então assinada com um certificado legítimo”, disse o fabricante do Windows. O binário resultante incluiu uma porta dos fundos e foi distribuído discretamente nas organizações-alvo. “

SolarWinds lança comunicado de segurança

Em um comunicado de segurança publicado pela SolarWinds, a empresa disse que o ataque visa as versões 2019.4 a 2020.2.1 do software SolarWinds Orion Platform que foi lançado entre março e junho de 2020, enquanto recomenda aos usuários que atualizem para a versão 2020.2.1 HF 1 da Orion Platform imediatamente .

A empresa, que atualmente está investigando o ataque em coordenação com a FireEye e o Federal Bureau of Investigation dos EUA, também deve lançar um hotfix adicional, o 2020.2.1 HF 2, em 15 de dezembro, que substitui o componente comprometido e fornece vários itens de segurança extras melhorias.

A FireEye divulgou na semana passada que foi vítima de um ataque altamente sofisticado de um governo estrangeiro que comprometeu suas ferramentas de software usadas para testar as defesas de seus clientes.

Totalizando até 60 em número , as ferramentas roubadas do Red Team são uma mistura de ferramentas publicamente disponíveis (43%), versões modificadas de ferramentas publicamente disponíveis (17%) e aquelas que foram desenvolvidas internamente (40%).

Além disso, o roubo também inclui cargas úteis de exploração que aproveitam vulnerabilidades críticas no Pulse Secure SSL VPN (CVE-2019-11510), Microsoft Active Directory (CVE-2020-1472), Zoho ManageEngine Desktop Central (CVE-2020-10189) e Windows Serviços de área de trabalho remota (CVE-2019-0708).

A campanha, em última análise, parece ser um ataque à cadeia de suprimentos em escala global, pois a FireEye disse que detectou essa atividade em várias entidades em todo o mundo, abrangendo governo, consultoria, tecnologia, telecomunicações e empresas extrativas na América do Norte, Europa, Ásia e o Oriente Médio.

Os indicadores de comprometimento (IoCs) e outras assinaturas de ataque relevantes projetadas para combater o SUNBURST podem ser acessados aqui.

Fonte: https://thehackernews.com/