26 iPhones hackeados de uma só vez simplesmente apontando uma antena para eles

Um pesquisador de segurança do Google conseguiu assumir o controle de iPhones com um hardware simples.

Durante o bloqueio deste ano, algumas pessoas aproveitaram o tempo extra para acompanhar as listas de filmes da Netflix, enquanto outras se ocuparam criando coisas.

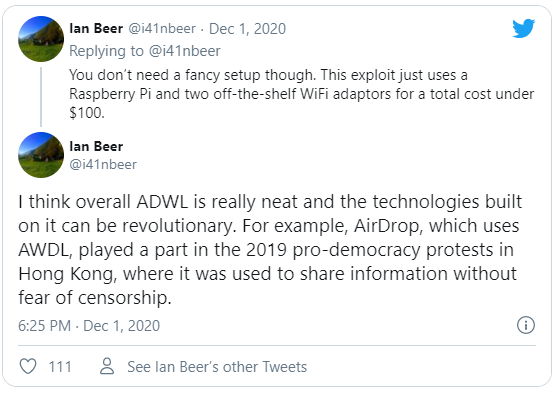

Ian Beer se enquadra na última categoria. Beer, pesquisador profissional de segurança do Google, encontrou bugs que lhe permitiram invadir iPhones próximos “simplesmente” usando Raspberry Pi e US $ 100 em equipamentos.

Beer compartilhou sua façanha em um blog , onde ele explica como conseguiu seu feito – o que lhe custou bons seis meses de trabalho.

Alerta de hack

É assustador o que essas habilidades impressionantes de hacking podem fazer. Beer explicou que criou ” um exploit de proximidade de rádio wormable que me permite obter controle total sobre qualquer iPhone nas minhas proximidades. Veja todas as fotos, leia todos os e-mails, copie todas as mensagens privadas e monitore tudo o que acontece lá em tempo real.”

Tudo o que Beer precisa fazer é apontar sua antena caseira para os iPhones e ele terá essa informação. Sua técnica envia um exploit via WiFi e não precisa de nenhuma interação com o usuário. Já se foram os dias de envio de hacks por meio de links duvidosos.

Enquanto o telefone estiver ao alcance de alguém com tal engenhoca, ele pode ser assumido sem ao menos um toque ou qualquer ação. Além disso, seus exploits eram wormable, o que significa que os exploits de proximidade de rádio podem se espalhar de um telefone para o outro sem qualquer interação do usuário, conforme explicado pelo respeitável repórter de segurança cibernética da ArsTechnica , Dan Goodin .

Em um curto vídeo, Beer mostra a destreza do sistema ao sequestrar 26 iPhones de uma vez com uma única transmissão. É incrível ver tantos telefones morrerem em velocidades diferentes bem diante de seus olhos.

Beer também compartilhou um vídeo mais longo no qual explica como a transmissão funciona e como ela pode se espalhar entre iPhones que nem mesmo foram alvos inicialmente.

Como o próprio Beer adverte em sua postagem no blog : “Imagine a sensação de poder que um invasor com tal capacidade deve sentir. À medida que colocamos mais e mais de nossas almas nesses dispositivos, um invasor pode obter um tesouro de informações sobre um desavisado alvo.”

Sua criação é um lembrete gritante do que é possível alcançar no mundo do hacking .