Bug crítico usado ativamente para implantar Cobalt Strike em servidores Oracle

Os agentes de ameaças estão explorando ativamente os servidores Oracle WebLogic não corrigidos contra CVE-2020-14882 para implantar beacons Cobalt Strike que permitem acesso remoto persistente a dispositivos comprometidos.

Cobalt Strike é uma ferramenta de teste de penetração legítima, também usada por agentes de ameaças em tarefas pós-exploração e para implantar os chamados beacons que lhes permitem obter acesso remoto persistente.

Posteriormente, isso permite que eles acessem os servidores comprometidos para coletar dados e implantar cargas de malware de segundo estágio.

Ataques de ransomware recebidos

A falha de execução remota de código (RCE) CVE-2020-14882 foi corrigida pela Oracle durante a atualização do patch crítico do mês passado e foi usada por invasores para verificar os servidores WebLogic expostos uma semana depois.

Desde então, uma vulnerabilidade RCE sem autenticação relacionada rastreada como CVE-2020-14750 , também permitindo que não autenticados assumam instâncias não corrigidas, foi corrigida por uma atualização de segurança out-of-band emitida no último fim de semana.

Esta última série de ataques direcionados a instâncias vulneráveis do WebLogic começou no fim de semana, conforme o SANS ISC Handler Renato Marinho revelou em um comunicado .

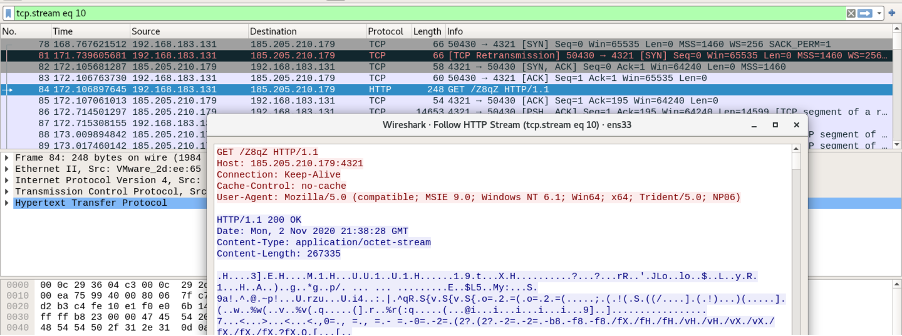

Os invasores estão usando uma cadeia de scripts Powershell codificados em base64 para baixar e instalar payloads Cobalt Strike em servidores Oracle WebLogic sem patch.

“Curiosamente, 66 por cento de todos os ataques de ransomware neste trimestre envolveram a estrutura de equipe vermelha Cobalt Strike, sugerindo que os agentes de ransomware estão cada vez mais confiando na ferramenta à medida que abandonam os cavalos de Troia de commodities”, revelou a equipe Cisco Talos Incident Response (CTIR) em um trimestre de setembro relatório.

Administradores encorajados a corrigir o mais rápido possível

Dado que o CVE-2020-14882 e o CVE-2020-14750 podem ser facilmente explorados por atacantes não autenticados para assumir o controle de servidores WebLogic vulneráveis, a Oracle aconselha as empresas a aplicar imediatamente as atualizações de segurança para bloquear ataques.

“Devido à gravidade desta vulnerabilidade, a Oracle recomenda fortemente que os clientes apliquem as atualizações fornecidas por este Alerta de Segurança o mais rápido possível após terem aplicado a Atualização de Patch Crítico de outubro de 2020”, disse a empresa em um comunicado emitido no fim de semana.

Eric Maurice, diretor de garantia de segurança da Oracle, também compartilhou um link para as instruções de proteção do WebLogic Server em uma postagem de blog anunciando a atualização de segurança fora de banda no domingo.https://11ea6b14f574a193a58c180630880f6a.safeframe.googlesyndication.com/safeframe/1-0-37/html/container.html

A Cybersecurity and Infrastructure Security Agency (CISA) também pediu aos administradores que apliquem a atualização de segurança o mais rápido possível para resolver as duas vulnerabilidades críticas.

A empresa de segurança cibernética Spyse, que opera um mecanismo de busca de infraestrutura de TI, descobriu mais de 3.300 servidores Oracle WebLogic expostos, potencialmente vulneráveis aos exploits CVE-2020-14882.