WordPress implanta atualização de segurança forçada para bug perigoso em plugin popular

Mais de um milhão de sites WordPress estavam executando uma versão vulnerável do plug-in Loginizer.

A equipe de segurança do WordPress deu um passo raro na semana passada e usou um recurso interno menos conhecido para forçar uma atualização de segurança para um plugin popular.

Sites WordPress executando o plug-in Loginizer foram atualizados à força esta semana para a versão 1.6.4 do Loginizer.

Esta versão continha uma correção de segurança para um bug perigoso de injeção de SQL que poderia ter permitido que hackers assumissem o controle de sites WordPress executando versões anteriores do plug-in Loginizer.

Loginizer é um dos plug-ins mais populares do WordPress atualmente, com uma base de instalação de mais de um milhão de sites.

O plugin fornece melhorias de segurança para a página de login do WordPress. De acordo com sua descrição oficial, o Loginizer pode colocar na lista negra ou branca o endereço IP de acessar a página de login do WordPress, pode adicionar suporte para autenticação de dois fatores ou pode adicionar CAPTCHAs simples para bloquear tentativas de login automatizado, entre muitos outros recursos.

INJEÇÃO DE SQL DESCOBERTA NO LOGINIZER

Esta semana, o pesquisador de segurança Slavco Mihajloski divulgou uma vulnerabilidade grave no plug-in Loginizer.

De acordo com uma descrição fornecida pelo banco de dados de vulnerabilidade WPScan WordPress, o bug de segurança reside no mecanismo de proteção de força bruta do Loginizer, habilitado por padrão para todos os sites onde o Loginizer está instalado.

Para explorar esse bug, um invasor pode tentar fazer login em um site WordPress usando um nome de usuário WordPress malformado no qual eles podem incluir instruções SQL.

Quando a autenticação falhar, o plug-in Loginizer registrará essa tentativa falha no banco de dados do site WordPress, junto com o nome de usuário com falha.

Mas, como explicam Slavco e WPScan, o plug-in não limpa o nome de usuário e deixa as instruções SQL intactas, permitindo que atacantes remotos executem código no banco de dados WordPress – no que os pesquisadores de segurança se referem como um ataque de injeção SQL não autenticado.

“Isso permite que qualquer invasor não autenticado comprometa completamente um site WordPress”, disse Ryan Dewhurst, fundador e CEO da WPScan, à ZDNet por e-mail hoje.

Dewhurst também apontou que Mihajloski forneceu um roteiro simples de prova de conceito em um artigo detalhado publicado hoje cedo.

“Isso permite que qualquer pessoa com algumas habilidades básicas de linha de comando comprometa completamente um site WordPress”, disse Dewhurst.

ATUALIZAÇÃO FORÇADA DO PLUG-IN RECEBE REAÇÃO PÚBLICA

O bug é um dos piores problemas de segurança descobertos nos plug-ins do WordPress nos últimos anos, e é por isso que a equipe de segurança do WordPress parece ter decidido forçar o envio do patch Loginizer 1.6.4 para todos os sites afetados.

Dewhurst disse à ZDNet que esse recurso de “atualização forçada de plug-in” está presente na base de código do WordPress desde a v3.7, lançada em 2013; no entanto, raramente é usado.

“Uma vulnerabilidade que eu mesmo descobri no popular plugin Yoast SEO WordPress em 2015 foi forçosamente atualizada. Embora, a que descobri não fosse tão perigosa quanto a descoberta dentro do plugin Loginizer WordPress,” disse Dewhurst.

“Não estou ciente de nenhum outro [caso de atualizações forçadas de plugins], mas é muito provável que tenha havido outros”, acrescentou o fundador do WPScan.

Mas há uma razão pela qual a equipe de segurança do WordPress não usa esse recurso para todas as vulnerabilidades de plug-ins e usa isso apenas para os bugs ruins.

Assim que o patch Loginizer 1.6.4 começou a chegar aos sites WordPress na semana passada, os usuários começaram a reclamar no fórum do plugin no repositório WordPress.org.

“O Loginizer foi atualizado de 1.6.3 para 1.6.4 automaticamente, embora eu NÃO tenha ativado essa nova opção do WordPress. Como isso é possível?”, Perguntou um usuário insatisfeito .

“Eu também tenho a mesma pergunta. Aconteceu em três sites que cuido dos quais nenhum deles foi configurado para atualização automática”, disse outro.

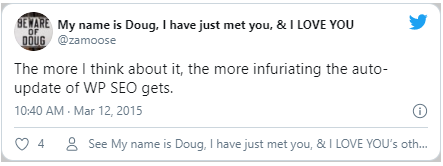

Feedback negativo semelhante também foi visto em 2015, quando Dewhurst viu pela primeira vez o recurso de atualização forçada do plug-in sendo implantado pela equipe do WordPress.

Dewhurst acredita que o recurso não é mais amplamente usado porque a equipe do WordPress teme os “riscos de enviar um patch corrompido para tantos usuários”.

O desenvolvedor principal do WordPress, Samuel Wood, disse esta semana que o recurso foi usado ” muitas vezes “, mas não forneceu detalhes sobre outras instâncias em que foi usado. Em 2015, outro desenvolvedor do WordPress disse que o recurso de atualização forçada do plug-in foi usado apenas cinco vezes desde seu lançamento em 2013, confirmando que esse recurso é usado apenas para os bugs críticos, aqueles que afetam milhões de sites, e não apenas qualquer vulnerabilidade do plug-in.