Os anexos de e-mail maliciosos mais comuns que infectam o Windows

Antes de o Word ou Excel executar macros em um documento, no entanto, o Office exige que você clique nos botões ‘Habilitar edição’ ou ‘Habilitar conteúdo’, o que você nunca deve fazer.

Antes de o Word ou Excel executar macros em um documento, no entanto, o Office exige que você clique nos botões ‘Habilitar edição’ ou ‘Habilitar conteúdo’, o que você nunca deve fazer.

Para induzir os usuários a clicar nesses botões, os distribuidores de malware criam documentos do Word e Excel que contêm texto e imagens informando que há um problema na exibição do documento. Em seguida, solicita aos destinatários que cliquem em ‘Habilitar Conteúdo’ ou ‘Habilitar Edição’ para ver o conteúdo corretamente.

A combinação de texto e imagens nesses anexos maliciosos são chamados de ‘modelos de documento’.

Abaixo estão diferentes modelos de documentos que foram usados nas campanhas de spam para algumas das infecções de malware mais disseminadas.

Deve-se observar que esses modelos de documento também podem ser usados com malware diferente do associado a seguir. Além disso, este é um exemplo dos modelos mais comuns, mas muitos outros estão por aí.

BazarLoader

BazarLoader é um malware voltado para empresas, desenvolvido pelo mesmo grupo por trás do trojan TrickBot. Quando instalado, os agentes de ameaças usam o BazarLoader / BazarBackdoor para acessar remotamente o seu computador, que é então usado para comprometer o resto da sua rede.

Quando uma rede é infectada com o BazarLoader, é comum que os atores da ameaça implantem o ransomware Ryuk para criptografar todos os dispositivos em uma rede.

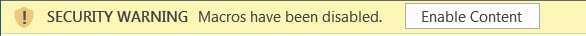

Os emails de phishing que distribuem o BazarBackdoor por meio de emails de phishing geralmente contêm links para supostos documentos do Word ou Excel hospedados no Google Docs e no Google Sheets.

No entanto, esses documentos do Google Docs fingem ter um problema e solicitam que você baixe o documento. Este download é na verdade um executável que instala o BazarLoader, conforme mostrado abaixo.

Dridex

O Dridex é um Trojan bancário modular e avançado detectado pela primeira vez em 2014 e atualizado continuamente.

Quando infectado, o Dridex baixa módulos diferentes que podem ser usados para roubar senhas, fornecer acesso remoto a um computador ou realizar outras atividades maliciosas.

Quando o Dridex compromete as redes, geralmente leva à implantação de ataques de ransomware BitPaymer ou Dridex .

Outro ransomware conhecido como WastedLocker também está relacionado ao Dridex, mas uma empresa de segurança cibernética não concorda com essas avaliações .

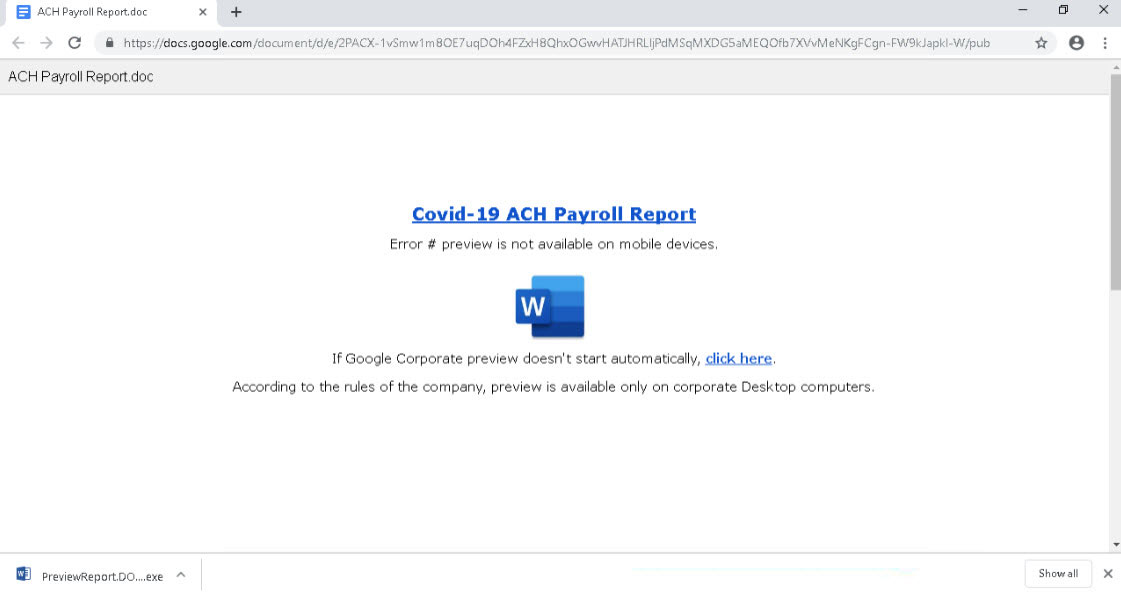

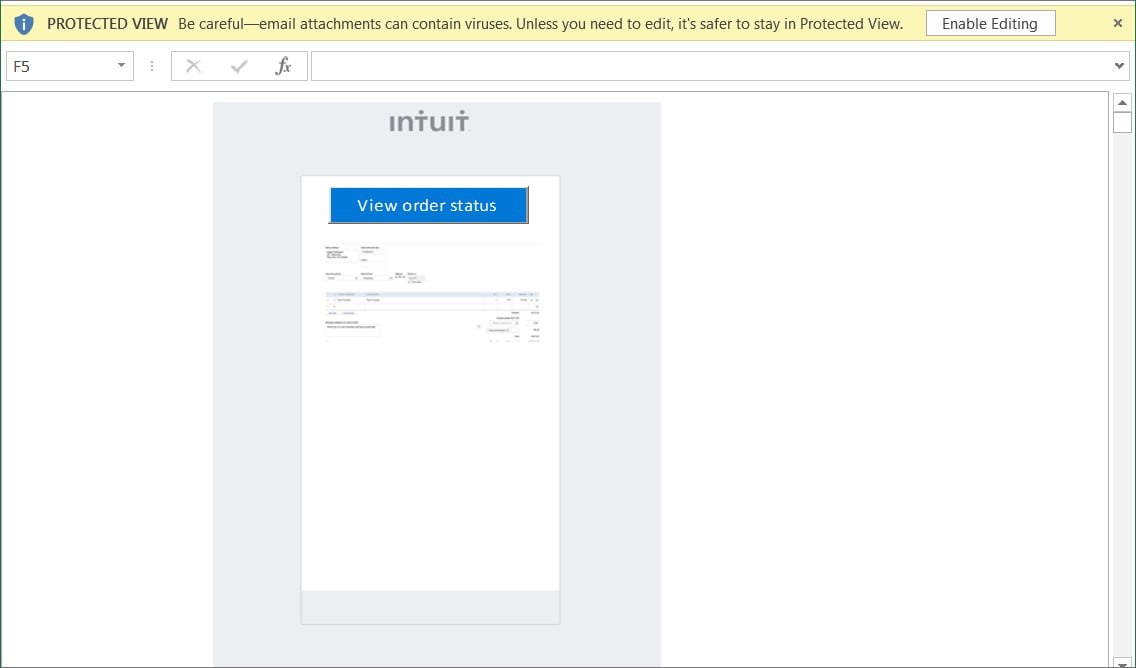

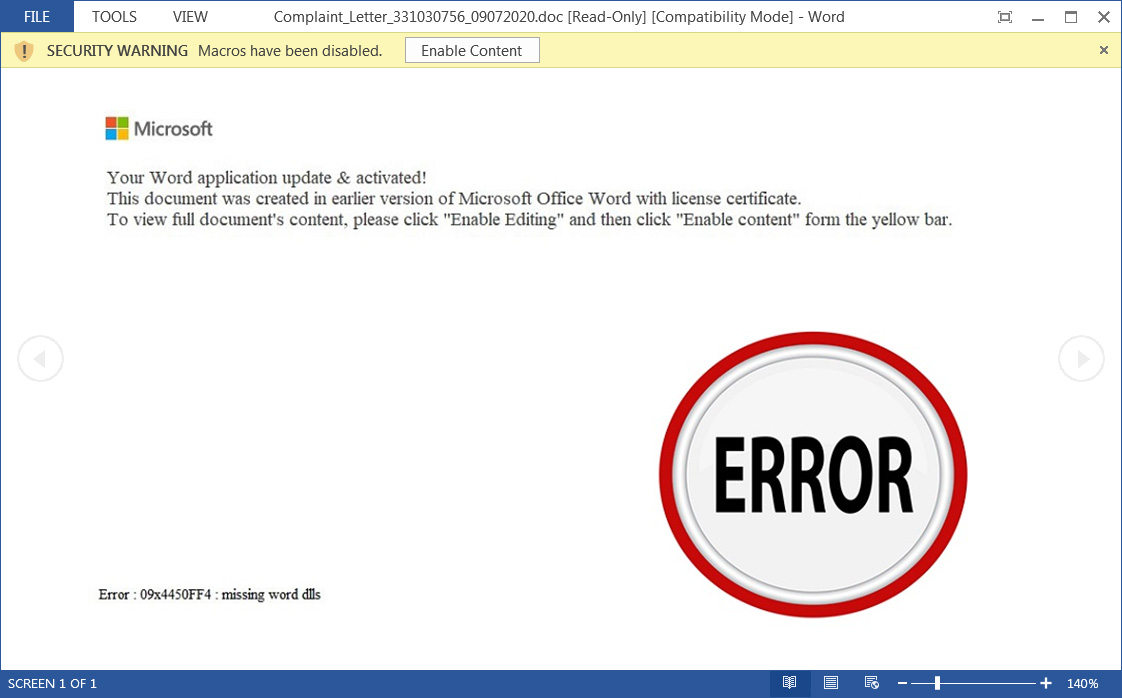

Ao contrário de outras campanhas de distribuição de malware, a gangue Dridex tende a usar modelos de documentos mais estilizados que mostram conteúdo pequeno ou ofuscado e solicitam que você clique em Ativar conteúdo para vê-lo melhor.

Por exemplo, o modelo abaixo afirma que o documento foi criado em uma versão anterior do Microsoft Office Word e exibe um documento difícil de ler abaixo dele.

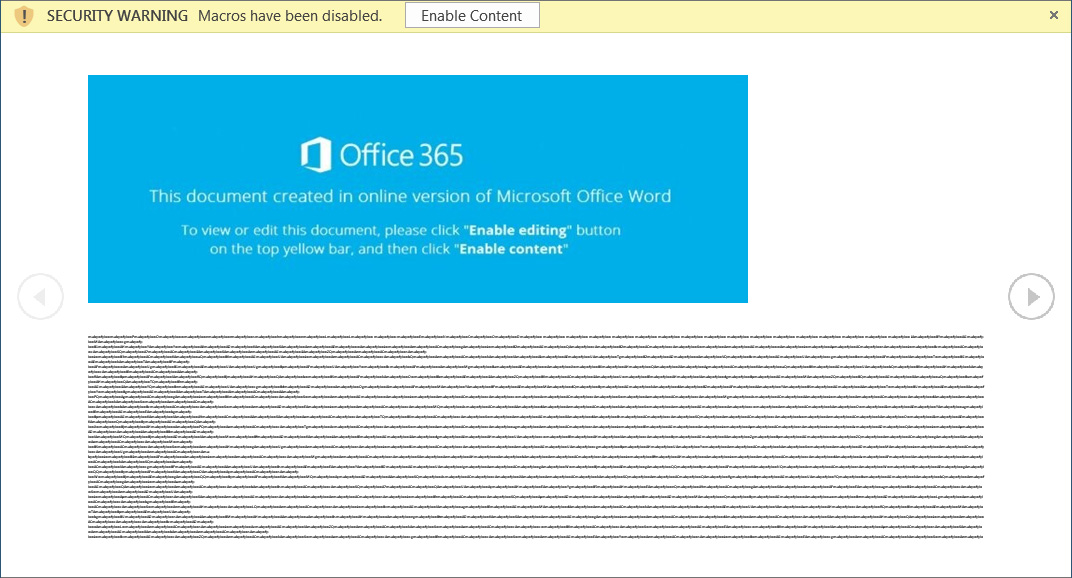

A Dridex também usa modelos de documentos mais estilizados, fingindo ser informações de envio para a DHL e a UPS.

Finalmente, o Dridex mostrará pequenas faturas de pagamento difíceis de ler que solicitam que você clique em ‘Ativar edição’ para visualizá-las corretamente.

Como você pode ver nos exemplos acima, a Dridex gosta de usar imagens de documentos incorporados com logotipos de empresas e papel timbrado para enganar os usuários para que habilitem macros.

Emotet

Emotet é o malware mais amplamente distribuído por meio de e-mails de spam contendo documentos maliciosos do Word ou Excel. Uma vez infectado, o Emotet rouba o e-mail da vítima e usa o PC infectado para espalhar mais spam para destinatários em todo o mundo.

Os usuários infectados com o Emotet serão infectados ainda mais com cavalos de Tróia como o TrickBot e o QakBot. Ambos os cavalos de Tróia são usados para roubar senhas, cookies, arquivos e comprometer toda a rede da organização.

Em última análise, se infectada com TrickBot, uma rede provavelmente será afetada por um ataque de ransomware Ryuk ou Conti. Para aqueles afetados pelo QakBot, eles podem ser atingidos pelo ransomware ProLock.

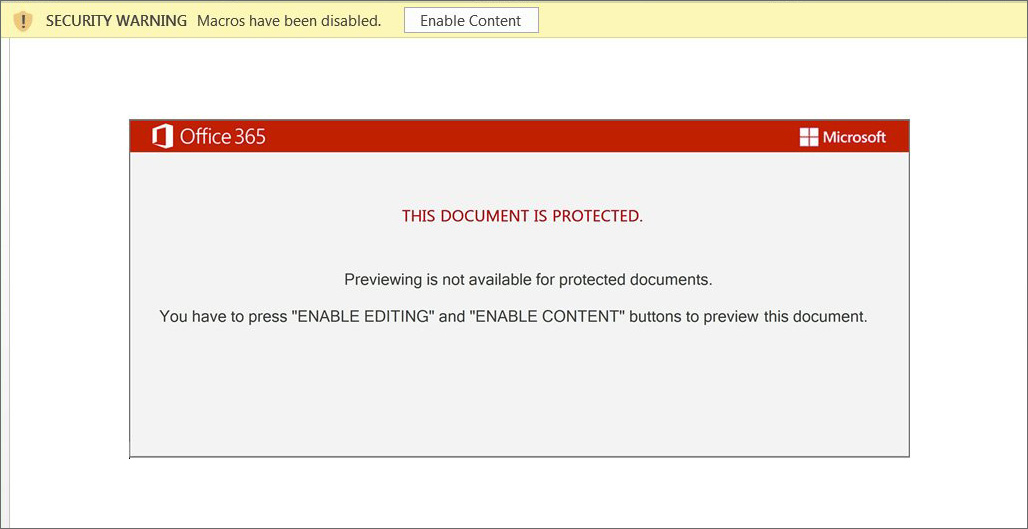

Ao contrário do Dridex, o Emotet não usa imagens de documentos reais em seus modelos de documentos. Em vez disso, eles utilizam uma ampla gama de modelos que mostram uma caixa de aviso de que o documento não pode ser visualizado corretamente e que os usuários precisam clicar em ‘Ativar Conteúdo’ para lê-lo.

Por exemplo, o modelo ‘ Red Dawn ‘ mostrado abaixo afirma que “Este documento está protegido” e, em seguida, solicita que você ative o conteúdo para lê-lo.

Este próximo modelo finge que não pode ser aberto corretamente porque foi criado em um ‘ dispositivo iOS ‘.

Outro afirma que o documento foi criado no ‘ Windows 10 Mobile “, o que é uma mensagem estranha, já que o Windows 10 Mobile foi descontinuado há algum tempo.

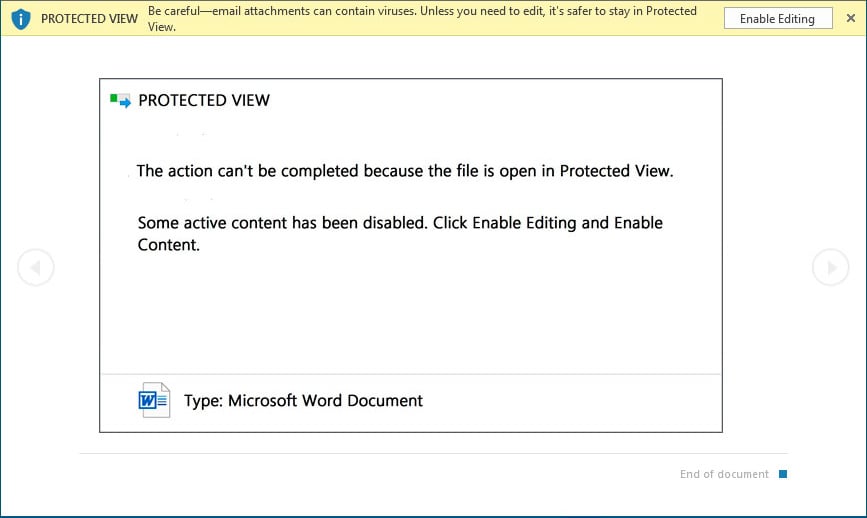

O próximo modelo finge que o documento está em ‘Visualização protegida’ e o usuário precisa clicar em ‘Ativar edição’ para vê-lo corretamente.

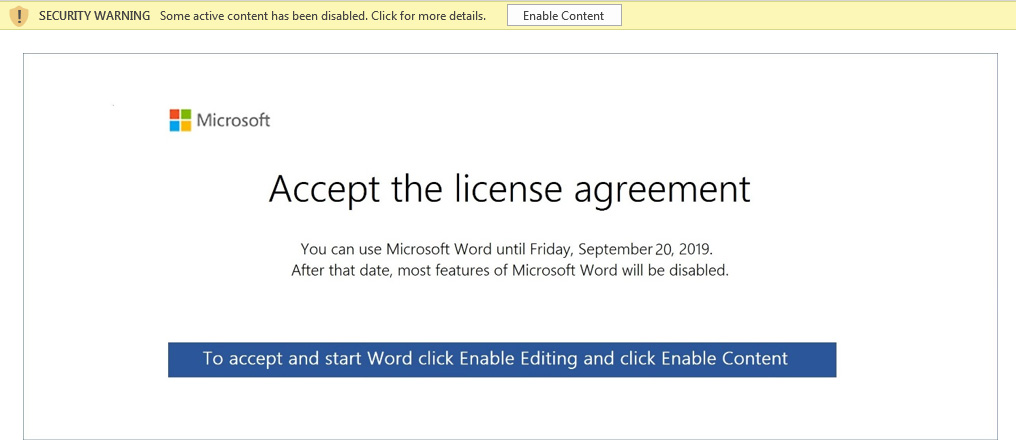

O próximo modelo é um pouco mais interessante, pois diz aos usuários para aceitarem o contrato de licença da Microsoft antes de visualizar o documento.

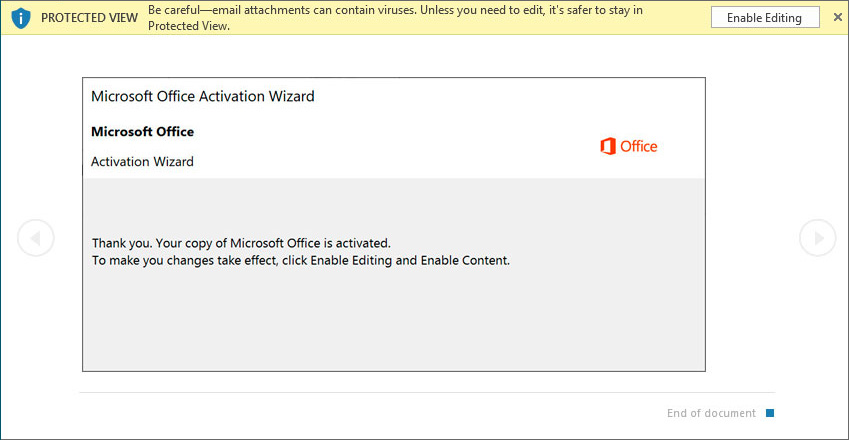

Outro modelo interessante finge ser um Assistente de Ativação do Microsoft Office, que avisa os usuários para ‘Habilitar Edição’ para finalizar a ativação do Office.

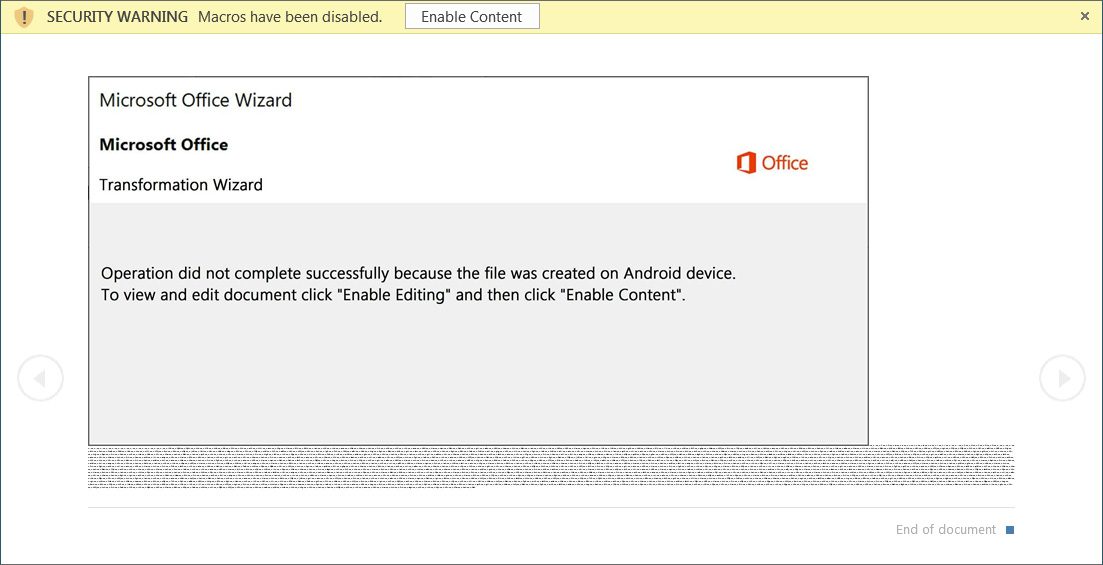

Finalmente, o Emotet é conhecido por usar um modelo de documento que finge ser um Microsoft Office Transformation Wizard.

Como você pode ver, em vez de modelos de documentos estilizados, o Emotet usa avisos gerais para tentar convencer os usuários a habilitar macros em um anexo.

QakBot

QakBot, ou QBot, é um trojan bancário que se espalha por meio de campanhas de phishing que fornecem documentos maliciosos do Microsoft Word, geralmente para empresas.

QakBot é um Trojan modular que inclui a capacidade de roubar informações bancárias, instalar outro malware ou fornecer acesso remoto a uma máquina infectada.

Como outros cavalos de Tróia neste artigo, o QakBot também fez parceria com uma infecção de ransomware chamada ProLock, que geralmente é a carga final de um ataque.

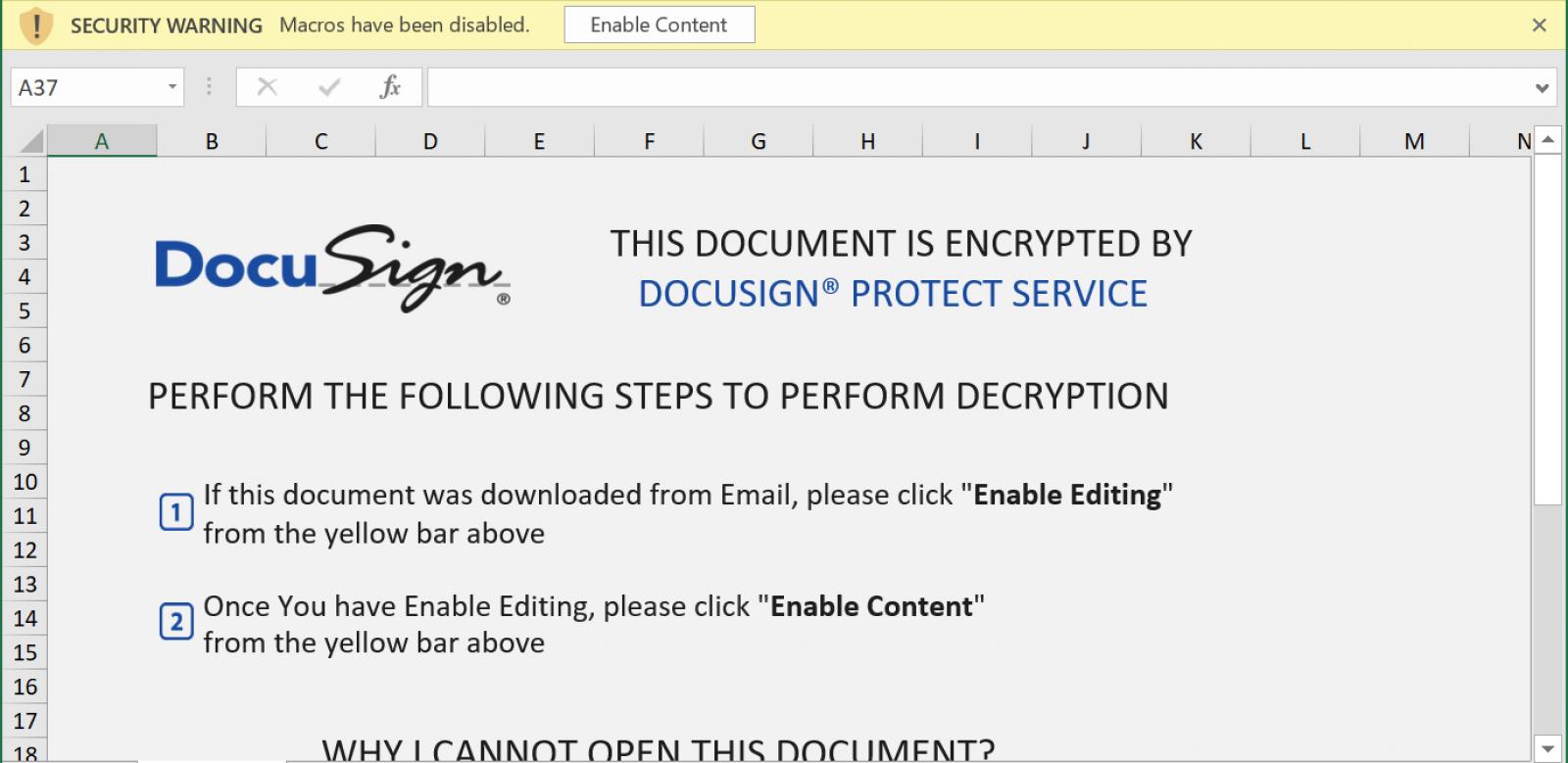

Comparado ao Emotet, as campanhas QakBot tendem a utilizar modelos de documentos mais estilizados. O modelo mais comum usado por campanhas de spam QakBot finge ser do DocuSign, conforme mostrado abaixo.

Outros modelos incluem aqueles que fingem ser do Microsoft Defender ou uma atualização do Word e tela de ativação, como o mostrado abaixo.

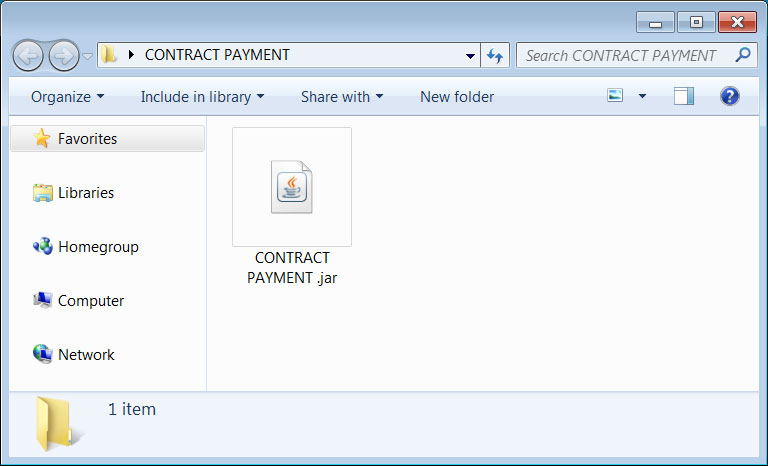

Todos os anexos executáveis

Finalmente, você nunca deve abrir anexos que terminam com as extensões .vbs, .js, .exe, .ps1, .jar, .bat, .com ou .scr, pois todos eles podem ser usados para executar comandos em um computador.

Como a maioria dos serviços de e-mail, incluindo Office e Gmail, bloqueia anexos “executáveis”, os distribuidores de malware os enviam em arquivos protegidos por senha e incluem a senha no e-mail.

Essa técnica permite que o anexo executável ignore os gateways de segurança de e-mail e alcance o destinatário pretendido.

Infelizmente, a Microsoft decidiu ocultar as extensões de arquivo por padrão , o que permite que os agentes da ameaça enganem os usuários para que executem arquivos não seguros. Devido a isso, BleepingComputer recomenda fortemente que todos os usuários do Windows habilitem a exibição de extensões de arquivo.

Se você receber um e-mail contendo um desses tipos de arquivo executável, é quase sem dúvida malicioso e deve ser excluído imediatamente.