O ransomware pode interferir nas eleições e abastecer a desinformação – precauções básicas de segurança cibernética são essenciais para minimizar os danos

Os sistemas de computador do governo em Hall County, Geórgia, incluindo um banco de dados de assinaturas de eleitores, foram atingidos por um ataque de ransomware no início deste outono no primeiro ataque de ransomware conhecido na infraestrutura eleitoral durante a eleição presidencial de 2020.

Felizmente, as autoridades do condado relataram que o processo de votação dos cidadãos não foi interrompido.

O ataque segue na esteira de um ataque de ransomware no mês passado contra eResearchTechnology , uma empresa que fornece software usado em testes clínicos, incluindo testes para COVID-19, testes, tratamentos e vacinas. Menos de uma semana após a revelação do ataque na Geórgia, o FBI alertou que os criminosos cibernéticos desencadearam uma onda de ataques de ransomware contra sistemas de informação hospitalar.

Ataques como esses ressaltam os desafios que os especialistas em segurança cibernética enfrentam diariamente – e que pairam sobre as próximas eleições. Como pesquisador e profissional de segurança cibernética , posso atestar que não existe solução mágica para derrotar ameaças cibernéticas como o ransomware. Em vez disso, a defesa contra eles se resume às ações de milhares de funcionários de TI e milhões de usuários de computador em organizações grandes e pequenas em todo o país, adotando e aplicando as boas práticas básicas de computação e procedimentos de TI que foram promovidos por anos.

O que é ransomware?

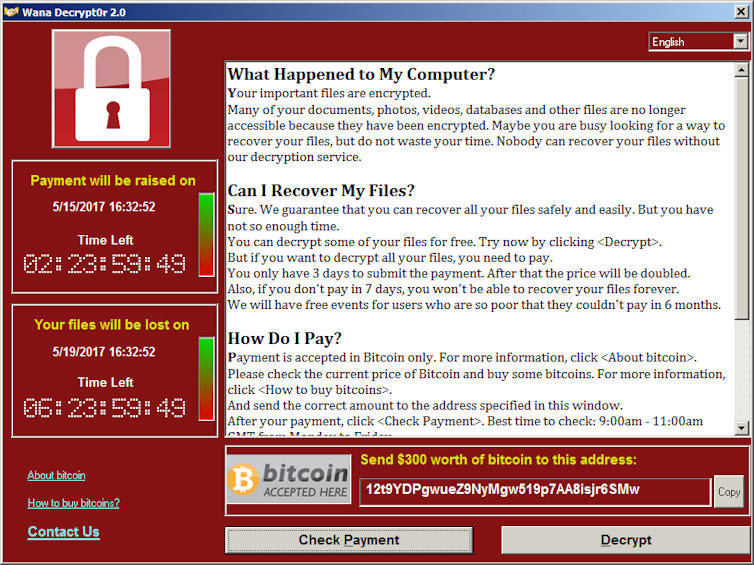

Ransomware é uma forma de software malicioso, ou malware, que normalmente criptografa os arquivos do computador da vítima, mantém os arquivos como reféns e exige um pagamento para enviar a chave de descriptografia que desbloqueia os arquivos. Os pagamentos de ransomware individuais geralmente variam de algumas centenas a alguns milhares de dólares, com a expectativa de que uma quantia em dólares relativamente baixa motive a vítima a pagar rapidamente ao invasor para encerrar o incidente.

Os ataques de ransomware freqüentemente começam por e-mail como uma mensagem de phishing típica que se apresenta como alguém em que a vítima em potencial confia, como um colega de trabalho ou amigo. No entanto, tipos emergentes de ransomware exploram vulnerabilidades de segurança existentes ou descobertas recentemente – em outras palavras, eles invadem – para obter acesso ao sistema sem exigir nenhuma interação do usuário.

Depois que um sistema de computador é comprometido, há muitas coisas que um ataque de ransomware pode fazer. Mas o resultado mais comum é criptografar os dados de um usuário para retê-los para o pagamento do resgate. Em outros casos, o ransomware criptografa os dados da vítima e o criador do ransomware ameaça liberar informações pessoais ou confidenciais na Internet, a menos que o resgate seja pago.

Embora os ataques de ransomware possam afetar qualquer usuário ou organização da Internet, os invasores tendem a visar entidades conhecidas por terem defesas de segurança cibernética menos robustas, incluindo hospitais, sistemas de saúde e computadores do governo estadual ou local . Mas o sistema de saúde continua sendo um alvo atraente para o ransomware: em 2019, 759 provedores de saúde nos EUA foram atingidos. No geral, os ataques de ransomware custaram aos usuários e empresas mais de US $ 7 bilhões em 2019 como resultado dos resgates pagos ou dos custos incorridos na recuperação de ataques.

O preço do ransomware

O primeiro incidente de ransomware de alto perfil foi lançado pela Coreia do Norte em 2017. Usando malware chamado “Wannacry ”, os invasores paralisaram o Serviço Nacional de Saúde Britânico. Os hospitais perderam o acesso aos seus sistemas de computador e os cuidados de rotina e de emergência foram interrompidos. Mas isso foi uma prévia do que estava por vir: em 2020, um paciente na Alemanha morreu depois de ser desviado para outro hospital devido a um incidente de ransomware.

Em 2020, durante a pandemia COVID-19, um ataque de ransomware paralisou mais de 250 instalações médicas administradas pela Universal Health Services, com sede nos Estados Unidos. Na eResearchTechnology, a equipe que conduzia os ensaios clínicos COVID-19 não teve acesso aos seus dados e ficou impossibilitada de realizar negócios por quase duas semanas.

E não se trata apenas de organizações de saúde. A cidade de Atlanta foi afetada por ransomware em 2018. Baltimore ficou paralisada da mesma forma em 2019. Em ambos os casos, os serviços da cidade – de coleta de impostos e licenciamento comercial a transações imobiliárias – não estavam disponíveis para os cidadãos. Numerosas cidades menores ao redor do mundo também foram afetadas por ataques de ransomware.

No entanto, mesmo as organizações com boas políticas e procedimentos de TI acham extremamente caro investigar e se recuperar de ataques de ransomware, pagando ou não o resgate. Por exemplo, o backup de dados de rotina de uma organização também pode incluir inadvertidamente código de ransomware. Isso significa que as vítimas precisam garantir que não estão restaurando a infecção do ransomware ao reconstruir seus sistemas após um ataque. Dependendo dos procedimentos de backup da vítima, localizar um backup sem ransomware pode ser um processo muito demorado.

Ransomware e eleição 2020

As eleições de 2016 sublinharam a importância de garantir a segurança e integridade das informações relacionadas com as operações do governo, incluindo eleições. Infelizmente, para muitos governos estaduais e locais, as preocupações com ransomware são apenas mais uma em uma longa linha de problemas que as equipes de segurança cibernética devem enfrentar durante períodos de orçamento e pessoal limitados.

Muito já foi escrito sobre o estado vulnerável e frágil dos sistemas eleitorais da América, que vão desde sistemas operacionais obsoletos instalados em urnas eletrônicas a redes e sistemas inseguros que trocam e armazenam tabulações de votos, para garantir a proteção de bancos de dados de registro eleitoral.

Para tornar esta situação mais desafiadora, muitos governos locais não sabem o que está acontecendo em suas redes. Uma pesquisa nacional conduzida pela Universidade de Maryland, pesquisadores do condado de Baltimore em 2016 relatou que quase 30% dos funcionários do governo local não sabiam se um ataque cibernético os estava afetando. Essa falta de consciência significa que um ataque pode estar em andamento e causando estragos antes que as equipes de segurança percebam – quanto mais responder.

Apesar de uma crescente consciência da ameaça, o ransomware tem o potencial de afetar adversamente as eleições de 2020. Infelizmente, se os escritórios eleitorais estaduais e locais não implementaram proteções de segurança cibernética fortes até agora, provavelmente é tarde demais para fazer algo significativo, visto que a votação está bem encaminhada. Portanto, não é nenhuma surpresa que os escritórios eleitorais em toda a América estejam considerando cenários de pesadelo em potencial, que incluem ataques cibernéticos que podem interromper as atividades eleitorais.

Combustível para desinformação

As eleições são baseadas na confiança – confiança nos mecanismos e procedimentos de votação, confiança nos dados de votação e confiança no processo eleitoral geral. Mas a confiança em todos esses itens está sob ataque ativo de adversários, tanto em casa quanto no exterior, usando uma variedade de técnicas de influência e desinformação que se tornaram mais refinadas desde 2016.

Felizmente, é improvável que os ataques de ransomware prejudiquem toda a eleição nos EUA, dada a natureza descentralizada das jurisdições e sistemas de votação. No entanto, mesmo alguns ataques bem-sucedidos podem contribuir para campanhas de desinformação que corroem a confiança no resultado da eleição.

Como diminuir o risco

Neste ponto, como a eleição já está acontecendo, os governos estaduais e locais devem aumentar o monitoramento de seus sistemas de computador e implementar controles de segurança ainda mais rígidos em quaisquer dispositivos ou computadores que possam tocar nas redes eleitorais de alguma forma. Compartilhar informações em tempo real sobre ameaças e trabalhar com o DHS, o FBI e as equipes de segurança eleitoral do Escritório do Diretor de Inteligência Nacional, junto com os escritórios eleitorais de outros estados, também ajudará a manter informados os funcionários eleitorais. Além disso, os principais fornecedores de tecnologia e as forças armadas dos EUA estão tomando medidas ativas para interromper as ameaças à segurança cibernética, incluindo ransomware, que podem ter como alvo o processo eleitoral.

Como acontece com a maioria dos problemas de segurança cibernética, a ameaça do ransomware pode ser minimizada com a implementação de práticas recomendadas de bom senso – muitas das quais são recomendadas há décadas, mas geralmente não são seguidas. Isso inclui manter os sistemas atualizados, garantir que o software de segurança esteja instalado e atualizado, monitorar as atividades da rede e implementar políticas e procedimentos de TI adequados para incluir práticas de backup resilientes. Para usuários individuais, pensar antes de clicar em um link de e-mail – mesmo de pessoas que você conhece – é uma excelente autodefesa para diminuir a probabilidade de muitos ataques de ransomware ou phishing terem sucesso.

Nenhuma dessas práticas é específica para a ameaça de ransomware ou segurança eleitoral. Mas para esta e outras ameaças cibernéticas, a melhor coisa a fazer é continuar a implementar e aplicar as práticas recomendadas de bom senso e décadas de idade de proteção de informações que podem ajudar na proteção contra a gama cada vez maior de ameaças cibernéticas – incluindo ransomware.