Phishing de Office 365 executa verificação em tempo real de logins em domínios roubados

Os pesquisadores de ameaças que investigam ataques de phishing encontraram uma técnica menos comum em spear-phishing direcionado a um executivo sênior de uma importante empresa americana.

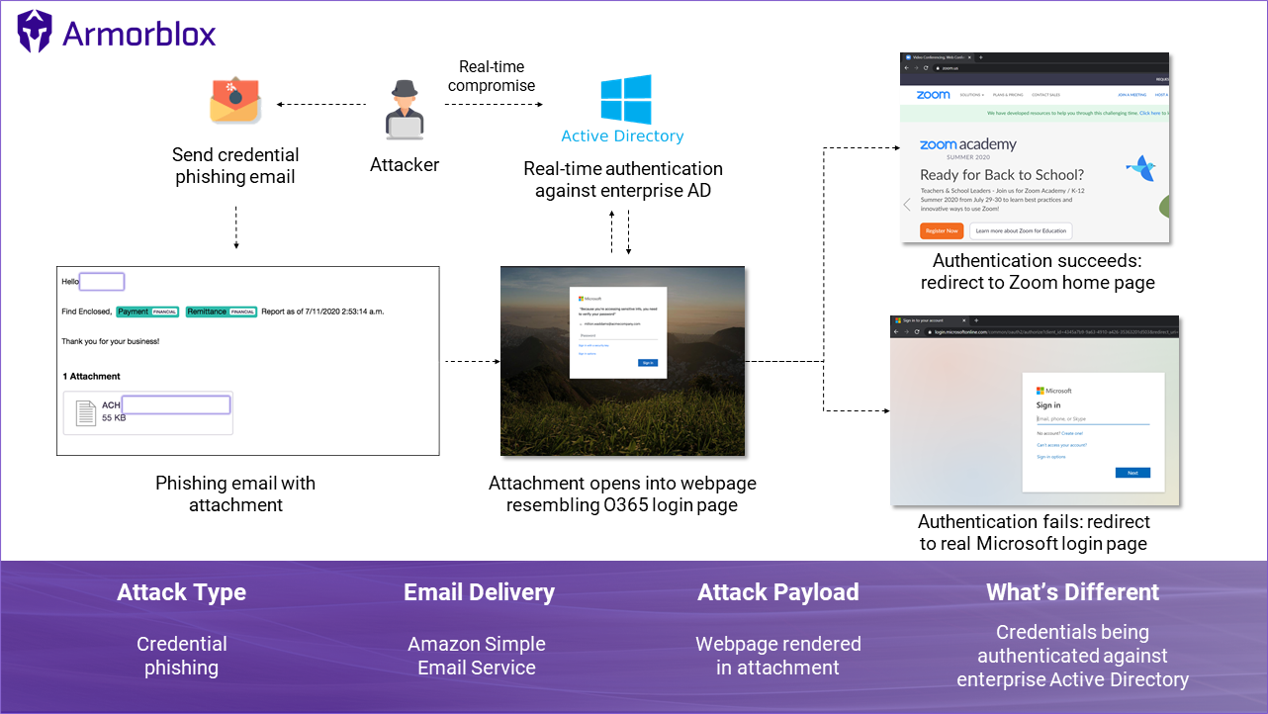

O código por trás da página de phishing garantiu que o agente da ameaça obteve as credenciais corretas para o Active Directory da empresa e executou redirecionamentos para ocultar a tentativa.

Testar logins em tempo real é uma técnica incomum que permite ao invasor adaptar sua resposta com base no feedback recebido.

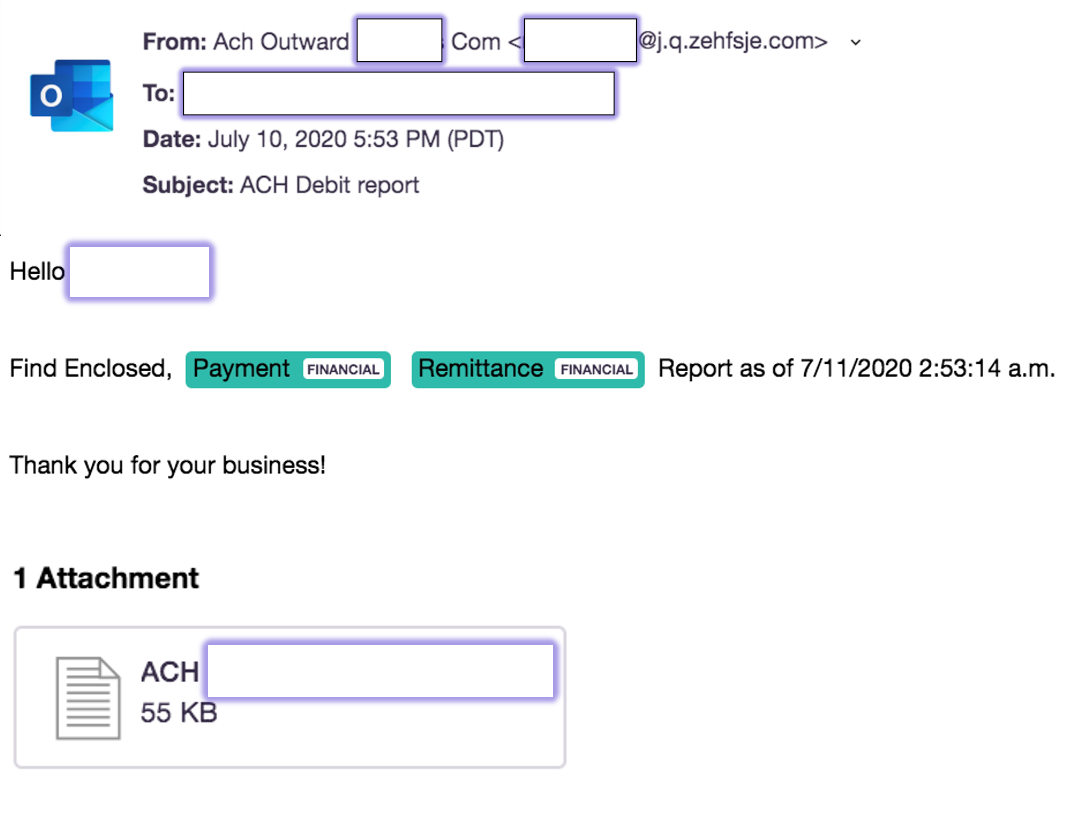

O ataque começou com um e-mail entregue em uma sexta-feira, no final do horário comercial, com assunto e anexo referentes a um relatório financeiro interno. Uma mensagem curta informa que um relatório de remessa de pagamento está disponível.

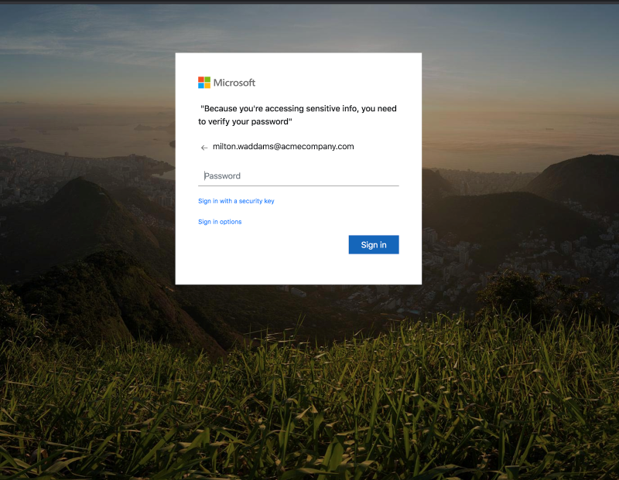

Abrir o anexo inicia uma página da web que se parece com a página de login legítima do Office 365. Este método é conveniente para contornar a proteção típica de URL das soluções Secure Email Gateway.

Uma pista para a natureza direcionada do ataque é o fato de que um esforço recente de reformulação da marca da empresa resultou em diferentes endereços de e-mail usados para comunicação e autenticação do Active Directory (AD).

Parece que o ator da ameaça estava ciente desse detalhe. Eles enviaram o e-mail de phishing para o endereço correto e preencheram o nome de usuário AD correto no campo de login falso do Office 365 na página de destino.

Os pesquisadores da Armorblox, uma empresa que protege contra ataques de email direcionados, analisaram a tentativa de phishing e notaram que os hackers verificaram as credenciais imediatamente após obtê-las usando APIs do Office 365.

Os pesquisadores confirmaram isso testando credenciais simuladas na página de phishing. A tentativa apareceu nos logs do Azure Active Directory.

“Nossos pesquisadores de ameaças verificaram a natureza em tempo real do site atualizando o script com um login de teste e uma senha fictícia e viram uma tentativa de login com falha de Provo, Utah, no portal de entrada do Azure Active Directory. Como esperado, o IP endereço (162.241.120.106) que tentou o login é o mesmo endpoint que o script de phishing envia as credenciais “- Armorblox

Os invasores também se certificaram de espalhar seus rastros o máximo possível para dificultar o rastreamento. Como tal, sua infraestrutura usada com serviços de todo o mundo,

Eles usaram o Amazon Simple Email Service para enviar a mensagem de phishing, registraram o domínio da página de phishing no Alibaba com um registrador de domínio em Cingapura e hospedaram o site em um datacenter em Provo, Utah, operado por um provedor na Índia (UnifiedLayer )

O uso do Amazon SES para entregar o e-mail manteve os alarmes de spam silenciosos, pois o serviço oferece suporte a DKIM / SPF, aumentando a reputação da mensagem.

Em sua postagem no blog hoje, ArmorBlox diz que verificar a validade dos logins para autenticação do Active Directory permite que o invasor adapte sua próxima etapa; e, se forem bem-sucedidos, podem comprometer a conta antes de qualquer ação de remediação, estabelecendo um ponto de apoio que pode dificultar as operações de limpeza.

Eles resumiram a cadeia completa de ataque na seguinte imagem: