Nova falha de desvio de verificação de PIN afeta pagamentos sem contato Visa

Mesmo enquanto a Visa emitia um alerta sobre um novo skimmer JavaScript conhecido como Baka , os pesquisadores de segurança cibernética descobriram uma falha de autenticação nos cartões de pagamento habilitados para EMV da empresa, que permite que os cibercriminosos obtenham fundos e fraudem titulares de cartões, bem como comerciantes ilicitamente.

A pesquisa , publicada por um grupo de acadêmicos da ETH Zurique, é um ataque de desvio de PIN que permite que os adversários aproveitem o cartão de crédito roubado ou perdido da vítima para fazer compras de alto valor sem conhecimento do PIN do cartão, e até enganar um ponto de venda (PoS) para aceitar uma transação de cartão off-line não autêntica.

Todos os cartões sem contato modernos que fazem uso do protocolo Visa, incluindo cartões Visa Credit, Visa Debit, Visa Electron e V Pay, são afetados pela falha de segurança, mas os pesquisadores postularam que poderia ser aplicado aos protocolos EMV implementados pelo Discover e UnionPay como bem. A brecha, no entanto, não afeta Mastercard, American Express e JCB.

Os resultados serão apresentados no 42º Simpósio IEEE sobre Segurança e Privacidade, a ser realizado em San Francisco em maio próximo.

Modificando qualificadores de transação de cartão por meio de ataque MitM

EMV (abreviação de Europay, Mastercard e Visa), o padrão de protocolo internacional amplamente usado para pagamento com cartão inteligente, exige que quantias maiores só possam ser debitadas de cartões de crédito com um código PIN.

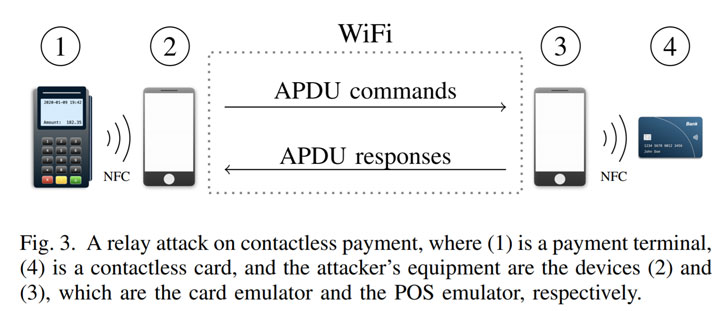

Mas a configuração desenvolvida pelos pesquisadores da ETH explora uma falha crítica no protocolo para montar um ataque man-in-the-middle (MitM) por meio de um aplicativo Android que “instrui o terminal de que a verificação do PIN não é necessária porque a verificação do titular do cartão foi realizada em o dispositivo do consumidor. “

O problema decorre do fato de o método de verificação do titular do cartão (CVM), utilizado para verificar se um indivíduo que tenta fazer uma transação com um cartão de crédito ou débito é o titular legítimo do cartão, não está criptograficamente protegido contra modificações.

https://www.youtube.com/embed/JyUsMLxCCt8

Como resultado, os qualificadores de transação de cartão (CTQ) usados para determinar qual verificação CVM, se houver, é necessária para a transação, podem ser modificados para informar o terminal PoS para substituir a verificação do PIN e que a verificação foi realizada usando o dispositivo do titular do cartão como um smartwatch ou smartphone (denominado Método de verificação do titular do cartão do dispositivo do consumidor ou CDCVM).

Explorando transações off-line sem cobrança

Além disso, os pesquisadores descobriram uma segunda vulnerabilidade, que envolve transações sem contato off-line realizadas por um cartão Visa ou Mastercard antigo, permitindo que o invasor altere um dado específico chamado “Criptograma de aplicativo” (AC) antes de ser entregue ao terminal.

Os cartões offline são normalmente usados para pagar diretamente por bens e serviços da conta bancária do titular do cartão sem exigir um número PIN. Mas, como essas transações não estão conectadas a um sistema online, há um atraso de 24 a 72 horas antes que o banco confirme a legitimidade da transação usando o criptograma e o valor da compra seja debitado da conta.

Um criminoso pode aproveitar esse mecanismo de processamento atrasado para usar seu cartão para concluir uma transação de baixo valor e offline sem ser cobrado, além de fazer compras no momento em que o banco emissor recusar a transação devido ao criptograma errado.

“Isso constitui um ataque de ‘almoço grátis’ em que o criminoso pode comprar bens ou serviços de baixo valor sem realmente ser cobrado”, disseram os pesquisadores, acrescentando que a natureza de baixo valor dessas transações dificilmente será um “negócio atraente modelo para criminosos. “

Mitigar o desvio de PIN e ataques offline

Além de notificar a Visa sobre as falhas, os pesquisadores também propuseram três correções de software para o protocolo para evitar desvios de PIN e ataques offline, incluindo o uso de autenticação dinâmica de dados (DDA) para proteger transações online de alto valor e exigindo o uso de criptograma online em todos os terminais PoS, o que faz com que as transações offline sejam processadas online.

“Nosso ataque mostrou que o PIN é inútil para transações sem contato da Visa [e] revelou diferenças surpreendentes entre a segurança dos protocolos de pagamento sem contato da Mastercard e Visa, mostrando que a Mastercard é mais segura do que a Visa”, concluíram os pesquisadores. “Essas falhas violam propriedades fundamentais de segurança, como autenticação e outras garantias sobre transações aceitas.”

Fonte: https://thehackernews.com/2020/09/emv-payment-card-pin-hacking.html