Hackers usam DNS via HTTPS do google tornar C&C dinânico e mais

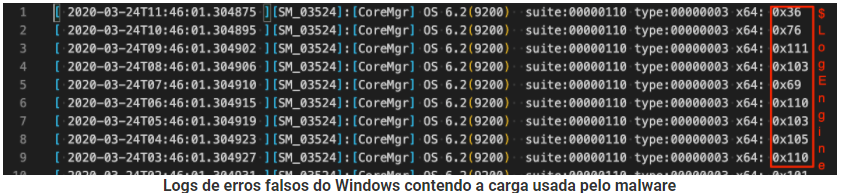

No início deste ano, o BleepingComputer relatou sobre hackers escondendo malware em logs de erros falsos do Windows .

Depois de obter acesso a um sistema Windows e obter persistência, o malware lia um arquivo “.chk” que representava os logs de eventos.

Os caracteres hexadecimais aparentes no lado direito são, na verdade, caracteres decimais usados para construir uma “carga útil” (Payload) codificada por meio de tarefas agendadas não autorizadas.

Mais informações surgiram sobre esse malware complexo e algumas outras tarefas sinistras que ele realiza.

DNS do Google sobre HTTPS

Ao revisitar a amostra de malware, os pesquisadores do provedor de detecção de ameaças (MSP) Huntress Labs notaram um URL suspeito no código do PowerShell que haviam analisado anteriormente:

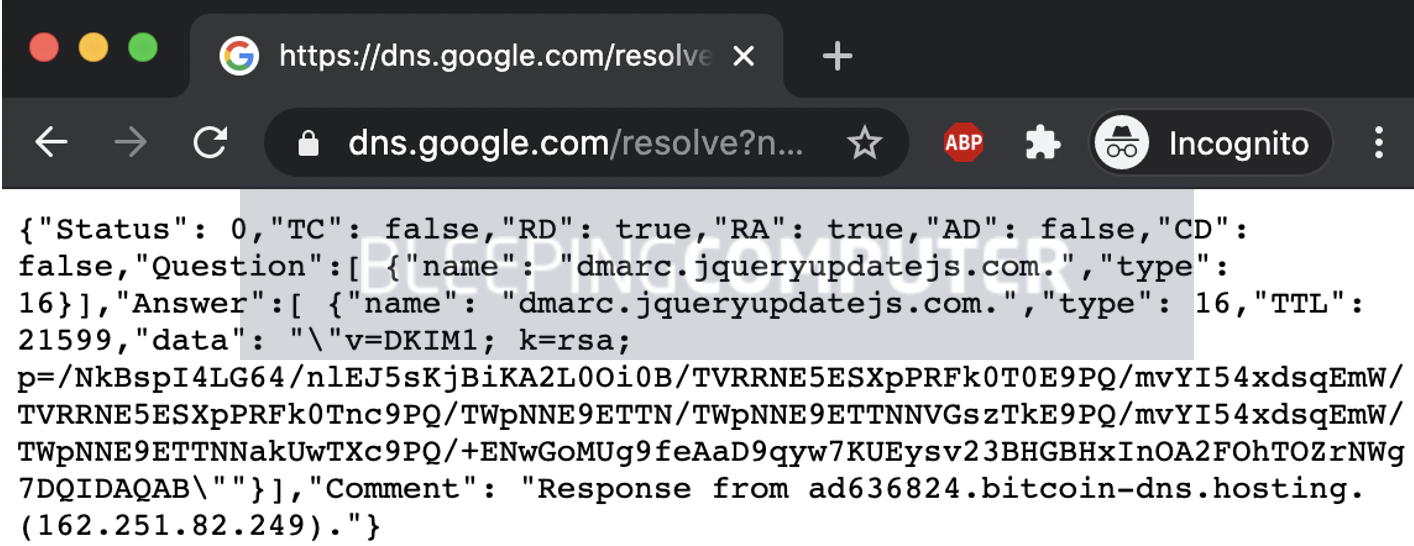

https://dns.google.com/resolve?name=dmarc.jqueryupdatejs.com&type=txt

O domínio suspeito “jqueryupdatejs.com” imediatamente chamou a atenção de John Hammond, pesquisador de segurança sênior do Huntress Labs.

Enquanto o DNS do Google está sendo usado para resolver o domínio suspeito, a resposta retornada por meio do DNS do Google contém a carga maliciosa em uma forma codificada, conforme verificado por BleepingComputer:

Fonte: BleepingComputer

Hammond forneceu ao BleepingComputer alguns insights adicionais:

“Essa técnica de solicitar registros DNS por HTTPS não é novidade, mas é muito inteligente. Muitas vezes, a filtragem DNS está em vigor em uma rede corporativa para bloquear o acesso a sites maliciosos … mas bloquear o tráfego da web para https: // google. com , por meio de uma conexão HTTPS segura? Isso é inédito. “

Hammond afirma que, embora o DNS sobre HTTPS esteja se tornando popular, ele não é específico para malware e tem casos de uso legítimos.

“O DNS sobre HTTPS (DoH) está se tornando mais predominante com a conversa de segurança versus privacidade. Não é uma técnica específica para malware – ele tem seu próprio caso de uso normal no mundo real. Acontece que, como existem tantos proteções defensivas em outras comunicações e técnicas de exfiltração, o DoH está se tornando uma opção mais viável para os invasores. “

“Usar um servidor externo e até mesmo uma entrada de DNS dinâmica beneficia o hacker, permitindo a personalização e o controle completos em seu ataque. Se ele precisar trocar a carga maliciosa ou ajustar os servidores usados para triagem, pode fazer isso sem depender de seu acesso à vítima. “

Não é uma assinatura DKIM. Estes são IPs C&C!

À primeira vista, o valor do campo “data” retornado pela consulta DNS do Google pode parecer uma assinatura DKIM, mas esse é mais um truque enganoso empregado pelos invasores.

Este valor parece ser uma string codificada em base64, mas há uma ressalva. A tentativa de decodificar a string inteira de uma vez usando um decodificador base64 produz dados sem sentido.

Isso ocorre porque o caractere “/” serve como um separador (bem como um espaço) e não faz parte da carga útil.

Ao decodificar cada valor separado por “/” separadamente, Hammond mais uma vez obteve diferentes valores de base64. Decodificá-los uma segunda vez revelou um grande número:

1484238688 1484238687 238837 2388371974 2388372143

Estas nada mais são do que representações decimais de endereços IP válidos. Por exemplo, digitar 1484238687 / em uma barra de endereço do navegador da web resolve para http://88.119.175.95/ (não recomendamos tentar isso).

A carga útil original escolheria qualquer um desses endereços IP aleatoriamente para fazer o download da carga útil para o próximo estágio.

A consulta de pesquisa DNS de aparência inócua forneceu flexibilidade aos invasores para tornar a infraestrutura de Comando e Controle (C&C) dinâmica. Eles poderiam alterar a lista de IPs do servidor C&C à vontade, simplesmente atualizando as respostas DNS.

“Lembre-se de que o invasor tinha controle flexível dessas últimas cargas – o domínio jqueryupdatejs.com e a entrada TXT eram externos e podiam ser facilmente atualizados ou alterados, os servidores de malware de terceiros podiam ser movidos para dentro e fora da rotação , e a carga útil final recuperada certamente poderia ser personalizada a qualquer momento “, diz a postagem do blog do Huntress Labs .

Malware inteligente e evasivo

Além de todas as técnicas de ofuscação que usa para “se esconder à vista de todos”, o malware renomeia alguns de seus executáveis para processos legítimos e ativos do Windows para evitar a detecção.

Hammond disse ao BleepingComputer: “A quantidade de ofuscação presente neste malware é, sim, alarmante – mas também, do ponto de vista ofensivo, genial. Usar esses binários nativos garante que a execução desses programas seja permitida e mascarar as cargas úteis sob camadas e camadas de complexidade ajuda-o a deslizar diretamente sob o radar. Essas técnicas fazem com que o ‘malware antigo’ pareça diferente. Produtos antivírus prontos para uso podem ignorar isso. “

Com transações comerciais como essas se tornando cada vez mais comuns, Hammond recomenda que a investigação manual seja obrigatória, em vez de depender apenas de controles de segurança automatizados.

“Encontramos esse malware em nossa própria análise manual. Obviamente, há um benefício incrível em ter um antivírus automatizado e sempre ativo e suite de proteção de endpoint … mas isso não tem o contexto que os humanos têm. A investigação manual é uma obrigação,” ele disse.

As descobertas detalhadas sobre esta amostra de malware foram compartilhadas pelo Huntress Labs em sua postagem no blog.