Fortinet VPN com configurações padrão deixa 200.000 empresas expostas

Como a pandemia continua a acelerar a mudança para o trabalho em casa, uma série de ameaças digitais capitalizou a preocupação com a saúde para explorar as deficiências na infraestrutura de trabalho remota e realizar ataques maliciosos.

Agora, de acordo com o provedor de plataforma de segurança de rede SAM Seamless Network , mais de 200.000 empresas que implantaram a solução Fortigate VPN para permitir que os funcionários se conectem remotamente estão vulneráveis a ataques man-in-the-middle (MitM) que podem permitir que um invasor apresente um Certificado SSL e assumir uma conexão de forma fraudulenta.

“Descobrimos rapidamente que na configuração padrão a VPN SSL não é tão protegida quanto deveria e é vulnerável a ataques MITM com bastante facilidade”, disseram Niv Hertz e Lior Tashimov do SAM IoT Security Lab.

“O cliente Fortigate SSL-VPN verifica apenas se a CA foi emitida pela Fortigate (ou outra CA confiável), portanto, um invasor pode facilmente apresentar um certificado emitido para um roteador Fortigate diferente sem levantar nenhum sinalizador e implementar um man-in-the – ataque médio. “

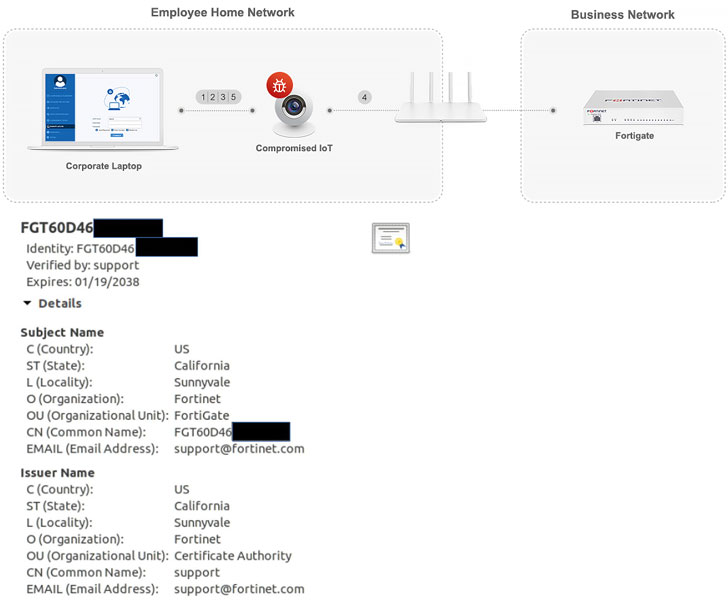

Para conseguir isso, os pesquisadores configuraram um dispositivo IoT comprometido que é usado para acionar um ataque MitM logo após o cliente Fortinet VPN iniciar uma conexão, que então rouba as credenciais antes de passá-las para o servidor e falsifica o processo de autenticação.

A validação do certificado SSL, que ajuda a garantir a autenticidade de um site ou domínio, normalmente funciona verificando seu período de validade, assinatura digital, se foi emitido por uma autoridade de certificação (CA) em que pode confiar e se o assunto no o certificado corresponde ao servidor ao qual o cliente está se conectando.

O problema, segundo os pesquisadores, está no uso de certificados SSL autoassinados padrão pelas empresas.

Dado que cada roteador Fortigate vem com um certificado SSL padrão que é assinado pela Fortinet, esse mesmo certificado pode ser falsificado por um terceiro, desde que seja válido e emitido pela Fortinet ou qualquer outra CA confiável, permitindo assim que o invasor volte a – direcione o tráfego para um servidor, seu controle e descriptografe o conteúdo.https://www.youtube.com/embed/rzBMe8GN9o8

A principal razão para isso é que o certificado SSL padrão agrupado usa o número de série do roteador como o nome do servidor para o certificado. Embora a Fortinet possa usar o número de série do roteador para verificar se os nomes do servidor correspondem, o cliente parece não verificar o nome do servidor, resultando em autenticação fraudulenta.

Em um cenário, os pesquisadores exploraram essa peculiaridade para descriptografar o tráfego do cliente Fortinet SSL-VPN e extrair a senha do usuário e o OTP.

“Um invasor pode realmente usar isso para injetar seu próprio tráfego e, essencialmente, se comunicar com qualquer dispositivo interno da empresa, incluindo pontos de vendas, data centers confidenciais, etc.”, disse a empresa. “Esta é uma grande violação de segurança que pode levar à exposição grave dos dados.”

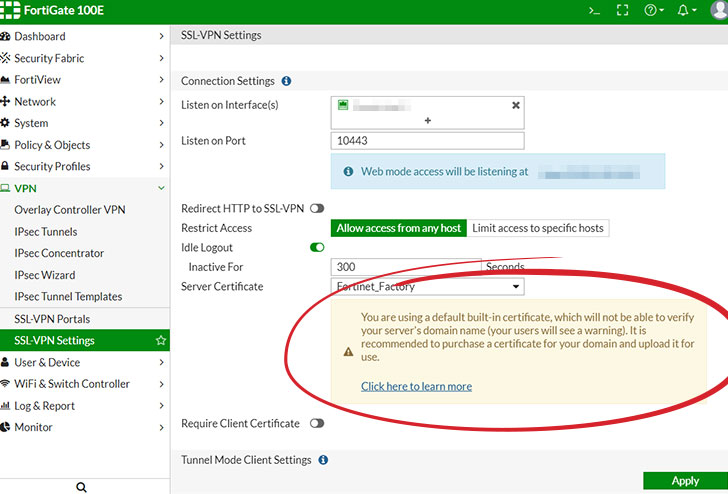

Por sua vez, a Fortinet disse que não tem planos para resolver o problema, sugerindo que os usuários podem substituir manualmente o certificado padrão e garantir que as conexões estejam protegidas contra ataques MitM.

Atualmente, a Fortinet fornece um aviso ao usar o certificado padrão: “Você está usando um certificado interno padrão, que não será capaz de verificar o nome de domínio do seu servidor (seus usuários verão um aviso). Recomenda-se comprar um certificado para o seu domínio e carregue-o para uso. “

“A questão Fortigate é apenas um exemplo das questões atuais com segurança para as pequenas e médias empresas, especialmente durante a rotina epidêmica de trabalho em casa”, observaram Hertz e Tashimov.

“Esses tipos de negócios exigem segurança de nível quase empresarial atualmente, mas não têm os recursos e experiência para manter os sistemas de segurança empresarial. As empresas menores exigem produtos de segurança mais enxutos, integrados e fáceis de usar que podem ser menos flexíveis, mas fornecem muito melhor segurança básica. “

Fonte: https://thehackernews.com/2020/09/fortigate-vpn-security.html