SunCrypt Ransomware lança luz sobre o cartel de ransomware Maze

Um ransomware chamado SunCrypt juntou-se ao ‘cartel Maze’ e, com a sua adesão, temos uma ideia de como esses grupos estão trabalhando juntos.

Em junho, divulgamos a história de que os atores da ameaça Maze criaram um cartel de operações de ransomware para compartilhar informações e técnicas para ajudar uns aos outros a extorquir suas vítimas.

Quando começou, este cartel incluía Maze e LockBit , mas logo se expandiu para incluir Ragnar Locker .

Quando Maze formou este grupo pela primeira vez, eles se recusaram a responder às nossas perguntas sobre como os membros de seu cartel se beneficiavam e se havia um benefício monetário para Maze.

SunCrypt se junta ao cartel de ransomware Maze

Em um e-mail enviado ao BleepingComputer, os operadores de um ransomware chamado SunCrypt afirmaram que são um novo membro do cartel Maze Ransomware.

Com base nas estatísticas de envios ao ID-Ransomware , esta família de ransomware começou a operar em outubro de 2019, mas não era muito ativa.

SunCrypt disse ao BleepingComputer que eles são uma operação de ransomware independente da Maze, mas como parte do cartel, eles têm “canais de comunicação bidirecionais com eles”,

Quando perguntados por que eles se juntaram a esse ‘cartel’, fomos informados de que Maze não conseguia lidar com o volume e precisava de ajuda externa.

“Eles simplesmente não conseguem lidar com todos os campos de operações disponíveis. Nossa principal especialização são os ataques de ransomware”, – operadores de ransomware SunCrypt.

Depois de mais perguntas, eles finalmente nos disseram que “compartilhavam a receita da operação bem-sucedida”, mas não forneceram nenhum detalhe sobre o que a Maze forneceu para ganhar essa participação na receita.

Com base em sua declaração de que foram trazidos porque Maze não pode lidar com todos os ataques em potencial, Maze pode fornecer acesso à rede comprometida para membros do cartel em troca de uma divisão da receita.

De uma amostra de ransomware vista por BleepingComputer, parece que os membros do cartel conseguem mais por seu dinheiro.

Maze compartilha seus recursos com membros do cartel

Ontem, GrujaRS finalmente conseguiu encontrar uma amostra do ransomware SunCrypt para que possamos ter uma ideia melhor de como o ransomware funciona.

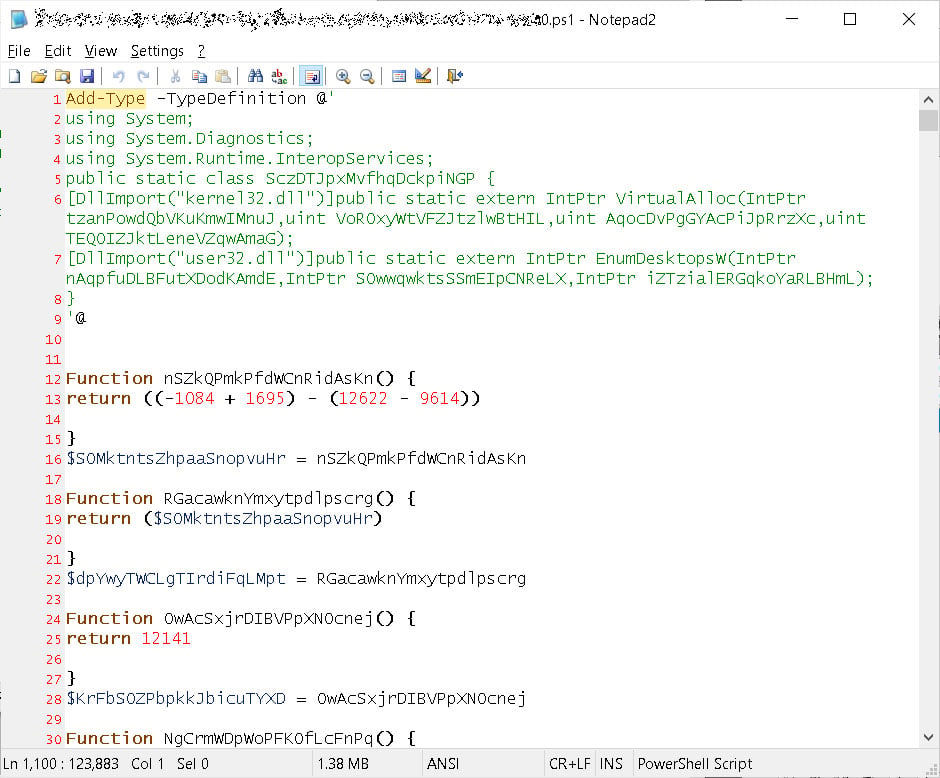

O exemplo SunCrypt Ransomware é instalado por meio de um script PowerShell fortemente ofuscado, mostrado abaixo.

Quando o ransomware é executado, ele se conecta ao URL http://91.218.114.31 e transmite informações sobre o ataque e sua vítima.

O uso desse endereço IP fornece outra grande pista sobre quais serviços os atores da ameaça Maze fornecem aos seus membros do cartel.

Por meses, Maze hospedou um site de vazamento de dados e lançou ataques de endereços IP públicos conhecidos. Ainda assim, em todo esse tempo, seus serviços permaneceram intactos e não foram retirados pelas autoridades.

O endereço 91.218.114.31 é um dos endereços que a operação Maze usa como parte de sua campanha. Ainda mais semelhante, as infecções de labirinto também transmitem informações para esse endereço IP durante um ataque.

Este endereço IP compartilhado significa uma das duas coisas; A Maze está compartilhando sua infraestrutura ou rotulando sua tecnologia de ransomware para outros grupos.

Esse compartilhamento de recursos também explicaria por que eles ganhariam uma divisão da receita para cada pagamento de resgate.

O SunCrypt Ransomware

O próprio ransomware SunCrypt ainda está sendo analisado, mas podemos fornecer uma visão geral básica do ransomware.

O ransomware está sendo distribuído como uma DLL que, quando executada, criptografa os arquivos de um computador.

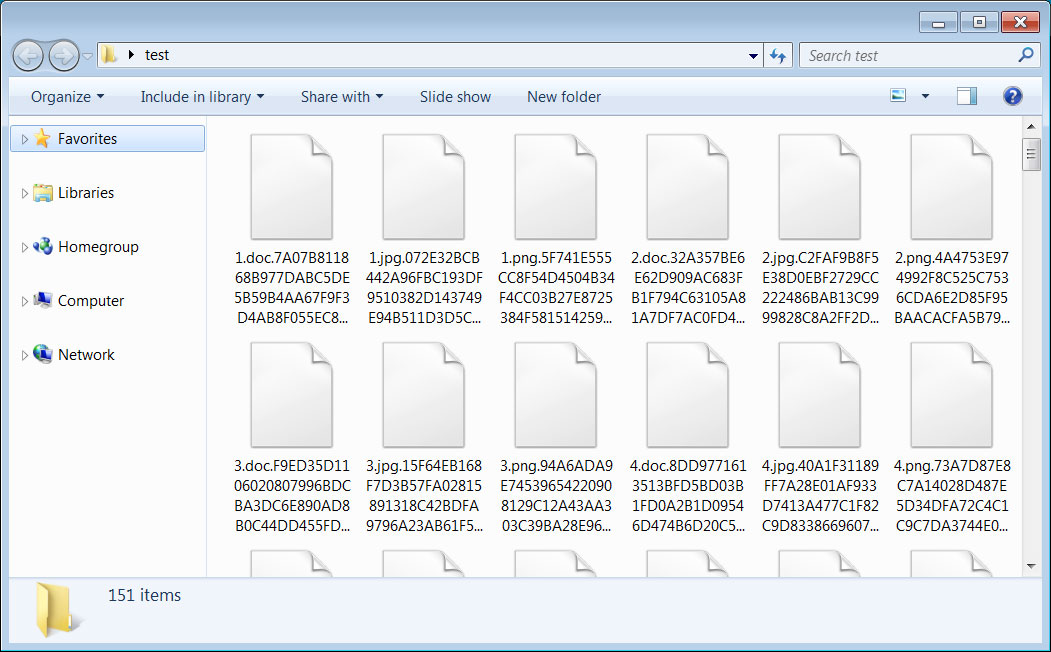

Ao criptografar arquivos, ele anexará um hash hexadecimal ao final de cada nome de arquivo. Não se sabe o que esse hash representa.

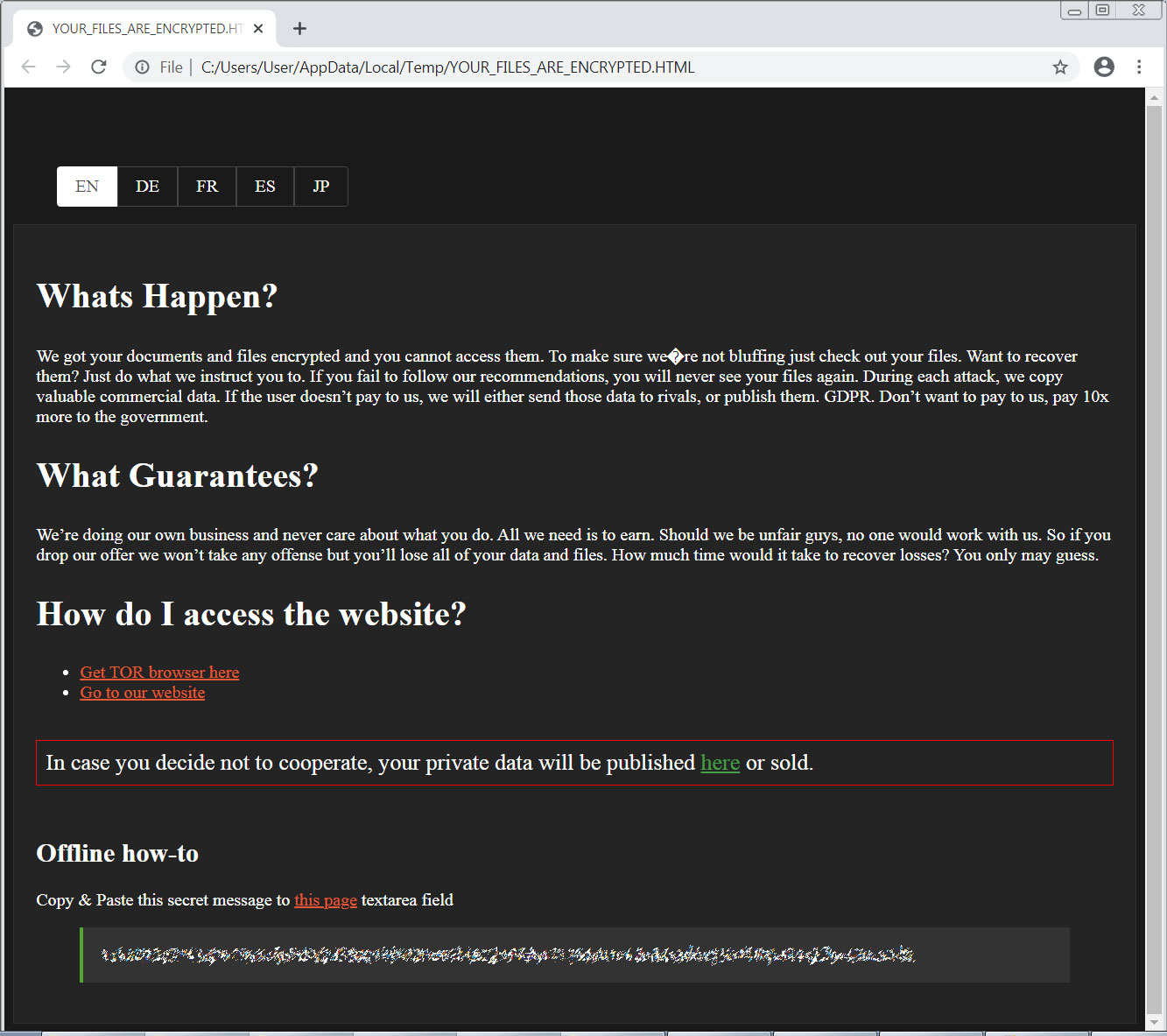

Em cada pasta, uma nota de resgate chamada YOUR_FILES_ARE_ENCRYPTED.HTML é criada, contendo informações sobre o que aconteceu com os arquivos da vítima e um link para o site de pagamento do Tor.

O link do Tor incluído em uma nota de resgate é codificado no executável do ransomware. Isso significa que cada vítima criptografada por um determinado executável SunCrypt terá o mesmo link de site de pagamento Tor.

O site de pagamento Tor não possui recursos automatizados e simplesmente contém uma tela de bate-papo onde a vítima pode negociar um resgate com os agentes da ameaça SunCrypt.

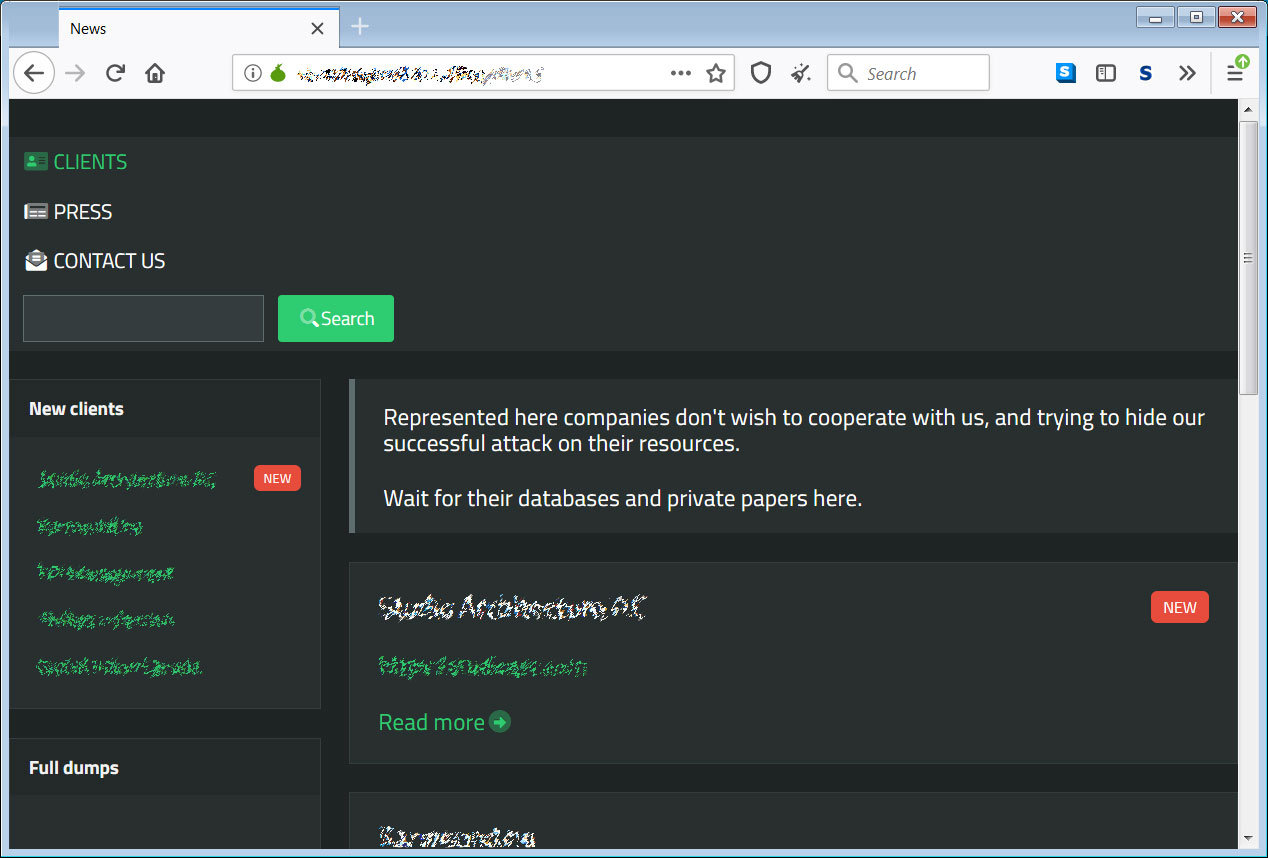

Além disso, cada nota de resgate contém um link para o site de vazamento de dados SunCrypt que os agentes da ameaça avisam que será usado para publicar os dados da vítima.

No momento, há aproximadamente cinco vítimas listadas no site de vazamento de dados SunCrypt.

Outras operações de ransomware que executam sites de vazamento de dados ou roubam arquivos não criptografados para extorquir suas vítimas incluem Ako, Avaddon, Clop, Conti, CryLock, DoppelPaymer, Maze, MountLocker, Nemty, Nephilim, Netwalker, Pysa / Mespinoza, Ragnar Locker, REvil, Sekhmet , Snatch e Snake.

O SunCrypt está sendo analisado em busca de fraquezas e não se sabe se é possível recuperar arquivos gratuitamente.