Malware Lucifer de cryptomining e DDoS agora tem como alvo sistemas Linux

Um botnet DDoS híbrido conhecido por transformar dispositivos Windows vulneráveis em bots de criptominação Monero agora também está procurando e infectando sistemas Linux.

Enquanto os autores do botnet o chamaram de Satan DDoS, os pesquisadores de segurança o estão chamando de Lúcifer para diferenciá-lo do Satan ransomware.

Além de adicionar suporte ao direcionamento do Linux, os criadores do Lucifer também expandiram os recursos da versão do Windows para roubar credenciais e escalar privilégios usando a ferramenta de pós-exploração Mimikatz.

Quando foi detectado pela primeira vez pelos pesquisadores da Unidade 42 da Palo Alto Networks em maio, o malware estava implantando um minerador XMRig em computadores Windows infectados usando exploits como arma visando vulnerabilidades de gravidade alta e crítica ou por máquinas de força bruta com portas TCP 135 (RPC) e 1433 (MSSQL) aberto.

Recursos semelhantes à versão do Windows

Conforme detalhado em um relatório publicado hoje por pesquisadores da Equipe de Resposta e Engenharia de Segurança ATLAS (ASERT) da NETSCOUT, a porta Linux exibe a mesma mensagem de boas-vindas que a variante do Windows.

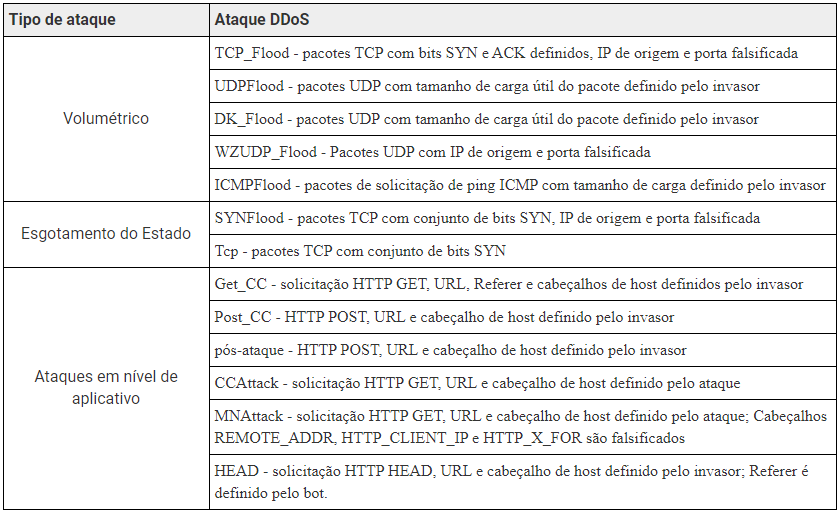

A nova versão do Linux vem com recursos semelhantes aos do Windows, incluindo módulos projetados para criptojacking e para lançar ataques de inundação baseados em TCP, UCP e ICMP.

Além disso, os dispositivos Linux infectados por Lucifer também podem ser usados em ataques DDoS baseados em HTTP (incluindo inundações HTTP GET e POST e ataques DDoS HTTP ‘CC’).

“O fato de poder ser executado em sistemas baseados em Linux significa que pode comprometer e fazer uso de servidores de alto desempenho e alta largura de banda em centros de dados de Internet (IDCs), com cada nó apresentando um impacto maior em termos de ataque DDoS capacidade do que é típico da maioria dos bots rodando em Windows ou dispositivos Linux baseados em IoT “, explicaram os pesquisadores do NETSCOUT.

A lista completa de ataques DDoS que podem ser iniciados usando dispositivos infectados pelo Lucifer está disponível na tabela abaixo.

Botnet multiplataforma cada vez mais perigoso

Ao adicionar suporte para plataformas adicionais, os autores do Lúcifer estão se certificando de que podem expandir o número total de dispositivos controlados por seu botnet.

Isso se traduz em muito mais criptomoeda sendo explorada pelo botnet no futuro – em maio, quando foi detectada pela primeira vez, as carteiras de criptomoeda de Lúcifer continham apenas US $ 30 em Monero -, bem como ataques DDoS mais perigosos sendo lançados contra alvos em potencial.

“À primeira vista, um robô híbrido cryptojacker / DDoS parece um pouco incomum. No entanto, dada a prevalência de ataques DDoS dentro da arena ilícita de criptomoeda, faz um sentido estranho ter um bot ‘one-stop'”, os pesquisadores concluído.

“Isso permite que os controladores atendam às suas necessidades de uma só vez, em vez de forçá-los a usar serviços de inicialização / estresse ou outros botnets DDoS para impedir o progresso de seus rivais malfeitores.”