Importante vulnerabilidade de segurança descoberta no sistema CMS usado pelo exército dos EUA

O sistema de gerenciamento de conteúdo, Concrete5 CMS, contém uma grande vulnerabilidade que agora foi corrigida em uma versão atualizada, de acordo com uma análise publicada hoje pela Edgescan .

O consultor sênior de segurança da informação da Edgescan, Guram Javakhishvili, revelou que o Concrete5 tem uma Avaliação de Código Remoto (RCE), uma falha de segurança conhecida que, se explorada, “pode levar a um comprometimento total do aplicativo da web suscetível e também do servidor da web que está hospedado em.”

O Concrete5 é um sistema CMS gratuito que cria sites e é conhecido por sua facilidade de uso. É usado por grandes organizações, incluindo GlobalSign, Exército dos EUA, REC e BASF.

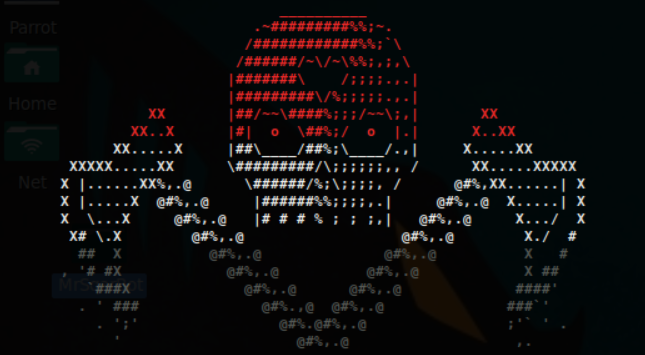

Javakhishvili disse que a vulnerabilidade RCE é simples de explorar e permite que o usuário tenha acesso total ao aplicativo rapidamente. Durante uma avaliação do programa, Edgescan descobriu que era possível modificar a configuração do site para fazer upload do arquivo PHP e executar comandos arbitrários. Depois de adicionado, o código PHP potencialmente malicioso pode ser carregado e os comandos do sistema executados.

Pelo mecanismo de ‘shell reverso’, o invasor pode então assumir o controle total do servidor web. Através da execução de comandos arbitrários no servidor, a integridade, disponibilidade e confidencialidade do mesmo podem ser comprometidas. Além disso, movimentos podem ser feitos para atacar outros servidores na rede interna.

Javakhishvili adicionou que a fraqueza agora foi corrigida por Concrete5 após a investigação, e a versão estável corrigida foi lançada, versão: 8.5.4.

Eoin Keary, CEO da Edgescan, comentou: “Um RCE pode levar a um comprometimento total do aplicativo da Web vulnerável e também do servidor da Web. Quase 2% das vulnerabilidades em toda a pilha foram atribuídas ao RCE no Relatório de estatísticas de vulnerabilidade Edgescan 2020 . Na Edgescan, estamos orgulhosos do papel que desempenhamos na identificação de vulnerabilidades em aplicativos da web, alertando fornecedores e apoiando-os para tornar seus produtos o mais seguros possível. ”

A investigação serve como um lembrete para as organizações tomarem medidas regulares para garantir que seus sistemas CMS sejam seguros. As etapas recomendadas pela Edgescan incluem manter os scripts instalados e as plataformas CMS atualizadas, backups regulares e assinar uma lista atualizada regularmente de vulnerabilidades para o CMS específico que está sendo usado.

Fonte: https://www.infosecurity-magazine.com/news/security-vulnerability-cms-us-army/