Conti (Ryuk) se junta às fileiras de gangues de ransomware que operam em sites de vazamento de dados

Cada vez mais gangues de ransomware operam sites onde vazam dados confidenciais de vítimas que se recusam a pagar o resgate exigido.

Agora se tornou uma tática comum para grandes grupos de ransomware criar os chamados ” sites de vazamento “, onde carregam e vazam documentos confidenciais de empresas que se recusam a pagar a taxa de descriptografia do ransomware.

Esses “sites de vazamento” são parte de uma nova tendência que está se formando no submundo do crime cibernético, onde grupos de ransomware estão adotando uma nova tática chamada ” extorsão dupla “.

O exemplo perfeito de como gangues de ransomware estão atualmente usando “sites de vazamento” e “extorsão dupla” para pressionar as vítimas a pagarem é o caso da Universidade de Utah.

Na semana passada, a administração da universidade admitiu ter pago US $ 457.000 a uma gangue de ransomware, mesmo que eles recuperassem seus arquivos criptografados usando backups anteriores.

Em um comunicado postado em seu site, a universidade justificou seu pagamento revelando que a gangue de ransomware ameaçou vazar arquivos contendo dados confidenciais de estudantes online se a universidade não concordasse em pagar, independentemente de eles recuperarem seus arquivos originais.

DEZENAS DE GRUPOS DE RANSOMWARE OPERAM SITES DE VAZAMENTO

Esses incidentes estão se tornando mais comuns atualmente, à medida que mais e mais grupos de ransomware passam a operar um local de vazamento para colocar pressão adicional sobre as vítimas.

A boa notícia é que nem todas as gangues de ransomware operam sites de vazamento.

No entanto, esse número tem crescido constantemente desde dezembro de 2019, quando os operadores do ransomware Maze lançaram o primeiro site de vazamento.

Hoje, a lista de gangues de ransomware que operam sites de vazamento inclui nomes como Ako, Avaddon, CLOP, Darkside, DoppelPaymer, Maze, Mespinoza (Pysa), Nefilim, NetWalker, RagnarLocker, REvil (Sodinokibi) e Sekhmet.

Alguns desses grupos são pequenos operadores dos quais até mesmo analistas de malware mal ouviram falar, mas alguns, como Maze, DoppelPaymer, REvil e NetWalker, são alguns dos maiores agentes de ameaças de ransomware da atualidade, responsáveis por uma grande quantidade de ataques de ransomware.

Outros grupos, como BitPaymer, WastedLocker, LockBit, ProLock e a família Dharma, ainda não adotaram sites de vazamento. As razões são desconhecidas, mas os pesquisadores de malware disseram a este repórter da ZDNet em conversas anteriores que alguns grupos criminosos gostam de operar sem chamar muita atenção para si mesmos – e os sites de vazamento tendem a atrair muita atenção de jornalistas, empresas de segurança cibernética, e também os encarregados da aplicação da lei.

CONTI LANÇA SITE DE VAZAMENTO

Mas na semana passada, tivemos outro grande grupo de ransomware mudando para essa tática de extorsão dupla e lançando um site de vazamento.

Conhecida como Conti, esta é uma variedade de ransomware relativamente nova. No entanto, relatórios de Arete , Bleeping Computer e Carbon Black afirmam que Conti “está sendo operado pelo mesmo grupo que conduziu ataques de ransomware Ryuk no passado” – com Ryuk sendo uma das operações de ransomware mais ativas dos últimos dois anos e um dos maiores jogadores da cena do ransomware.

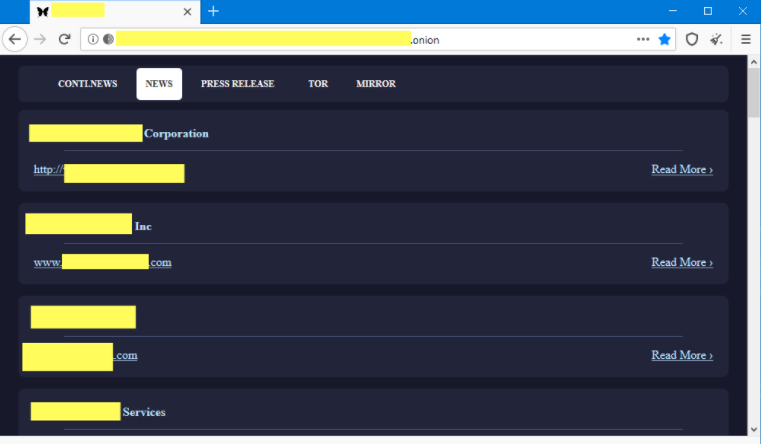

Descoberto por um analista de malware que usa o pseudônimo de BreachKey , o site de vazamento do Conti está disponível em diferentes URLs na Internet pública e na dark web.

BreachKey diz que o site já lista 26 empresas que foram vítimas dos ataques do grupo e se recusaram a pagar o resgate, e que para cada empresa listada no site, o grupo Conti vazou documentos obtidos em suas redes.

Resumindo, o lançamento de mais um site de vazamento mostra que o esquema de dupla extorsão veio para ficar com as gangues de ransomware.

Essa nova tendência também significa que mudanças precisam ocorrer na forma como as empresas tratam os ataques de ransomware. Enquanto no passado as empresas vítimas apenas precisavam recuperar arquivos e voltar às operações do dia-a-dia, hoje os ataques de ransomware quase sempre envolvem o roubo de dados corporativos confidenciais, dados pessoais de funcionários ou clientes.

Isso, por sua vez, significa que a maioria dos incidentes de ransomware também exige uma resposta aprofundada a incidentes e amplas auditorias de rede para descobrir backdoors remanescentes que poderiam ser usados para ataques futuros, mas também divulgação pública e notificações de violação de dados, que são necessárias quando qualquer tipo de dados pessoais do usuário / funcionário foram roubados.

Fonte: https://www.zdnet.com/article/conti-ryuk-joins-the-ranks-of-ransomware-gangs-operating-data-leak-sites/?&web_view=true

Imagem: ZDNet