SmartLoader usa servidor MCP trojanizado da Oura para espalhar StealC e mirar credenciais de devs

Nova campanha SmartLoader manipula a confiança em repositórios e diretórios de MCP para distribuir StealC. O foco migra para ambientes de desenvolvimento, com risco de roubo de credenciais, wallets e chaves de API.

Uma nova evolução da campanha SmartLoader mostra como atacantes estão adaptando técnicas de cadeia de suprimentos para o ecossistema de IA. Em vez de mirar apenas usuários em busca de software pirata, o grupo teria preparado por meses uma infraestrutura de perfis e forks falsos no GitHub para parecer legítimo.

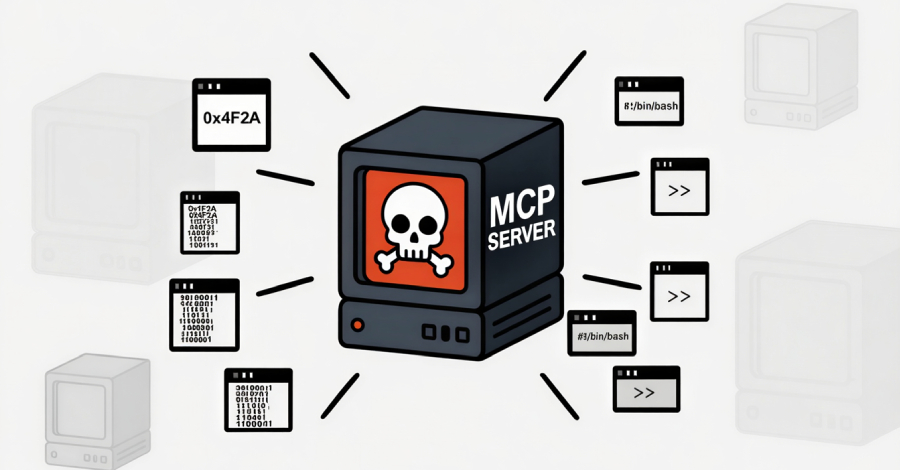

Segundo a apuração, o alvo da vez foi o ecossistema de servidores MCP (Model Context Protocol). Os operadores clonaram um servidor MCP legítimo ligado à Oura, inseriram carga maliciosa e ainda registraram a versão adulterada em diretórios públicos, aumentando a chance de descoberta por desenvolvedores durante buscas comuns.

Como o ataque funciona

O fluxo descrito segue uma lógica de confiança progressiva: contas falsas, reputação simulada, contribuição aparente e distribuição em canais considerados confiáveis. Quando a vítima instala o pacote adulterado, uma cadeia de execução aciona scripts ofuscados que entregam o SmartLoader, responsável por baixar o infostealer StealC.

Na prática, isso abre caminho para roubo de credenciais, senhas salvas em navegador, dados de carteiras cripto e outros segredos operacionais — exatamente o tipo de ativo presente em máquinas de desenvolvedores e equipes de engenharia.

Por que o caso é relevante

O ponto mais crítico não é apenas o malware em si, mas o método: atacar o “atalho de confiança” usado por times técnicos ao adotar ferramentas novas de IA. Quando um pacote parece bem mantido, com histórico e contribuidores, a validação tende a ser superficial. Esse comportamento vira superfície de ataque.

Para reduzir risco, organizações devem formalizar revisão de segurança antes de instalar servidores MCP, validar autoria e histórico real dos projetos, inventariar integrações já ativas e monitorar sinais de persistência e exfiltração em endpoints de desenvolvimento.

Fonte: https://thehackernews.com/2026/02/smartloader-attack-uses-trojanized-oura.html