Notepad++: cadeia de atualização foi comprometida e distribuiu versões adulteradas por meses

Infraestrutura de atualização do Notepad++ foi comprometida e teria servido versões adulteradas de forma seletiva.

Organizações devem revisar versões, telemetria do atualizador e reforçar controles de distribuição.

Malware Detected Warning Screen with abstract binary code 3d digital concept

Contexto

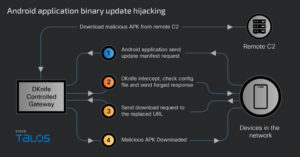

Um incidente de cadeia de suprimentos envolvendo o Notepad++ colocou em alerta equipes de segurança: a infraestrutura usada para direcionar atualizações do editor foi comprometida por meses, permitindo que um grupo com recursos elevados redirecionasse downloads para servidores controlados pelos atacantes.

O que aconteceu

- Desenvolvedores do Notepad++ informaram que invasores obtiveram controle de componentes da infraestrutura e passaram a interceptar o tráfego de update.

- O redirecionamento teria sido seletivo (alvo a alvo), entregando versões adulteradas do software para um subconjunto de usuários.

- Pesquisadores associaram a operação a um ator alinhado ao Estado chinês e ao backdoor “Chrysalis”, descrito como um payload customizado e com capacidades amplas.

Como funciona/impacto

O vetor explorado se apoia em um ponto fraco clássico: quando o verificador de atualização baixa um binário e executa a instalação sem validações robustas (origem, integridade e assinatura), basta ao atacante controlar ou manipular o caminho do download para transformar um update em entrega de malware.

- Impacto potencial: execução remota de código no endpoint, persistência e acesso “hands-on keyboard”.

- Risco ampliado: ambientes corporativos com Notepad++ distribuído em massa e atualização automatizada.

O que observar (detecção)

- Inventário e verificação de versão: priorize detectar instalações abaixo das versões corrigidas (8.8.8/8.9.1, conforme orientação pública do projeto).

- Telemetria de rede do atualizador (gup.exe/WinGUP): conexões incomuns, resolução de DNS fora do padrão e downloads de instaladores a partir de domínios não oficiais.

- Criação/execução de binários no

%TEMP%associados ao fluxo de update e execução subsequente do instalador. - Indicadores publicados por fornecedores de resposta a incidentes (IOCs do backdoor Chrysalis) quando aplicável.

Mitigação

- Atualize manualmente o Notepad++ a partir do site oficial e valide assinatura/integração do pacote antes de distribuir internamente.

- Em ambientes gerenciados, considere bloquear o acesso do atualizador à Internet (ex.:

gup.exe) e controlar updates via repositório interno/allowlist. - Reforce controles de egress (proxy/DNS), detecção de download/execução em diretórios temporários e monitore tentativas de persistência pós-update.

- Para investigação, consulte IOCs e TTPs documentados por pesquisadores e conduza varredura nos endpoints potencialmente impactados.

Fonte: Ars Technica • Notepad++ (comunicado) • Rapid7 (Chrysalis)

Crédito da imagem: Ars Technica / Getty Images.