DKnife: framework AitM em roteadores usa DPI e sequestro de tráfego para entregar malware

DKnife é um framework AitM em roteadores Linux que usa DPI, DNS hijacking e sequestro de downloads para distribuir malware. Veja como ele opera e o que monitorar no seu ambiente.

Pesquisadores da Cisco Talos divulgaram detalhes do “DKnife”, um framework de adversary-in-the-middle (AitM) implantado em roteadores e dispositivos de borda Linux para inspecionar pacotes (DPI), manipular tráfego e substituir downloads e atualizações legítimas por payloads maliciosos. Segundo o relatório, a atividade existe pelo menos desde 2019 e parte da infraestrutura teria permanecido ativa até janeiro de 2026.

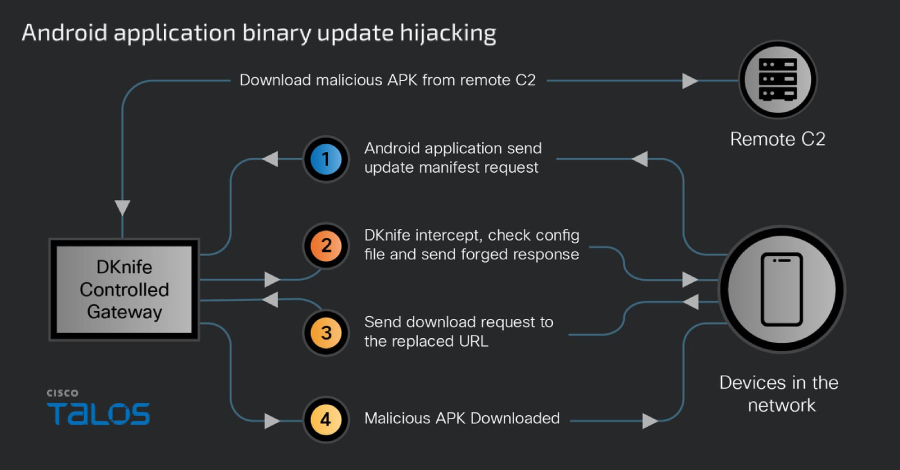

Em outras palavras: o DKnife transforma o gateway da rede — o ponto por onde passa quase tudo — em um “intermediário” controlado pelo atacante. Isso permite desde monitoramento silencioso (telemetria de uso) até ações agressivas, como redirecionar um download de software para uma versão trocada, ou adulterar o manifesto de atualização de um aplicativo para distribuir um APK malicioso.

O que o DKnife faz (na prática)

- Inspeção profunda de pacotes (DPI): analisa tráfego para classificar atividades e identificar alvos (mensageria, e-mail, downloads, apps móveis, etc.).

- DNS hijacking (IPv4 e IPv6): responde consultas com endereços controlados/forjados para provocar redirecionamentos e facilitar a troca de conteúdo.

- Sequestro de downloads: substitui binários (Windows e outros) por arquivos adulterados, explorando redirecionamentos e regras de correspondência.

- Sequestro de atualizações Android: intercepta requisições de update, devolve manifestos forjados e empurra APKs controlados pelo atacante.

- Proxy reverso e terminação TLS: em cenários específicos, o toolkit consegue atuar como proxy (com terminação TLS) para inspecionar e redirecionar tráfego.

- Interferência em produtos de segurança: há lógica para atrapalhar comunicações de antivírus/gestão, reduzindo visibilidade e resposta.

Arquitetura: um framework modular com sete componentes

A Talos descreve sete implantes Linux, cada um com responsabilidades distintas — do “núcleo” que faz inspeção e manipulação (incluindo hijack de DNS e downloads) até módulos de relay para C2, clientes de VPN/P2P, componentes de atualização/watchdog e um módulo voltado a criar interfaces (TAP/bridge) para roteamento de tráfego injetado. Essa divisão facilita operar campanhas com objetivos diferentes sem mudar toda a base do código.

Por que roteadores e edge devices continuam no topo da lista

Campanhas AitM em rede têm um “multiplicador”: uma vez que o atacante controla o dispositivo de borda, ele pode impactar PCs, celulares e IoT sem tocar diretamente em cada endpoint. Além disso, alterações em roteadores tendem a passar mais tempo despercebidas, especialmente quando o foco é modificar fluxos específicos (por domínio, app, horário, região ou perfil).

O que monitorar: sinais de AitM no ambiente

- DNS inconsistente (respostas inesperadas, mudanças por IPv6/AAAA, domínios internos redirecionando).

- Downloads “mudando” (hash/tamanho diferentes do esperado; instaladores com comportamento anômalo).

- Alertas de certificado ou cadeias TLS estranhas em serviços que deveriam ser fim-a-fim.

- Serviços/processos desconhecidos em appliances, incluindo watchdogs e conexões recorrentes para IPs/portas fora do padrão.

- Falhas intermitentes em telemetria de antivírus/EDR/gestão, como resets ou bloqueios seletivos.

Mitigações recomendadas (curto e médio prazo)

- Tratar edge como ativo crítico: inventário, patching rigoroso, rotação de credenciais, MFA onde possível e segmentação do plano de administração.

- Auditoria e monitoramento: alertas para alterações de configuração, novos serviços e mudanças em DNS/roteamento.

- Validação de updates: restringir atualizações por HTTP e reforçar validação de assinatura/integridade quando aplicável.

- Detecção de anomalias: coletar logs do gateway, DNS e proxy, e correlacionar com reclamações de usuários (download suspeito, update quebrado, certificado estranho).

Fontes: Cisco Talos • The Hacker News