Cisco corrige zero-day no IOS/IOS XE

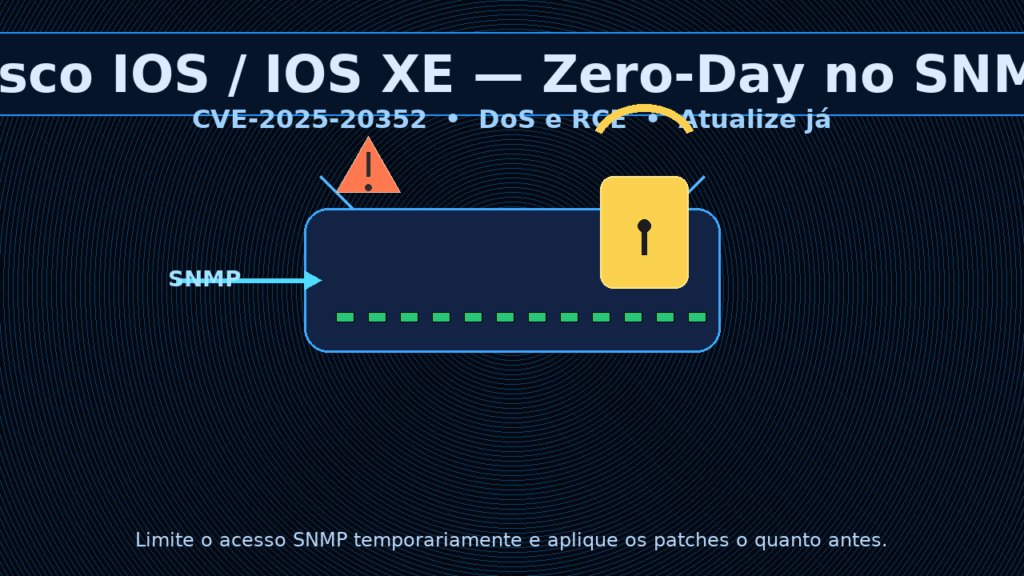

CVE-2025-20352 no SNMP do IOS/IOS XE permite DoS e até execução como root; aplique os patches imediatamente.

A Cisco soltou patches para tapar um zero-day casca-grossa no IOS e IOS XE que já tá sendo usado em ataque real. Catalogado como CVE-2025-20352, o bug vem de um stack buffer overflow no módulo de SNMP desses firmwares, pegando todo equipamento com SNMP ligado. Com credencial fraca/baixa, o atacante já consegue derrubar o bicho (DoS); com credencial parruda, dá pra mandar RCE e tomar a caixa como root no IOS XE vulnerável. Segundo a Cisco, basta um pacote SNMP “artesanal” via IPv4 ou IPv6 para acionar a falha. O PSIRT da casa confirmou exploração depois que credencial de admin local foi comprometida. A recomendação é direta: patch imediato na versão corrigida. Não tem gambiarra milagrosa — se não der pra atualizar agora, dá pra mitigar no curto prazo travando/whitelisting o acesso SNMP só pra gente confiável. Pra fechar a porta de vez e evitar futura exposição, o recado é o mesmo: atualiza pro build corrigido deste aviso.

No mesmo combo, a Cisco também consertou outras 13 CVEs. Duas já têm PoC rodando por aí: a CVE-2025-20240 (XSS refletido no IOS XE), que pode roubar cookies sem login, e a CVE-2025-20149, um DoS que permite a usuário local autenticado forçar reboot do dispositivo. Em maio, a empresa já tinha sanado um bug gravíssimo no IOS XE nos controladores de LAN sem fio, onde invasor sem autenticação assumia o equipamento usando um JWT “cravado” no código.