WinRAR 0day: Explorações em andamento

As explorações permitem backdooring persistente quando os alvos abrem arquivos armadilhados.

Um 0day de alta gravidade no amplamente utilizado compressor de arquivos WinRAR está sob exploração ativa por dois grupos russos de crimes cibernéticos. Ataca computadores backdoor que abrem arquivos maliciosos anexados a mensagens de phishing, algumas das quais são personalizadas.

Empresa de segurança ESET disse segunda-feira que detectou os ataques pela primeira vez em 18 de julho, quando sua telemetria detectou um arquivo em um caminho de diretório incomum. Em 24 de julho, a ESET determinou que o comportamento estava vinculado à exploração de uma vulnerabilidade desconhecida no WinRAR, um utilitário para compactação de arquivos, e tem uma base instalada de cerca de 500 milhões. A ESET notificou os desenvolvedores do WinRAR no mesmo dia, e uma correção foi lançada seis dias depois.

Esforço e recursos sérios

A vulnerabilidade parecia ter superpoderes do Windows. Abusou fluxos de dados alternativos, um recurso do Windows que permite diferentes maneiras de representar o mesmo caminho de arquivo. O exploit abusou desse recurso para acionar uma falha de travessia de caminho até então desconhecida que fez com que o WinRAR plantasse executáveis maliciosos nos caminhos de arquivo escolhidos pelo invasor %TEMP% e %LOCALAPPDATA%, que o Windows normalmente torna proibidos devido à sua capacidade de executar código.

A ESET disse que determinou que os ataques vieram da RomCom, sua designação de rastreamento para um grupo criminoso com motivação financeira que opera na Rússia. O grupo com bons recursos atua há anos em ataques que demonstram sua capacidade de obter exploits e executar tarefas bastante sofisticadas. O dia zero usado pelo grupo agora está sendo rastreado como CVE-2025-8088.

“Ao explorar uma vulnerabilidade de dia zero até então desconhecida no WinRAR, o grupo RomCom mostrou que está disposto a investir esforços e recursos sérios em suas operações cibernéticas”, escreveram Anton Cherepanov, Peter Strýček e Damien Schaeffer, da ESET. “Esta é pelo menos a terceira vez que a RomCom usa uma vulnerabilidade de dia zero na natureza, destacando seu foco contínuo na aquisição e uso de exploits para ataques direcionados.”

Estranhamente, a RomCom não foi o único grupo a explorar o CVE-2025-8088. De acordo com Na empresa de segurança russa Bi.ZONE, a mesma vulnerabilidade estava sendo explorada ativamente por um grupo que ela rastreia como o Paper Werewolf. Também rastreado como GOFFEE, o grupo também estava explorando o CVE-2025-6218, uma vulnerabilidade WinRAR separada de alta gravidade que recebeu uma correção cinco semanas antes do CVE-2025-8088 ser corrigido.

O BI.ZONE disse que o Paper Werewolf entregou as façanhas em julho e agosto por meio de arquivos anexados a e-mails que se faziam passar por funcionários do Instituto de Pesquisa de Toda a Rússia. O objetivo final era instalar malware que desse ao Paper Werewolf acesso aos sistemas infectados.

Embora as descobertas da ESET e da BI.ZONE tenham sido independentes uma da outra, não se sabe se os grupos que exploram as vulnerabilidades estão conectados ou adquiriram o conhecimento da mesma fonte. BI.ZONE especulou que Paper Werewolf pode ter obtido as vulnerabilidades em um fórum sobre crimes de mercado obscuro.

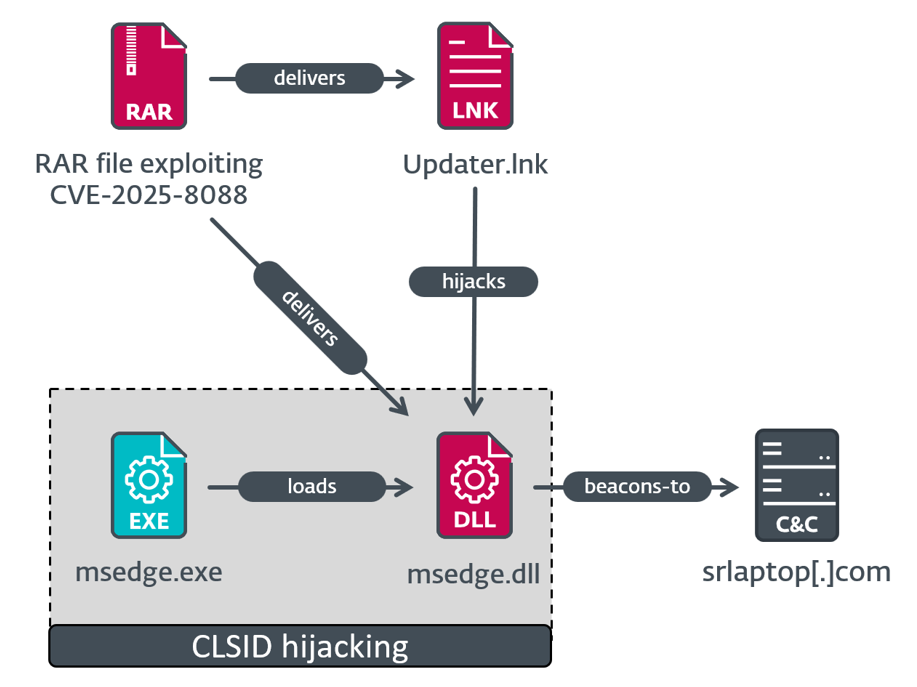

A ESET disse que os ataques observados ocorreram após três cadeias de execução. Uma cadeia, usada em ataques direcionados a uma organização específica, executou um arquivo DLL malicioso oculto em um arquivo usando um método conhecido como Sequestro COM isso fez com que ele fosse executado por certos aplicativos, como o Microsoft Edge. Parecia assim:

O arquivo DLL no arquivo descriptografou o shellcode incorporado, que recuperou o nome de domínio da máquina atual e o comparou com um valor codificado. Quando os dois correspondiam, o shellcode instalava uma instância personalizada do Agente Mítico estrutura de exploração.

Uma segunda cadeia executou um executável malicioso do Windows para entregar uma carga final instalando o SnipBot, um conhecido malware RomCom. Ele bloqueou algumas tentativas de análise forense ao terminar quando aberto em uma máquina virtual vazia ou sandbox, uma prática comum entre pesquisadores. Uma terceira cadeia fez uso de duas outras peças conhecidas de malware RomCom, uma conhecida como Garra Enferrujada e o outro como Garra derretida.

Vulnerabilidades do WinRAR já foram exploradas para instalar malware. Uma vulnerabilidade de execução de código de 2019 surgiu sob largo exploração em 2019, logo após ser corrigido. Em 2023, um WinRAR de dia zero foi explorado por mais de quatro meses antes que os ataques fossem detectados.

Além de sua enorme base de usuários, o WinRAR é um veículo perfeito para espalhar malware porque o utilitário não possui mecanismo automatizado para instalar novas atualizações. Isso significa que os usuários devem ativamente baixar e instale patches por conta própria. Além disso, a ESET disse que as versões para Windows dos utilitários de linha de comando UnRAR.dll e do código-fonte portátil UnRAR também são vulneráveis. As pessoas devem ficar longe de todas as versões do WinRAR anteriores à 7.13, que, na época em que esta postagem foi publicada, era a mais atual. Ele tem correções para todas as vulnerabilidades conhecidas, embora, dado o fluxo aparentemente interminável de dias zero do WinRAR, isso não seja uma grande garantia.

Sobre o autor

Dan Goodin Editor Sênior de SegurançaDan Goodin é editor sênior de segurança na Ars Technica, onde supervisiona a cobertura de malware, espionagem de computadores, botnets, hacking de hardware, criptografia e senhas. Nas horas vagas, ele gosta de jardinagem, cozinhar e acompanhar a cena musical independente. Dan mora em São Francisco. Siga-o em aqui no Mastodon e aqui em Bluesky. Entre em contato com ele no Signal em DanArs.82.