Como as autoridades identificaram o suposto chefe do Lockbit?

Na semana passada, os Estados Unidos juntaram-se ao Reino Unido e à Austrália para sancionar e acusar um russo chamado Dmitry Yuryevich Khoroshev como líder do infame grupo de ransomware LockBit .

O líder da LockBit, “ LockBitSupp ”, afirma que os federais nomearam o cara errado, dizendo que as acusações não explicam como o conectaram a Khoroshev. Esta postagem examina as atividades dos muitos alter egos de Khoroshev nos fóruns de crimes cibernéticos e acompanha a carreira de um talentoso autor de malware que escreveu e vendeu códigos maliciosos nos últimos 14 anos.

Dmitry Yuryevich Khoroshev. Imagem: treasure.gov.

Em 7 de maio, o Departamento de Justiça dos EUA indiciou Khoroshev por 26 acusações criminais, incluindo extorsão, fraude eletrônica e conspiração. O governo alega que Khoroshev criou, vendeu e usou a variedade de ransomware LockBit para extorquir pessoalmente mais de US$ 100 milhões de centenas de organizações vítimas, e que o LockBit, como grupo, extorquiu cerca de meio bilhão de dólares em quatro anos.

Investigadores federais dizem que Khoroshev administrou o LockBit como uma operação de “ ransomware como serviço ”, em que ele manteve 20% de qualquer valor de resgate pago por uma organização vítima infectada com seu código, com os 80% restantes do pagamento indo para afiliados do LockBit responsável pela propagação do malware.

As sanções financeiras impostas contra Khoroshev pelo Departamento do Tesouro dos EUA listaram o seu e-mail e endereço conhecidos (em Voronezh, no sudoeste da Rússia), o número do passaporte e até o seu número de identificação fiscal (olá, autoridades fiscais russas). O documento do Tesouro diz que Khoroshev usou os e-mails sitedev5@yandex.ru e khoroshev1@icloud.com .

De acordo com DomainTools.com , o endereço sitedev5@yandex.ru foi usado para registrar pelo menos seis domínios, incluindo uma empresa russa registrada em nome de Khoroshev chamada tkaner.com , que é um blog sobre roupas e tecidos.

Uma pesquisa no serviço de rastreamento de violações Constella Intelligence sobre o número de telefone nos registros de registro de Tkaner – 7.9521020220 – traz à tona vários documentos oficiais do governo russo listando o proprietário do número como Dmitri Yurievich Khoroshev.

Outro domínio registrado para esse número de telefone foi stairwell[.]ru , que a certa altura anunciava a venda de escadas de madeira. Constella descobre que os endereços de e-mail webmaster@stairwell.ru e admin@stairwell.ru usavam a senha 225948 .

DomainTools relata que stairwell.ru por vários anos incluiu o nome do registrante como “ Dmitrij Ju Horoshev ” e o endereço de e-mail pin@darktower.su . De acordo com Constella, este endereço de e-mail foi usado em 2010 para registrar uma conta de Dmitry Yurievich Khoroshev de Voronezh, Rússia, no provedor de hospedagem firstvds.ru .

Imagem: Shutterstock.

A empresa de inteligência cibernética Intel 471 descobriu que pin@darktower.ru foi usado por um membro de língua russa chamado Pin no fórum de crimes cibernéticos em inglês Opensc. Pin estava ativo no Opensc por volta de março de 2012 e foi autor de 13 postagens que tratavam principalmente de problemas de criptografia de dados ou de como corrigir bugs no código.

Outras postagens diziam respeito ao código personalizado que Pin alegou ter escrito que contornaria as proteções de memória nos sistemas Windows XP e Windows 7 e injetaria malware no espaço de memória normalmente alocado para aplicativos confiáveis em uma máquina Windows.

Pin também estava ativo na mesma época no fórum de segurança em russo Antichat , onde eles disseram aos colegas do fórum para contatá-los pelo número de mensagens instantâneas do ICQ 669316 .

NEROWOLFE

Uma pesquisa no número ICQ 669316 na Intel 471 mostra que, em abril de 2011, um usuário chamado NeroWolfe ingressou no fórum russo de crimes cibernéticos Zloy usando o endereço de e-mail d.horoshev@gmail.com e de um endereço de Internet em Voronezh, RU.

Constella descobre que a mesma senha vinculada a webmaster@stairwell.ru (225948) foi usada pelo endereço de e-mail 3k@xakep.ru , que a Intel 471 afirma ter sido registrado em mais de uma dúzia de contas NeroWolfe em tantos fóruns russos de crimes cibernéticos entre 2011 e 2015.

A postagem introdutória de NeroWolfe no fórum, verificada em outubro de 2011, dizia que ele era administrador de sistema e codificador C++.

“Instalando SpyEYE, ZeuS, qualquer DDoS e painéis de administração de spam”, escreveu NeroWolfe. Este usuário disse que se especializou no desenvolvimento de malware, na criação de worms de computador e na criação de novas maneiras de sequestrar navegadores da Web.

“Posso fornecer meu portfólio mediante solicitação”, escreveu NeroWolfe. “PS: eu não modifico o código de outra pessoa nem trabalho com as estruturas de outra pessoa.”

Em abril de 2013, NeroWolfe escreveu em uma mensagem privada para outro usuário verificado do fórum que estava vendendo um programa “carregador” de malware que poderia ignorar todas as proteções de segurança do Windows XP e Windows 7.

“O acesso à rede é um pouco restrito”, disse NeroWolfe sobre o carregador, que ele estava vendendo por US$ 5 mil. “Você não conseguirá vincular uma porta. No entanto, é bem possível enviar dados. O código está escrito em C.”

Em uma discussão de outubro de 2013 no fórum de crimes cibernéticos Exploit , NeroWolfe opinou sobre as ramificações cármicas do ransomware. Na época, o ransomware como serviço ainda não existia, e muitos membros do Exploit ainda ganhavam um bom dinheiro com “armários”, programas relativamente rudimentares que bloqueavam o acesso do usuário ao seu sistema até que eles concordassem em fazer um pequeno resgate. pagamento (geralmente algumas centenas de dólares através de cartões Green Dot pré-pagos).

Os armários, que pressagiavam o flagelo iminente do ransomware, eram geralmente vistos pelos fóruns de crimes cibernéticos de língua russa como oportunidades inofensivas de ganhar dinheiro, porque geralmente não procuravam danificar o computador host ou colocar arquivos no sistema em perigo. Além disso, ainda havia muitos programas de armários que os aspirantes a cibercriminosos podiam comprar ou alugar para obter uma renda estável.

NeroWolfe lembrou aos habitantes do fórum que eles eram tão vulneráveis a ataques de ransomware quanto suas possíveis vítimas, e que tudo o que acontece, acontece.

“Gente, vocês têm consciência?”, escreveu NeroWolfe. “Ok, armários, gopstop de rede, também conhecido como negócios em russo. A última coisa sempre era espremida dos otários. Mas, codificadores, ninguém está protegido deles, inclusive o público local.”

Se Khoroshev alguma vez se preocupou com a possibilidade de alguém fora da Rússia ser capaz de conectar seus primeiros nomes de hacker à sua personalidade na vida real, isso não fica claro ao revisar sua história online. Na verdade, o mesmo endereço de e-mail vinculado a muitas contas do NeroWolfe nos fóruns – 3k@xakep.ru – foi usado em 2011 para criar uma conta para Dmitry Yurevich Khoroshev na rede de mídia social russa Vkontakte .

NeroWolfe parece ter abandonado todas as suas contas de fórum em algum momento de 2016. Em novembro de 2016, um membro do exploit[.]ru apresentou uma queixa oficial contra NeroWolfe, dizendo que NeroWolfe recebeu US$ 2.000 para produzir código personalizado, mas nunca concluiu o projeto e desapareceu.

Não está claro o que aconteceu com NeroWolfe ou Khoroshev durante esse período. Talvez ele tenha sido preso ou alguns associados próximos tenham sido presos. Talvez ele apenas tenha decidido que era altura de se calar e reiniciar os seus esforços de segurança operacional, dados os seus fracassos passados a este respeito. Também é possível que NeroWolfe tenha conseguido um emprego de verdade em algum lugar por alguns anos, tenha tido um filho e/ou tenha que suspender sua carreira no crime cibernético.

CARANGUEJO PUTTIN

Ou talvez Khoroshev tenha visto a indústria de ransomware como o pote de ouro sem fim que estava prestes a se tornar, e então se dedicou a trabalhar em código de ransomware personalizado. É nisso que o governo acredita.

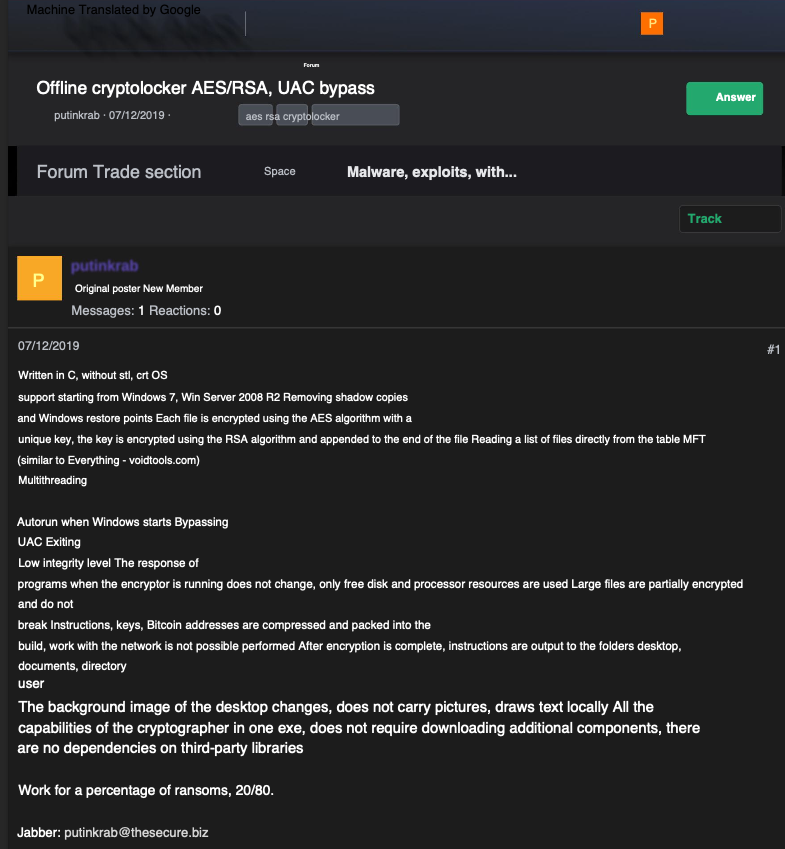

A acusação contra Khoroshev diz que ele usou o apelido de hacker Putinkrab , e a Intel 471 diz que isso corresponde a um nome de usuário que foi registrado pela primeira vez em três grandes fóruns russos de crimes cibernéticos no início de 2019.

O KrebsOnSecurity não conseguiu encontrar conexões óbvias entre Putinkrab e qualquer uma das identidades mais antigas de Khoroshev. No entanto, se Putinkrab fosse Khoroshev, ele teria aprendido com os seus erros passados e começado de novo com uma nova identidade (o que fez). Mas também é provável que o governo não tenha partilhado toda a informação que recolheu contra ele (mais sobre isso daqui a pouco).

As primeiras postagens de Putinkrab nos fóruns russos de crimes cibernéticos XSS, Exploit e UFOLabs mostraram este usuário vendendo código-fonte de ransomware escrito em C.

Um anúncio traduzido automaticamente para o código-fonte do ransomware de Putinkrab no fórum de crimes cibernéticos em russo UFOlabs em 2019. Imagem: Ke-la.com.

Em abril de 2019, Putkinkrab ofereceu um programa de afiliados que seria executado com base em seu código de ransomware personalizado.

“Quero trabalhar por uma parte dos resgates: 20/80”, escreveu Putinkrab no Exploit. “20% é a minha porcentagem pelo trabalho, você recebe 80% dos resgates. O percentual pode ser reduzido até 10/90 se os volumes forem bons. Mas agora, temporariamente, até que o serviço esteja totalmente automatizado, estamos trabalhando com um algoritmo diferente.”

Durante o verão de 2019, Putinkrab postou várias atualizações no Exploit sobre novos recursos adicionados à sua variedade de ransomware, bem como novas técnicas de evasão para evitar a detecção por ferramentas de segurança. Ele também disse aos membros do fórum que estava procurando investidores para um novo projeto de ransomware baseado em seu código.

Em resposta a um membro do Exploit que reclamou que a indústria de segurança estava dificultando o lucro com ransomware, Putinkrab disse que isso acontecia porque muitos cibercriminosos dependiam de códigos de ransomware de baixa qualidade.

“A grande maioria dos principais antivírus adquiriu análise comportamental, que bloqueia 95% dos cripto-lockers em sua raiz”, escreveu Putinkrab. “Os Cryptolockers fizeram muito barulho na imprensa, mas administradores de sistema preguiçosos não fazem backups depois disso. A grande maioria dos cryptolockers é escrita por pessoas que têm pouco conhecimento de criptografia. Portanto, descriptografadores aparecem na Internet e com eles a esperança de que os arquivos possam ser descriptografados sem pagar resgate. Eles apenas sentam e esperam. O contato com o proprietário da chave é perdido com o tempo.”

Putinkrab disse ter plena confiança de que seu código de ransomware era uma virada de jogo e uma enorme máquina de fazer dinheiro.

“O jogo está ganhando impulso”, escreveu Putinkrab. “Jogadores fracos perdem e são eliminados.”

O resto de sua resposta foi estruturado como um poema:

“Neste mundo, os mais fortes sobrevivem.Nossa vida é apenas uma luta.O vencedor será o mais esperto,que tiver a cabeça apoiada nos ombros.”

A postagem final de Putinkrab veio em 23 de agosto de 2019. O Departamento de Justiça afirma que o programa de afiliados do ransomware LockBit foi lançado oficialmente cinco meses depois. A partir daí, diz o governo, Khoroshev adotou a personalidade de LockBitSupp. Em sua postagem introdutória ao Exploit, o mentor do LockBit disse que a variedade de ransomware estava em desenvolvimento desde setembro de 2019.

O malware LockBit original foi escrito em C (uma linguagem na qual o NeroWolfe se destacou). Aqui está a descrição original do LockBit, de seu criador:

“O software é escrito em C e Assembler; a criptografia é realizada através da porta de conclusão de E/S; há uma porta de varredura de redes locais e uma opção para encontrar todos os compartilhamentos de rede DFS, SMB, WebDAV, um painel de administração no Tor, descriptografia automática de teste; é fornecida uma ferramenta de descriptografia; há um chat com notificações Push, um bot Jabber que encaminha correspondência e uma opção de encerrar serviços/processos em linha que evitam que o ransomware abra arquivos em determinado momento. O ransomware define permissões de arquivo e remove atributos de bloqueio, exclui cópias de sombra, limpa logs e monta partições ocultas; existe uma opção para arrastar e soltar arquivos/pastas e um modo console/oculto. O ransomware criptografa arquivos em partes em vários lugares: quanto maior o tamanho do arquivo, mais partes ele contém. Os algoritmos utilizados são AES + RSA.

É você quem determina o valor do resgate após se comunicar com a vítima. O resgate pago em qualquer moeda que lhe convenha será transferido para suas carteiras. O bot Jabber serve como painel de administração e é usado para banir, fornecer ferramentas de descriptografia e conversar – o Jabber é usado para absolutamente tudo.”

CONCLUSÃO

A linha do tempo acima prova que NeroWolfe/Khoroshev é LockBitSupp? No entanto, isso indica que Khoroshev esteve profundamente investido durante muitos anos em inúmeros esquemas envolvendo botnets, dados roubados e malware que ele escreveu que outros usaram com grande efeito. As muitas mensagens privadas de NeroWolfe de outros membros do fórum confirmam isso.

A especialidade de NeroWolfe era criar código personalizado que empregava novas técnicas furtivas e de evasão, e ele sempre era rápido em oferecer seus serviços nos fóruns sempre que alguém procurava ajuda em um projeto de malware que exigia um programador C ou C++ forte.

Alguém com essas qualificações – bem como domínio demonstrado de técnicas de criptografia e descriptografia de dados – teria sido muito procurado pela indústria de ransomware como serviço, que decolou na mesma época em que o NeroWolfe desapareceu dos fóruns.

Alguém assim, que está próximo ou no topo do seu jogo em relação aos seus pares, não se afasta simplesmente desse nível de influência, estatuto comunitário e fluxo de rendimento potencial, a menos que seja forçado a fazê-lo por circunstâncias fora do seu controlo imediato.

É importante observar que Putinkrab não se materializou do nada em 2019 – subitamente dotado de conhecimento sobre como escrever variedades de ransomware avançadas e furtivas. Esse conhecimento veio claramente de alguém que já tinha anos de experiência na criação e implantação de variedades de ransomware contra organizações de vítimas da vida real.

Portanto, quem quer que fosse Putinkrab antes de adotar esse apelido, é seguro apostar que ele esteve envolvido no desenvolvimento e uso de variedades anteriores de ransomware de grande sucesso. Um forte candidato possível é o Cerber ransomware , o programa de afiliados mais popular e eficaz em operação entre o início de 2016 e meados de 2017. A Cerber prosperou porque emergiu como pioneira no mercado de ofertas de ransomware como serviço.

Em fevereiro de 2024, o FBI apreendeu a infraestrutura de crimes cibernéticos da LockBit na dark web , após uma infiltração aparentemente longa nas operações do grupo. Os Estados Unidos já indiciaram e sancionaram pelo menos cinco outros alegados líderes ou afiliados da LockBit, pelo que presumivelmente os federais conseguiram obter recursos adicionais dessas investigações.

Além disso, parece provável que as três agências nacionais de inteligência envolvidas na apresentação destas acusações não mostrem todos os seus cartões. Por exemplo, os documentos do Tesouro sobre Khoroshev mencionam um único endereço de criptomoeda, mas os especialistas entrevistados para esta história dizem que não há pistas óbvias que liguem este endereço a Khoroshev ou Putinkrab.

Mas dado que a LockBitSupp está ativamente envolvida em ataques de ransomware Lockbit contra organizações há quatro anos, o governo quase certamente tem uma extensa lista dos vários endereços de criptomoeda do líder da LockBit – e provavelmente até mesmo de suas contas bancárias na Rússia. E não há dúvida de que o rasto do dinheiro de algumas dessas transações era rastreável até ao seu beneficiário final (ou suficientemente próximo).

Não muito depois de Khoroshev ter sido acusado de líder da LockBit, várias contas de inteligência de código aberto no Telegram começaram a estender as informações divulgadas pelo Departamento do Tesouro. Em poucas horas, estes detetives desenterraram mais de uma dúzia de contas de cartão de crédito utilizadas por Khoroshev durante a última década, bem como os seus vários números de contas bancárias na Rússia.

A questão é que esta postagem é baseada em dados disponíveis e verificáveis pela KrebsOnSecurity. A fonte da Woodward & Bernstein na investigação de Watergate – Deep Throat – disse aos dois repórteres para “seguirem o dinheiro”. Este é sempre um excelente conselho. Mas hoje em dia, pode ser muito mais fácil falar do que fazer isso – especialmente com pessoas que a) não desejam ser encontradas eb) não apresentam exatamente relatórios anuais.