O jogo de gato e rato para controlar a conta

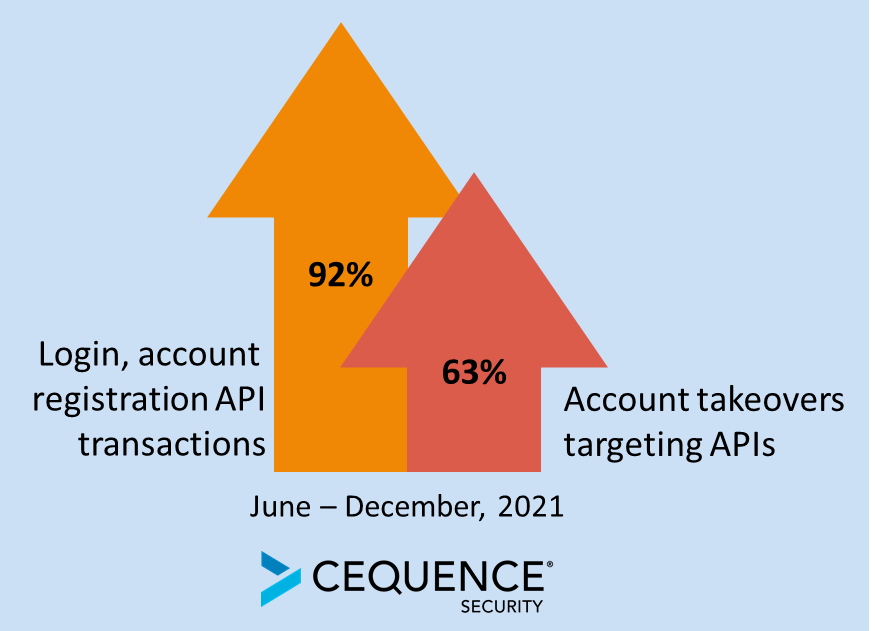

Em uma análise de mais de 21 bilhões de transações de aplicativos analisadas pela Cequence Security Threat Research Team entre junho e dezembro do ano passado, as transações de login e registro de contas baseadas em API aumentaram 92%, para mais de 850 milhões.

Destacando o fato de que os invasores amam as APIs tanto quanto os desenvolvedores, esse mesmo conjunto de dados mostrou que os ataques de controle de conta (Account TakerOver, ATO, sigla em inglês) em APIs de login aumentaram 62%.

O impacto inicial de um ATO em um usuário final é entrar em pânico – eles geralmente recebem uma mensagem como “você recebeu uma notificação de redefinição de senha do seu varejista/mídia social/instituição financeira favorita porque sua conta foi comprometida”.

Ser vítima de invasão de conta não é muito divertido e faz com que a pessoa queira parar de fazer negócios com a organização para a qual a conta se destina. O impacto no negócio não é apenas a perda potencial de clientes, mas os impactos podem ser sentidos diretamente no resultado final devido à perda de vendas, estouro de custos de infraestrutura e danos à marca.

A evolução das técnicas de ataque ATO

As técnicas de ATO se expandiram além do preenchimento de credenciais de alto volume e quente e pesado comumente usado , para incluir ataques metódicos de baixo e lento usando nomes de usuário e senhas específicos.

Esses padrões são mais bem exemplificados em ataques a empresas e indivíduos com presença social significativa (ou seja, avaliações, recomendações etc.). Para eles, as invasões de contas são um problema persistente em que o objetivo não é necessariamente roubar da conta comprometida, mas usá-la para amplificar informações positivas ou negativas.

Entre meados de julho e final de setembro de 2021, uma organização que examinamos experimentou quatro ciclos distintos de ataque-defesa, descritos abaixo.

- Fase 1: A mitigação de ATO foi habilitada durante a primeira semana de julho, resultando em um impacto imediato. Os bots desapareceram – mas apenas por cerca de uma semana.

- Fase 2: os bots voltaram com força total a partir do final de julho, continuando por quase dois meses com o pedal ao metal, ataques de alto volume consumindo até 80% de todo o tráfego de login. Nesta fase, os atacantes continuamente reequipavam seus esforços a cada dois dias – procurando pontos fracos na defesa. Eles também usaram centenas de milhares de IPs de proxy residenciais limpos para distribuir suas ações e mascarar sua identidade e localização.

- Fase 3: Em mais uma tentativa de se esconder à vista de todos, durante esta fase, os atacantes mudaram de alto volume para baixo e lento, misturando suas técnicas evasivas. Os invasores foram vistos fazendo engenharia reversa de boas impressões digitais do navegador e cultivando perfis de cookies legítimos (ferramentas da Web comuns e específicas do site, como o Google Analytics). Por um período de mais de três semanas, a atividade do bot nunca ultrapassou 20% do tráfego geral.

- Fase 4: A atividade do bot caiu para quase o nível mais baixo de todos os tempos.

Os padrões observados aqui foram vistos anteriormente de uma forma ou de outra em outros ambientes de clientes. Os bots ficam quietos por um período de tempo e retornam com uma vingança. O monitoramento de fóruns de bots confirma que os bots geralmente colaboram compartilhando ideias, sondando vetores desprotegidos (como uma API obsoleta), tudo em preparação para o próximo ataque. Uma defesa bem-sucedida requer vigilância contínua, monitorando todos os tipos de endpoints – web, API e dispositivos móveis, e colaboração entre seus pares e com seu provedor de proteção.

ATO é um problema que cada vez mais organizações estão enfrentando, pois os agentes de ameaças desejam roubar cartões-presente, acessar a compra com um clique e dominar as vendas exageradas para comprar e revender o inventário. Como vimos através desta análise, o ritmo e o vigor estão em ascensão. Todas as organizações que possuem um aplicativo autenticado devem considerar o monitoramento para ATO e criar mitigações para garantir que a satisfação de seus clientes permaneça alta.

Fonte: https://threatpost.com/